Что такое SSL сертификат и в чем его опасность. Что такое SSL и зачем он нужен Что значит ssl

Все сайты по умолчанию используют протокол HTTP для получения и передачи информации. Он применяется для отображения HTML-страниц, тех самых, что видит каждый пользователь, заходя по адресу сайта. Особенность HTTP в том, что он не хранит никакой информации о том, был ли посетитель на сайте раньше или нет. Это ускоряет загрузку сайта, но при этом нет практически никакой безопасности. В результате появился протокол HTTPS — (Secure HyperText Transfer Protocol).

«Безопасный HTTP» специально разработали для обмена конфиденциальной информацией — паролями, персональными данными, банковскими реквизитами. Такие данные необходимо передавать по безопасному каналу, чтобы третьи лица не могли перехватить их или взломать сайт.

Поскольку HTTP и HTTPS очень схожи между собой, пользователь разницу не чувствует. Но HTTPS обладает дополнительным уровнем защиты, используя специальный протокол для шифрования данных — SSL. HTTPS отвечает за то, чтобы данные были переданы в полном объеме, без потерь. SSL-протокол обрабатывает передаваемую информацию и шифрует ее от злоумышленников. Действуя «сообща», HTTPS и SSL надежно защищают данные от взлома и утечки. Google фиксирует это важное отличие от HTTP и проверяет его при отображении сайта в поиске.

Если сайт не защищен SSL-сертификатом, то в строке браузера Google Chrome, рядом с адресом появится отметка «Не защищено». Она предупреждает пользователя, что небезопасно оплачивать услуги на сайте, отправлять персональные данные через формы и даже ставить лайки и делать репосты в соцсетях.

Что хочет Google?

Google заботится о своих пользователях и хочет, чтобы сайты, по которым попадает клиент из поиска, были надежно защищены и безопасны для использования. Для этого поисковик запрашивает у сайта специальный SSL-сертификат. Получить его можно, обратившись в специальные организации, которые выступают в качестве доверительной стороны между клиентом и сайтом. Наличие сертификата серьезно влияет на выдачу сайта в поиске и получить его нужно даже если компания не занимается обработкой персональных данных пользователей.

Если сайт не защищен SSL-сертификатом, то постепенно он начнет терять свои позиции в поиске Google. Отсутствие HTTPS-протокола говорит пользователям и поисковику, что безопасность данных будет под угрозой, а значит, отображать сайт на первых страницах результатов поиска и переходить на него нельзя. Кроме этого, в строке браузера Google Chrome, рядом с адресом появится отметка «Не защищено». Она предупредит пользователя, что небезопасно оплачивать услуги на сайте, отправлять персональные данные через формы и даже ставить лайки и делать репосты в соцсетях.

Каким типам сайтов нужен SSL?

- интернет-магазинам;

- сайтам с личным кабинетом;

- сайтам, где есть формы связи, собирающие контакты и т.п;

- а если коротко — всем.

Как отсутствие SSL-сертификата повлияет на сайт?

Очень негативно. Фактически, сертификат сайта — его «паспорт» в интернете. Может ли гражданин полноценно существовать без паспорта?

- Google будет серьезно понижать сайты без SSL-сертификата в своей поисковой выдаче. Каким бы крупным не был сайт, отсутствие безопасной связи с посетителями считается поисковым гигантом серьезным недочетом, из-за которого продвигать сайт в ТОПе нельзя. Он уйдет с первых страниц поиска.

- Ваша компания будет считаться ненадежной. Надпись «Не защищено» заставит потенциальных клиентов с подозрением относиться к вашему бизнесу или проекту и негативно воспринимать просьбу отправить персональные данные через формы обратной связи.

- Все крупные и популярные сервисы отказываются работать с сайтами без HTTPS, к примеру, Яндекс Касса.

- Сайт будет выглядеть подозрительно . Отсутствие защищенного канала для передачи данных не дает гарантии, что сообщение не изменилось в процессе доставки, пользователь настоящий, а общение клиента с менеджером конфиденциально.

- Принесет репутационные потери — небезопасный сайт пользователи оценят как недействительный, а компанию — фиктивной или ненадежной. SSL-сертификат подтверждает, что бизнес легальный, компания действительно существует и корректно взаимодействует с клиентами.

Что делать?

Установить SSL-сертификат.

Клиентам компании WebCanape доступна услуга установка SSL-сертификатов, с помощью которых сохранится репутация компании и сайта.

При заказе нового сайта, оплате доменного имени и хостинга через WebCanape — установка и обслуживание SSL-сертификата в течение первого года — бесплатно.

Как это работает?

SSL-сертификат — специальный протокол связи, проверяющий подлинность и шифрующий данные между пользователем и веб-сайтом. Злоумышленники не взломают и не украдут персональную информацию, платежные сведения и другие данные — расшифровать информацию можно только с помощью специального генерируемого ключа, уникального для каждого пользователя.

Существует три типа сертификатов: «начальный», «бизнес» и «расширенного уровня». Какие они?

- DV-сертификаты (DomainSSL) — доступны частным лицам и организациям, подтверждает права на доменное имя. Самые простые и дешевые.

- OV-сертификаты (OrganizationSSL) — подтверждают существование доменного имени и компании, владеющей сайтом.

- EV-сертификаты (ExtendedSSL) — самый престижный тип сертификатов, вызывающий максимальное доверие пользователей. Адресная строка при открытии сайта с таким сертификатом становится зеленой, подписывается название магазина или организации. Это выделяет компанию на фоне конкурентов, не оставляя тени сомнения в надежности бизнеса.

Обратите внимание на дополнительные опции SSL-сертификатов

Кроме сертификата, есть «печать доверия» или «логотип доверия». Это изображение с логотипом центра сертификации, демонстрирующее факт проверки сайта. Ее ставят вместе с сертификатом, чтобы продемонстрировать, что сайт был проверен и надежно защищен. Существует два вида:

- Статическая печать. Для недорогих сертификатов, отображает информацию сертификационного центра. По клику на картинку открывается сайт центра, где компания проходила проверку.

- Динамическая печать . При наведении открывает окошко с подробностями о компании и SSL-сертификате.

Некоторые сертификаты не просто защищают домен сайта. К примеру:

- WC (WildCard) — защищает домен и поддомены, вплоть до третьего уровня (smolensk.shop.test.ru);

- MD (Multidomain, SAN) — защищает до 100 доменов (shop.ru, domain.ru, smolensk.ru);

- IDN (Internationalized Domain Name) — для корректной защиты национальных доменов, в том числе, кириллических адресов (тест.рф);

- SGC (Server Gated Cryptography) — помогает повысить безопасность клиентов, использующих старые браузеры. Это особенно важно, к примеру, для сайтов госструктур.

С первого взгляда выглядит сложно, поэтому расскажем подробнее, что купить, чтобы все было хорошо.

Алгоритм выбора SSL-сертификата для сайта

Шаг 1. Определите особенности сайта

- Если 1 латинский домен и поддомен www, то выбирайте практически любой сертификат

- Если нужна защита поддоменов, то выбирайте сертификат с пометкой Wildcard

- Если у вас много сайтов и хотите защитить всех одним сертификатом, то правильным выбором станут SAN или Multi-Domain сертификаты

- Если у вас кириллистический домен, то берите IDN-сертификат

- В случае кириллического домена с поддоменами — Wildcard+IDN

Шаг 2. Домен оформлен на физическое или юридическое лицо?

- Домен оформлен на физлицо — можно покупать только DV-сертификат (начального уровня)

- Домен оформлен на юридическое лицо — покупайте любой сертификат

Шаг 3. Насколько крупный сайт?

- Если проект небольшой, а сайт информационный, нужно дешево и просто — выбирайте DV-сертификат, подойдет и для поисковиков, и для безопасного соединения

- В случае интернет-магазина государственного учреждения или корпоративного сайта организации , желательно выбрать SSL-сертификат бизнес-уровня. Он выделит вас среди конкурентов, обезопасит сделки с клиентами и надежно защитит данные

- Крупный интернет-магазин, финансовые организации, корпоративные порталы и десятки конкурентов на рынке? Необходим расширенный SSL-сертификат

Доступные для покупки сертификаты в WebCanape

- GlobalSign AlphaSSL . Выдается очень быстро, доступен физлицам и организациям, защищает поддомены, но не поддерживает кириллические адреса. Совместим со всеми браузерами и мобильными устройствами, имеет бесплатный значок AlphaSSL. Без технической поддержки. Отличный базовый вариант для простых проектов.

- GlobalSign DomainSSL . Очень популярный в Интернете SSL-сертификат, подтверждающий права на домен. Кроме тех параметров, что уже перечислены в AplhaSSL, содержит имя домена, значок аутентичности, его установка возможна на бесконечное число серверов.

- GlobalSign OrganizationSSL . Доступен только юридическим лицам, поддерживает кириллические адреса и подтверждает как домен, так и легальность компании. Название организации отображается на значке и в сертификате.

- GlobalSign ExtendedSSL. Высочайший класс защиты. При заходе на сайт адресная строка подсвечивается зеленым, отображается название организации. Серьезно повышает доверие клиентов и посетителей сайта, что как следствие — повысит продажи товаров и услуг. Оформляется только на юридическое лицо.

- Comodo PositiveSSL . Один из самых дешевых SSL-сертификатов на рынке, не требует документов о владении доменом, логотип безопасности бесплатен. Поддерживает кириллицу. Подходит только для базовых проектов.

- Comodo EssentialSSL. Практически полный аналог Comodo PositiveSSL с длинным ключом шифрования (до 2048 бит) и печатью сертификации Comodo. Подходит только для базовых проектов.

|  |

На начальном этапе мы рекомендуем установить сертификат GlobalSign DomainSSL от Reg.ru. Если вы клиент нашего хостинга и покупали доменное имя через WebCanape, то сертификат дается на первый год в подарок, далее его продление будет стоить около 2500 руб. в год. Плюс переустановка на хостинг — 3000 руб. Однако этот сертификат не работает с кириллическими доменами и не защищает домены третьего уровня.

Криптографический протокол SSL (Secure Socket Layer) был разработан компанией Netscape в 1996 году и быстро стал наиболее популярным методом обеспечения защищенного обмена данными через Интернет. Протокол SSL интегрирован в большинство браузеров и в web-сервера. Правительство США в 2014 году сообщило об уязвимости в текущей версии SSL протокола (3.0), на смену которому предложен протокол TLS.

Защищенный обмен данными обеспечивается двумя элементами протокола SSL:

- аутентификация клиента;

- шифрование данных.

SSL использует симметричный шифр для обеспечения конфиденциальности, асимметричную криптографию для аутентификации ключей обмена и коды аутентификации сообщений для целостности сообщений.

Для осуществления SSL соединения необходимо на сервере инсталлировать цифровой сертификат , который «привязан» к конкретному домену сети интернет. Центр сертификации проводит проверки, подтверждающие подлинность организации, и после этого создает и подписывает цифровой сертификат для этой организации/сайта. Цифровой SSL сертификат следует устанавливать только на тот домен WEB-сервера, для которого он прошел аутентификацию; это даёт пользователям сети Интернет необходимые гарантии чистоты WEB-сервера.

Центры сертификации

Прежде чем продолжать повествование о соединениях SSL, необходимо несколько слов сказать о центрах сертификации.

Центр сертификации CA (certificate authority) - это организация, имеющая право выдачи цифровых сертификатов. Эта организация производит проверку данных запроса на сертификацию в CSR перед выдачей сертификата. Имеется несколько разновидностей цифровых сертификатов, отличающихся содержащейся в них информацией, и, соответственно, ценой. В самых простых сертификатах CA проверяет только соответствие доменного имени; в самых дорогих выполняется комплекс проверок самой организации, запрашивающей сертификат.

Отличие самоподписанного сертификата от выданного центром сертификации платного связано с тем, что при использовании такого сертификата на сайте (сервере), браузер будет открывать страницу с предупреждением, что этот сайт не использует безопасное соединение SSL. Браузер предложит покинуть сайт или продолжить просмотр, но с большой осторожностью; решение за посетителем сайта.

И так, при установлении SSL соединения, т.е. при открытии начинающейся с https://... страницы, браузер должен выполнить проверку цифрового сертификата сервера. Данная проверка выполняется с использованием доверенных сертификатов, размещенных в хранилище браузера. На следующем скриншоте представлена вкладка страницы настроек браузера Google Chrome «Доверенные корневые центры сертификации». Чтобы открыть данную вкладку необходимо проделать следующий путь: Chrome Настройки -> Дополнительные -> Настроить сертификаты. В Chrome установлено более 45 корневых сертификатов. В этом хранилище браузер с Вашего согласия также размещает сертификаты, которым Вы доверяете.

Имеется большое количество различных центров сертификации. Наиболее популярные:

- Comodo - штаб-квартира в Jersey City, New Jersey, США.

- Geotrust - штаб-квартира Mountain View, California, США

- Symantec - бывший Verisign в состав которого входит и Geotrust.

- Thawte - основан в 1995, продан Verisign в 1999.

- Trustwave - штаб-квартира Chicago, Illinois, США.

Этот список можно было бы и продолжить. Вы можете самостоятельно просмотреть установленные в Вашем браузере цифровые сертификаты корневых центров.

На заметку

Иногда возникает ситуация, при которой браузер выдает предупреждение, несмотря на то, что на серверe SSL сертификат

установлен. Данная ситуация возникнает либо при отсутствии корневого сертификата, центра выдавшего сертификат, либо из-за

того, что закончился срок действия корневого сертификата. Помните, что корневые сертификаты в браузерах обновляются при

обновлении браузера.

В настоящее время сертификационные центры используют ключи 2048 bit RSA. Поэтому для корректной работы всех сертификатов необходимо контролировать корневые сертификаты. Если корневые сертификаты не соответствуют данным требованиям, то это может вызвать проблемы с распознаванием его некоторыми из браузеров.

Многослойная среда SSL

Разобравшись, с точки зрения необходимого понимания, с центрами сертификации и подписываемыми ими цифровыми сертификатами, вернемся к описанию SSL-соединения

Основным преимуществом SSL является его независимость от прикладного (верхнего уровня) протокола, который работает поверх протокола SSL. То есть протокол SSL согласовывает алгоритм шифрования и ключ сессии, а также аутентифицирует сервер до того, как приложение примет или передаст первый байт сообщения.

Структурно протокол SSL размещается между протоколом, используемым клиентами (HTTP, FTP, IMAP, LDAP, Telnet и т.д.) и транспортным протоколом TCP/IP. Таким образом SSL обеспечивает защиту и передачу данных на транспортный уровень. Благодаря многослойной структуре SSL протокол может поддерживать разные протоколы программ-клиентов.

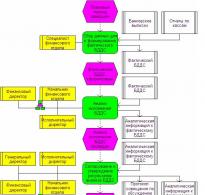

Протокол SSL условно можно разделить на два уровня. Первый уровень обеспечивает подтверждение подключения и включает три подпротокола: протокол подтверждения подключения (handshake protocol), протокол определения параметров шифра (change cipher spec protocol) и предупредительный протокол (alert protocol). Второй уровень включает протокол записи. На следующем рисунке схематично изображена структура взаимосвязи слоев SSL.

Уровень подтверждения подключения включает три части протокола:

1. Подтверждение подключения

используется для согласования данных сессии между клиентом (браузером) и сервером. Сессия включает следующие данные:

- идентификационный номер сессии;

- сертификаты обеих сторон;

- параметры используемого алгоритма шифрования;

- алгоритм сжатия информации;

- симметричный ключ шифрования.

Уровень подтверждения подключения обеспечивает реализацию нескольких функций безопасности. Так он формирует цепочку обмена данными и согласовывает шифрование, алгоритмы хеширования и сжатия. При определении подлинности участников обмена данных уровень подтверждения подключения использует сертификат стандарта Х.509.

Таким образом, на первом шаге при установке соединения стороны (браузер и сервер) договариваются о возможных механизмах шифрования, поддерживаемых каждой из сторон, длине используемого ключа, режиме шифрования и производят обмен сертификатами. Такой начальный обмен данными называется handshake . Во время handshake генерируется симметричный ключ, который действует только для одной SSL сессии и устаревает, как только сессия становится неактивной.

2. Изменение параметров шифрования

необходимо для определения параметров ключа, который используется для шифрования данных между клиентом и сервером.

Параметры ключа представляют информацию, которая используется для создания ключей шифрования. Данная часть протокола

состоит из одного сообщения, в котором сервер говорит об изменении набора ключей. После этого ключ извлекается из

информации, которой стороны обменялись на уровне подтверждения подключения.

3. Предупреждение

Сообщение предупреждения информирует стороны взаимодействия об изменении статуса или о возможной ошибке. Имеется несколько

предупредительных сообщений, которыми обмениваются стороны, как при нормальном функционировании, так и при возникновении

ошибки. Как правило, предупреждение отправляется при закрытии подключения, при получении неправильного сообщения, которое

невозможно расшифровать, или при отмене операции пользователем.

4. Уровень записи

Протокол на уровне слоя записи получает данные, шифрует/дешифрирует и передает их на транспортный слой. При шифровании

данных они разбиватся на блоки размером, который подходит криптографическому алгоритму. При этом используется информация,

которая была согласована на уровне подтверждения подключения. В некоторых случая на этом уровне выполняется сжатие

(распаковка) данных.

Два вида SSL соединения

SSL соединение может быть двух видов: простая (односторонняя) SSL аутентификация и двусторонняя SSL аутентификация.

При односторонней аутентификации сертификат с парным приватным ключом располагаются только на сервере. Зашифрованные с помощью открытого ключа данные могут быть расшифрованы с помощью приватного ключа на сервере. Клиент, устанавливающий соединение с сервером, проверяет его сертификат прежде чем установить шифрованное соединение. Проверка сертификата включает:

- действителен ли сертификат, т.е. не окончился ли срок действия сертификата;

- соответствие сертификата имени хоста;

- наличие в списке клиента/браузера центра сертификации, выдавшего сертификат;

- действительность цифровой подписи на сертификате.

При односторонней SSL аутентификации клиент не проверяется сервером. Следующий рисунок демонстрирует последовательность установления защищенного SSL соединения между сервером и клиентом, в качестве которого может выступать обычный браузер.

Если сервер аутентифицирован, то его сообщение о сертификации должно обеспечить сертификационную цепочку, ведущую к доверенному центру сертификации. То есть, аутентифицированный сервер должен отправить клиенту сертификат, подписанный одним из центров сертификации.

При двусторонней аутентификации обе стороны (и сервер, и клиент) предоставляют сертификаты для проверки подлинности друг друга при установке шифрованного соединения, как это представлено на следующем рисунке.

Шифрование пересылаемых данных

Для шифрования данных можно использовать два способа: симметричный и ассиметричный.

Симметричное шифрование

При симметричном

способе шифрования используется один и тот же ключ как для шифрования, так и для дешифрирования.

Если две стороны договариваются обмениваться симметрично зашифрованными сообщениями в безопасном режиме, то они должны

иметь одинаковые ключи. Так как процесс симметричного шифрования и дешифрирования проходит быстрее, чем при ассиметричном

шифровании, то симметричное шифрование обычно используется для кодирования большого объема данных. Обычно используются

алгоритмы DES (Data Encryption Standard), 3-DES (тройной DES), RC2, RC4, и AES (Advanced Encryption Standard).

Ассиметричное шифрование

При ассиметричном шифровании используется пара ключей: открытый/публичный (public) и закрытый (private). Открытый ключ

центр сертификации размещает в самом сертификате владельца (заголовок subject). Секретный ключ не должен никому окрываться.

Эти ключи работают в паре и используются для выполнения противоположных функций второго ключа. Так, например, если открытым

ключом зашифровать данные, то расшифровать их можно будет только закрытым ключом. И наоборот, если данные шифруются закрытым

ключом, то открытый ключ должен данные дешифрировать.

Взаимосвязь открытого и закрытого ключей позволяет производить обмен открытыми ключами между сторонами (сервер и клиент), чтобы они могли

- отправлять на сервер шифрованные данные, которые может дешифрировать только сервер и

- получать от сервера шифрованные данные, которые они могут дешифрировать.

В случае двустороннего обмена ключами (двусторонняя аутентификация) обе стороны выступают и в качестве сервера, и в качестве клиента.

Протокол SSL использует ассиметричное шифрование для подтвердждения клиентом подлинности сервера/клиента, а также для определения ключа сессии. Ключ сессии необходим для шифрования большого объема данных (симметричный алгоритм). Это объединяет ассиметричное шифрование (проверка подлинности) и быстрое симметричное шифрование больших объемов данных.

Самым распространенным алгоритмом при ассиметричном шифровании является RSA, названный в честь разработчиков Rivest, Shamir, Adleman.

Споры вокруг протоколов HTTPS и сертификатов SSL идут не первый год. Одни утверждают, что для продвижения сайтов нет особой разницы между SSL разных издателей. Другие уверены - чем больше заплатите за сертификат, тем выше будет позиция сайта. Третьи считают, что HTTPS актуален только для магазинов и коммерции. Этот вопрос разбирает Владислава Рыкова, директор маркетингового агентства MAVR . Также она описывает пл юсы и минусы бесплатных, платных и самописных SSL.

Что такое SSL

SSL или Secure Sockets Layer - это стандартная технология, которая используется для обеспечения безопасности и установления зашифрованной связи между браузером и веб-сервером. Это своего рода электронный паспорт сайта, который содержит криптографические ключи и данные о его держателе и издателе. Также он позволяет пользователям шифровать любую личную информацию.

Есть 3 ключа, которые используются для шифрования соединений:

- открытый;

- закрытый;

- сеансовый.

Работает это так: то, что зашифровано с помощью открытого ключа, может быть расшифровано с использованием закрытого ключа и наоборот. Автоматически создается симметричный сеансовый ключ и затем применяется для шифрования данных, передаваемых с сайта после создания безопасного соединения. Всякий раз, когда браузер обращается к защищенному сайту, устанавливается соединение - на это уходит несколько десятых секунды.

Посмотреть SSL можно, кликнув мышью в поисковой строке на замке перед HTTPS.

Что тут важно:

- издатель;

- владелец;

- тип сертификата;

- срок действия.

Остальная информация носит технический характер.

Пару слов о терминологии. В данной статье под SSL я подразумеваю стандарт SSL, который был разработан компанией Netscape, и с января 1999 года IETF стандартизирует его под именем TLS. Как утверждается в TLS-документации, «разница между этим протоколом и SSL 3.0 некритична». SSL и TLS представляют собой постоянно обновляемую серию протоколов, и их часто в обиходе объединяют в общее название SSL/TLS.

HTTP и HTTPS

Для лучшего понимания, что такое SSL и какова разница между его типами, немного коснемся протоколов HTTP и HTTPS. Есть подробные технические описания и гайды, мы их приводить не будем. Для обычного пользователя ситуация выглядит вот так:

Многим владельцам сайтов непонятно, почему Google уже несколько лет досаждает рекомендациями перейти на HTTPS - HyperText Transfer Protocol Secure. Суть в том, что шифрованный протокол позволяет устанавливать относительно безопасное соединение между браузерами и сайтами. HTTPS значительно снижает вероятность взлома коммерческих данных - а значит и воровства ваших средств.

Вот краткое описание из search-консоли:

С середины 2018 года все сайты без HTTPS считаются небезопасными. Об этом сообщает браузер Chrome при каждом заходе на сайт, что видно на иллюстрации выше. SSL - важнейшая часть протокола HTTPS. А он, по сути, все тот же HTTP плюс шифрование и сертификат SSL.

Почему SSL-сертификат - это важно

По утверждению Google, сайты, которые не используют SSL-сертификаты, столкнутся с проблемами. Но главное - его наличие сказывается на доверии пользователей и рейтинге в поисковой системе из-за защиты транзакций. Сертификаты повышают репутацию бренда и служат средством борьбы с фишингом.

С 2014 года, когда Google включил протокол HTTPS в факторы ранжирования, SSL сертификаты стали must-have для любого коммерческого проекта. Так, эксперт Hubspot Сэм Кусиниц написал статью « Окончательное руководство по факторам рейтинга Google в 2019 году ». Среди факторов продвижения, связанных с контентом, соцсетями и ссылками, характеристику «очень важно» получила безопасность домена. А она реализуется благодаря сертификатам SSL в протоколе HTTPS.

Больше года назад ведущий специалист moz.com доктор Питер Мейерс писал о том, что примерно 30% ТОПа выдачи Google - сайты с SSL. Теперь их количество более 80%.

Аналитик предполагает, что для этого есть несколько причин.

- Google с 2014 года поднимает в выдаче сайты с SSL, потому что они более безопасные. Значение этого параметра среди общих факторов ранжирования увеличивается примерно два раза в году.

- Само наличие сертификата положительно сказывается на поведенческом факторе. Пользователи не склонны делать интернет-заказы в незащищенных магазинах.

- Владельцы успешных сайтов видят перспективы в таком «апдейте» и сами модернизируют ресурсы.

Плюсы SSL-сертификатов

В важности SSL-сертификата и работы сайта через HTTPS уже почти никто не сомневается. Но есть еще другой насущный вопрос - какие сертификаты лучше подходят для продвижения сайта и у кого их заказывать?

Виды SSL-сертификатов: плюсы и минусы

Есть три варианта, где можно взять сертификат:

- сделать собственный;

- заказать бесплатный;

- купить платный, коммерческий SSL.

Разберем каждый из видов подробнее.

Самоподписные SSL

Их также называют self-signed и создают в хостинговых сервисах типа Cpanel. Эта возможность есть у каждого владельца сайта. Мы не будем рассматривать технический аспект генерирования - нас интересуют особенности таких SSL.

Плюс

Это быстро и бесплатно.

Минус

Вы, наверное, видели такую картину - это и есть результат использования самоподписного сертификата:

Как это повлияет на поведенческий фактор и впечатление пользователей о ресурсе? Нетрудно догадаться, какое количество посетителей будет у этого сайта. И насколько успешно будут работать любые методы продвижения - например, линкбилдинг, крауд- или контент-маркетинг.

Такие сертификаты можно применять только на внутренних сайтах компаний. И то целесообразнее заказать бесплатные, вместо того, чтобы объяснять каждому сотруднику, как побороть неприязнь браузера к самодельным SSL.

Бесплатные сертификаты

В интернете работает достаточно регистраторов, предоставляющих бесплатные сертификаты. Вот одни из популярных:

- letsencrypt.org

- startssl.com

- buy.wosign.com/free/

Плюсы

- На этих сайтах несложно получить SSL, и он не будет вызывать браузерную ошибку.

- Компании, которые предоставляют сертификаты, зарекомендовали себя на рынке. Например, letsencrypt.org - имеет деловые связи с поисковиком Google, соцсетью Facebook и несколькими другими крупными корпорациями.

Минусы

- Сертификат не подразумевает финансовых гарантий, то есть компенсаций при хакинге.

- Срок действия всего 90 дней.

- В letsencrypt и startssl используется технология идентификации SNI, с которой не работают большинство платежных систем. Для коммерции эти сертификаты непригодны.

- Они подтверждают только то, что существует такое доменное имя. Никакой информации о владельцах не несут и обеспечивают минимальный уровень защиты.

Бесплатные SSL сертификаты подходят для некоммерческих сайтов, блогов, новостных порталов и т. д. И практически полностью бесполезны, если планируете продавать товары или услуги.

Платные сертификаты

Купить SSL несложно, для этого нужно просто связаться с издателем и сделать заказ. Время регистрации составляет от нескольких часов до недели. Есть несколько основных типов платных сертификатов.

- DV (Domain Validation) SSL - подтверждают только имя домена.

- OV (Organization Validation) SSL - подтверждающие домен и компанию.

- EV (Extended Validation ) SSL - самые надежные с «зеленой строкой» и проверкой расширенного типа.

- Сертификаты для нескольких доменов.

Типы сертификатов подбирают в соответствии с целями и характером сайта. DV - это то, что нужно для небольших сайтов и блогов. OV подойдут для корпоративных ресурсов. EV - это решение для интернет-магазинов. Мультидоменные SSL разработаны для крупных организаций и корпоративных сетей.

Вы сможете подобрать оптимальное решение, набрав в поиске «SSL сертификат Comodo» или подобный запрос. Обратите внимание, иногда выгоднее покупать не напрямую у издателей, а через дилеров и представителей.

Популярные издатели сертификатов:

- Comodo;

- Symantec;

- DigiCert;

- GlobalSign.

Плюсы

В пользу платных сертификатов говорят моменты, которые связаны с вопросами продвижения.

- Улучшение поведенческого фактора. Согласно недавнему исследованию HubSpot, до 85% пользователей не будут продолжать просмотр, если сайт не является безопасным. В январе 2017 года Google выпустил обновление, которое применяется только к сайтам, собирающим конфиденциальную информацию. Например, пароли или номера кредитных карт. Теперь речь идет о всех сайтах без HTTPS. Уведомление о небезопасности заметно увеличивает количество отказов, особенно если речь идет о финансовых рисках. Чтобы этого избежать, нужно использовать самый надежный сертификат - платный.

- Оптимизация платежей. На сайтах с бесплатными сертификатами совершать торговые операции сложно, потому что далеко не все системы платежей поддерживают их. Опять же растут отказы и это негативно сказывается на коммерческом SEO-продвижении.

- Защита. Один из важных моментов - уровень шифрования. Платные сертификаты позволяют обеспечить ключи большей длины и с высокой степенью защиты. Чтобы расшифровать их, потребуются десятки лет. Google анализирует это и повышает сайт в выдаче.

- Гарантии издателя от взлома сертификатов. Взломают реально или нет - другой вопрос, но если гарантия есть, то это успокаивает. В зависимости от издателя и типа SSL гарантии разнятся, например, взлом QuickSSL оценен в 10 000 у. е., что говорит о надежности компании.

- Удобство. Не обязательно каждые 90 дней перерегистрировать сертификаты. Платные SSL нужно обновлять раз в год.

Минусы

- На сертификат все-таки придется потратиться. Стоимость использования зависит от степени защиты и составляет от 20 до 500 у.е.

- Регистрация дорогих сертификатов, где требуется юридическое подтверждение и документы, может занять немало времени.

Полезные сервисы при работе с SSL/TLS

- SSL Shopper - этот ssl-чекер поможет понять, правильно ли установлен ssl-сертификат у вас на сайте.

- SSL Server Test - с помощью этого бесплатного сервиса вы сможете оценить уровень защищенности конфигурации SSL/TLS.

Выводы

SSL - это не только защита посетителей сайта, но и выгодное вложение в развитие. Владельцам новых сайтов лучше заказывать пусть недорогие, но платные сертификаты. Это поможет ресурсу расти в выдаче и снимет вопросы по доверию со стороны поисковика и пользователей.

Но есть и сложности.

- Сразу после перехода на SSL и HTTPS отмечают временное падение позиций в выдаче.

- HTTPS более требователен к системе, поэтому может немного снизиться скорость загрузки сайта. Решается оптимизацией кода или увеличением серверных мощностей.

- Нужно проводить ряд технических работ при переходе, что требует времени и ресурсов.

Про SSL-сертификаты уже написано немало статей, однако интерес к ним не спадает, тем более что количество людей, решивших открыть свою сайт в сети, постоянно возрастает. Эта статья - специально для тех, кто хочет узнать, что такое SSL-сертификат, зачем использовать его на своем сайте, какие варианты сертификатов существуют, и о чем обязательно стоит помнить при установке сертификата на свой сайт.

Что такое SSL-сертификат?

SSL-сертификат - это специальный сертификат, который устанавливается на сайт для того, чтобы данные можно было передавать по протоколу SSL. SSL расшифровывается как Secure Sockets Layer, в переводе уровень защищенных сокетов. Этот протокол обеспечивает безопасную передачу данных между сервером, на котором находится сайт, и браузером пользователя.

SSL-сертификаты содержат данные о физических лицах или организациях, для сайтов которых они были выданы.

Наличие SSL-сертификата на сайте легко проверить, просто посмотрев на строку с адресом сайта в браузере. В адресной строке вы (в зависимости от выбранного владельцем сайта сертификата) вы увидите:

- значок закрытого замка, при нажатии на который вы увидите фразу «Безопасное соединение», а также сможете получить более подробную информацию об установленном сертификате;

- либо рядом с значком замочка будет также указано название компании-собственника сайта.

Если же на сайте SSL-сертификат не установлен, то перед адресом будет написано «Не защищено».

Разница между HTTP и HTTPS

HTTP - это протокол прикладного уровня, который используется для передачи данных в сети. Этот протокол дает возможность передавать запросы от клиента к серверу и получать от сервера ответы на эти запросы.

Что касается HTTPS, то это не другой отдельный протокол, а расширение протокола HTTP. Это можно понять уже по расшифровке аббревиатур:

Если по HTTP данные передаются в незащищенном виде, то HTTPS обеспечивает их криптографической защитой, то есть уберегает данные от несанкционированного доступа.

Почему важно, чтобы на сайте использовался HTTPS? Потому что никто не хочет, чтобы его данные авторизации (если речь о социальных сетях) или платежные данные (если речь об интернет-магазинах) оказалась в руках злоумышленников.

Для чего нужен SSL-сертификат для сайта?

Как уже было сказано выше, очень важно, чтобы данные, которые передаются между пользовательским компьютером и сайтом, не попали в третьи руки. В первую очередь речь идет о данных, связанных с финансовыми операциями: денежных транзакциях, банковских картах и так далее.

Так что ответ на вопрос «Для чего нужен SSL-сертификат для сайта» - для того, чтобы обеспечить безопасное соединение между браузером клиента и сервером, и используется SSL-сертификат.

Но перед дальнейшим разговором о сертификатах необходимо сказать несколько слов о том, что такое SSL.

Как уже было сказано, SSL расшифровывается как “Secure Sockets Layer” (уровень защищенных сокетов). Именно этот протокол позволяет зашифровать данные, передающиеся между компьютером пользователя и веб-сайтом. И для работы именно этого протокола на сайте должен быть установлен SSL-сертификат.

То есть, если подвести итог, сертификат необходим для безопасной передачи данных между компьютером пользователя и сервером, на котором расположен сайт.

Следующий вопрос, который может у вас возникнуть, - а так ли необходимо устанавливать SSL-сертификат на свой сайт? Ответ один - да, это абсолютно необходимый в данный момент элемент сайта.

Раньше SSL-сертификаты чаще всего использовались на сайтах, связанных с электронной коммерцией (например, в интернет-магазинах), и других ресурсах, где используются конфиденциальные данные пользователей. Но сейчас наступило время, когда сетевой безопасности уделяется особое внимание, поэтому любой сайт, который не имеет SSL-сертификата, воспринимается как потенциально опасный для пользователей.

Разновидности SSL-сертификатов

SSL-сертификаты базово можно разделить по двум критериям - по компаниям (проектам), которые их выпускают, и по типу самих сертификатов.

Начнем с первого критерия. Существует несколько компаний, которые выпускают сертификаты, мы остановимся на одних из самых известных на данный момент - это Sectigo и Let’s Encrypt.

Let’s Encrypt завоевал популярность за счет своего бесплатного распространения. А Sectigo выпускает несколько видов платных SSL-сертификатов. На примере сертификатов от Sectigo мы рассмотрим, какие виды бывают у SSL-сертификатов:

- Sectigo Positive SSL - это самый базовый и недорогой вариант SSL-сертификата. Поэтому он является и самым распространенным. К тому же этот сертификат наиболее легко оформить с точки зрения документов - пользователю нужно лишь подтвердить владение доменом, другие документы предоставлять не требуется. По времени процесс оформления сертификата тоже довольно быстрый - если вы захотите установить Sectigo Positive SSL, вам понадобится всего несколько часов.

- Sectigo Postitive Wildcard SSL - сертификат, который можно установить не только на сам домен, но и все поддомены этого адреса. Это намного выгоднее и удобнее, чем покупать для каждого поддомена отдельный сертификат.

- Sectigo EV SSL - сертификат с расширенной проверкой. От предыдущих вариантов отличается тем, что при его заказе происходит проверка и подтверждение владельца сайта (компании или юридического лица), этим занимаются центры сертификации, и поэтому на выпуск этого сертификата требуется больше времени - несколько дней. Именно такой вид сертификата стоит на тех сайтах, где вы видите название компании перед адресом сайта.

Можно ли взломать сайт с SSL-сертификатом?

Направлены на безопасную передачу данных, они никак не влияют на защиту самого сайта от взлома. Что дает SSL-сертификат для сайта - информация, которая поступает от пользователя на сайт и обратно, будет защищена, но над защищенностью самого сайта нужно работать отдельно. О защите сайта можно прочитать в статье « Как защитить сайт от взлома ».

Чем опасны сертификаты?

Пользователи, которые только начинают разбираться в том, что это, SSL-сертификат, наверняка захотят узнать, может ли установка SSL-сертификата как-то негативно отразиться на самом сайте.

В целом можно ответить, то нет, SSL-сертификат - это большой плюс сайту, можно даже сказать, что необходимость. Однако есть один нюанс, с которым вы можете столкнуться после его установки, - это проблема смешанного содержимого (или “mixed content”).

Такая ситуация возникает в тех случаях, когда страница передается по протоколу HTTPS, но часть содержимого отправляется все еще по HTTP (например, изображения). В этом случае соединение будет считаться не полностью, а лишь частично зашифрованным, ведь все, что передается по HTTP, можно перехватить.

SSL (Secure Sockets Layer - уровень защищенных сокетов) представляет собой криптографический протокол, который обеспечивает защищенную передачу информации в Интернете.

Чаще всего протокол SSL используется с самым распространенным протоколом передачи гипертекста – http. О наличии защищенного соединения свидетельствует суффикс «s» – протокол будет называться https. Стандартный порт http – 80, а https – 443.

Протокол SSL используется в тех случаях, если нужно обеспечить должный уровень защиты информации, которую пользователь передает серверу. На некоторые сайты, которые работают с электронными деньгами (банки, Интернет-магазины, биржи контента), передаются секретные данные. Кроме пароля, это может быть номер и серия паспорта, номер кредитной карты, пин-код и др. Такая информация предоставляет большой интерес для злоумышленников, поэтому если вы используете для передачи незащищенный протокол http, то ваши данные вполне можно перехватить и использовать в корыстных целях. Для предотвращения перехвата секретных сведений компанией Netscape Communications был создан протокол SSL.

Протокол Secure Sockets Layer позволяет передавать зашифрованную информацию по незасекреченным каналам, обеспечивая надежный обмен между двумя приложениями, работающими удаленно. Протокол состоит из нескольких слоев. Первый слой – это транспортный протокол TCP, обеспечивающий формирование пакета и непосредственную передачу данных по сети. Второй слой – это защитный SSL Record Protocol. При защищенной передаче данных эти два слоя являются обязательными, формируя некое ядро SSL, на которое в дальнейшем накладываются другие слои. Например, это может быть SSL Handshake Protocol, позволяющий устанавливать соответствие между ключами и алгоритмами шифрования. Для усиления защиты передаваемой информации на SSL могут накладываться другие слои.

Для шифрования данных используются криптографические ключи различной степени сложности – 40-, 56- и 128-битные. Показатель количества бит отражает стойкость применяемого шифра, его надежность. Наименее надежными являются 40-битные ключи, так как методом прямого перебора их можно расшифровать в течение 24 часов. В стандартном браузере Internet Explorer по умолчанию используются 40- и 56-битные ключи. Если же информация, передаваемая пользователями, слишком важна, то используется 128-битное шифрование. 128-битные криптографические ключи предусмотрены только для версий, поставляемых в США и Канаду. Для того, чтобы обеспечить надежную защиту, вам следует загрузить дополнительный пакет безопасности - security pack.

Для передачи данных с помощью SSL на сервере необходимо наличие SSL-сертификата, который содержит сведения о владельце ключа, центре сертификации, данные об открытом ключе (назначение, сфера действия и т. д.). Сервер может требовать от пользователя предоставления клиентского сертификата, если это предусматривает используемый способ авторизации пользователя.

При использовании сертификата SSL сервер и клиент обмениваются приветственными сообщениями инициализации, содержащими сведения о версии протокола, идентификаторе сессии, способе шифрования и сжатия. Далее сервер отсылает клиенту сертификат или ключевое сообщение, при необходимости требует клиентский сертификат. После нескольких операций происходит окончательное уточнение алгоритма и ключей, отправка сервером финального сообщения и, наконец, обмен секретными данными. Такой процесс идентификации может занимать немало времени, поэтому при повторном соединении обычно используется идентификатор сессии предыдущего соединения.

Нельзя не отметить независимость протокола от программ и платформ, на которых используется SSL, так как этот протокол работает по принципу переносимости. В приложениях заключается основная угроза безопасности передаваемых данных. Это наличие уязвимостей в браузерах.

Таким образом, в настоящее время протокол SSL получил широкое распространение в сети Интернет, так как он обеспечивает достаточно высокий уровень защиты передаваемой между приложениями информации.