Определение критериев актуальности угроз по техническим каналам. Проект методики моделирования угроз фстэк

Начну с того, что методика ориентирована в т.ч. и на физлиц, исключая случаи создания информационных систем персональных данных (ИСПДн) для личных и семейных нужд.

Угрозой безопасности ПДн называется не только их утечка, но и иные несанкционированные или непреднамеренные воздействия на информацию. С одной стороны у нас достаточно широкий спектр угроз подпадает под понятие, данное ФСТЭК. С другой - мы сталкиваемся с проблемой терминологии. К чему, например, относится доступность? К информации или к информационной системе? Ведь блокируя работу той или иной ИС, с информацией мы ничего не делаем и вообще на нее никак не воздействуем, концентриясь на системе ее обработки, передачи и хранения. Т.е. доступность скорее относится к понятию "информационная система". А раз так, то угрозы доступности не относятся в сферу компетенции рассматриваемой методики ФСТЭК.

Интересно, что среди каналов реализации угроз ФСТЭК явно упоминает про электромагнитные излучения и наводки, а также акустику, что делает задачу защиты ПДн явно нетривиальной (но об этом позже).

Среди нарушителей не забыты операторы связи, которые могут получить доступ к ПДн в процессе их передачи по сетям общего пользования. Вот еще одна терминологическая неувязка. У Минсвязи нет термина "сеть общего пользования", зато есть "сеть связи общего пользования" (ССОП). Видимо сотрудничество Минсвязи и ФСТЭК ограничилось только первыми документами - все остальное делалось самостоятельно с вытекающими отсюда последствиями.

Выявление угроз осуществляется путем опросов! При опросах можно использовать сканеры уязвимостей. Про режимы обучения в ряде автоматизированных защитных средств во ФСТЭК, видимо, не слышали.

Очень меня смутила фраза "Наличие источника угрозы и уязвимого звена, которое может быть использовано для реализации угрозы, свидетельствует о наличии данной угрозы". Т.е. наличие сотрудников, которые называются в методике "внутренними нарушителями", автоматически влечет за собой наличие целого класса внутренних угроз (хотя они могут на практике вообще никогда не реализоваться). Теоретическое наличие уязвимого ПО или информации приводит к тому, что мы должны учитывать и эти угрозы. Иными словами, упомянутая фраза приводит к тому, что мы должны учесть ВСЕ возможные в природе угрозы. Зачем это делать для каждой ИСПДн непонятно - проще было сделать единый список всех угроз, от которого отталкиваться в последующей работе.

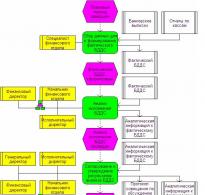

После составления перечня всех угроз мы приступаем к составлению списка актуальных угроз. Актуальной считается угроза, которую можно реализовать и которая опасна для ПДн. Для оценки возможности реализации угрозы применяются два показателя: уровень исходной защищенности ИСПДн и частота (вероятность) реализации рассматриваемой угрозы.

Под уровнем исходной защищенности ИСПДн понимается обобщенный показатель, зависящий от технических и эксплуатационных характеристик ИСПДн, перечисленных в методике. Например, территориальная распределенность ИСПДн, наличие подключения к Интернет, наличие встроенных механизмов регистрации событий, уровень обезличивания ПДн, объем ПДн, передаваемых наружу без обработки и т.д. У каждого из таких параметров есть три степени защищенности - высокий, средний и низкий, оценка которых осуществляется экспертом. Суммирование таких показателей и дает нам совокупный уровень исходной защищенности. Например, ИСПДн имеет высокий уровень исходной защищенности, если не менее 70% характеристик ИСПДн соответствуют уровню "высокий" и т.д.

С вероятностью все более или менее понятно. Оценка экспертная. Градация по четырехбалльной шкале - маловероятно, низкая вероятность, средняя вероятность и высокая.

После определения для каждой угрозы вероятности ее реализации и исходного уровня защищенности мы вычисляем коэффициент реализуемости угрозы по приведенной в Методике формуле.

Затем мы переходим к опасности. Здесь тоже все "просто". Тоже экспертная оценка специалистов по защите информации данной ИСПДн. Правда, что делать, если для данной ИСПДн нет специалистов, которые могли бы оценить опасность угрозы и вероятность ее реализации, Методика не отвечает.

После определения опасности и реализуемости угроз мы обращаемся к матрице соотнесения угроз к классу актуальных. Согласно Методике почти все угрозы являются актуальными, исключая:

- с низкой опасностью и низкой и средней возможностью реализации

- со средней опасностью и низкой возможностью реализации.

Судя по описанию ФСТЭК попробовал применить оценку рисков, однако вышло это, на мой взгляд, не очень удачно. Очень сильная зависимость от экспертов, которых может и не быть для всех существующих ИСПДн. Да и появление такого параметра как "исходная защищенность" тоже является не совсем понятным и усложняющим составление итогового перечня приоритетных рисков.

Используя данные о классе ИСПДн (из "приказа трех") и составленного на основе рассмотренной Методики перечня актуальных угроз, на основе «Рекомендаций по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» и «Основных мероприятий по организации и техническому обеспечению безопасности персональных данных, обрабатываемых в информационных системах персональных данных» "формулируются конкретные организационно-технические требования по защите ИСПДн от утечки информации по техническим каналам, от несанкционированного доступа и осуществляется выбор программных и технических средств защиты информации, которые могут быть использованы при создании и дальнейшей эксплуатации ИСПДн ".

Между майскими праздниками ФСТЭК обнародовала долгожданный проект методики моделирования угроз, которая станет обязательным для государственных и муниципальных органов руководством по определению угроз, актуальных (не путать с типами актуальных угроз в ПП-1119) для, соответственно, государственных и муниципальных информационных систем. Для остальных организаций, включая и операторов ПДн, данный документ носит рекомендательный характер.

Методика мне в целом понравилась. Получился добротный документ, который позволяет пройдя по его шагам получить на выходе список актуальных угроз. Процедура достаточно простая:

- Определить область применения методики моделирования угроз. Будем надеяться, что у тех, кто будет следовать этому документу, имея богатый опыт работы со старыми документами ФСТЭК, не возникнет вопрос, как соотносится "область применения" и "контролируемая зона".

- Идентифицировать источники и угрозы безопасности

- Оценка вероятности (возможности) реализации угрозы и степени возможного ущерба. Вероятность оценивается либо путем использования статистики, либо опираясь на возможность реализации угрозы, которая зависит от уровня защищенности информационной системы и потенциала нарушителя.

- Оценить возможности реализации и опасности угрозы

- Определение типов, видов и потенциала нарушителей

- Определение возможных способов реализации угроз

- Определение уровня защищенности

- Определение потенциала нарушителя

- Определение уровня опасности угрозы

- Моделирование должно производиться на разных этапах жизненного цикла информационной системы.

- Учитывается, что угроза может быть реализована не только против самой информации или информационной системы, но и против обслуживающей инфраструктуры, например, против DNS-сервера, официального канала Twitter, хостинговой площадки или канала связи.

- Среди источников названы также и целые государства, что в текущей ситуации вполне актуальная проблема.

- Очень важно, что среди угроз рассматриваются низкое качество обслуживание со стороны обслуживающих ИС организацией или низкое качество инженерных систем, которые могут привести к реализации ущерба.

- Не забыты и косвенные угрозы, например, недоступность обновления средства защиты, что в текущих геополитических условиях становится вполне реальным.

- Установлен рекомендуемый срок пересмотра модели угроз - раз в год, а также в случае изменения законодательства, конфигурации системы, появления новых уязвимостей или появления фактов о новых возможностях нарушителей. Если предположить, что Сноуден говорил правду, то по новой методике это должно было стать причиной пересмотра модели угроз.

- Приведена классификация видов нарушителей (от спецслужб до бывших работников), а также их возможных мотиваций, которые описывают возможные причины совершения несанкционированных действий.

- Учтено, что угрозы могут быть реализованы не только на объекты информационной системы, но и на ее субъекты за счет социальной инженерии.

- Не забыта "случайная" атака, под раздачу которой может попасть ничего не подозревающая организация. Например, веерная DDoS-атака, которая может зацепить не только прямую жертву.

- Хорошо, что предлагается два варианта оценки вероятности - на базе статистики (если она есть) и на базе потенциала нарушителя.

- Потенциал нарушителя определяется либо по приложению 3, либо берется для конкретной угрозы из банка данных угроз ФСТЭК. Если в банке данных этой информации нет, тогда и применяется приложение 3.

- Впервые в документах ФСТЭК дается пример разных видов ущерба от нарушения триады - конфиденциальности, целостности и доступности. К таким видам ФСТЭК относит экономический (финансовый), социальный, политический, репутационный, технологический и т.п.

- Отменяется методика определения актуальных угроз ПДн (после принятия обсуждаемого проекта)

- Угрозы по техническим каналам определяются по отдельным документам ФСТЭК.

- Рекомендации по формированию экспертной группы и проведению экспертной оценки. В данном приложении нашли свое отражения как ответы на вопросы "сколько экспертов достаточно", "кто такие эксперты", "какой квалификацией должны обладать эксперты", так и учет психологии восприятия рисков, которая иногда мешает принять правильное решение. Метод Дельфи , который описан в приложении, должен помочь снизить вероятность ошибки и зависимость от человеческого фактора.

- Структура модели угроз. Еще один часто задаваемый вопрос - "что включать в модель угроз" и "как должна выглядеть модель угроз". Если на второй методика не отвечает (да и не должна), то на первый наконец-то дается ответ - перечисляются разделы документа, который будет включать список актуальных угроз безопасности информации.

- Определение потенциала нарушителя. По сути, это пересказ ГОСТ Р ИСО/МЭК 18045, в котором впервые термин "потенциал нападения" и появился. Данное приложение нужно в том случае, если в банке данных угроз не найдено значение потенциала нарушителя.

"ФСТЭК России предлагает специалистам в области информационной безопасности заинтересованных органов государственной власти и организаций рассмотреть проект методического документа и направить предложения по указанному проекту на адрес электронной почты [email protected] до 10 июня 2015 г."

Я обратил внимание, что с каждым годом коллеги из ФСТЭК России выпускают все более качественные документы. И это радует! Сейчас я по диагонали пролистал представленный методический документ и, на первый взгляд, он оказался очень неплох (хорошая структура документа, отсутствуют откровенные "ляпы", неплохо проработаны общие моменты и процедура оценки). Почитаю его повнимательнее, сделаю майндкарту и попробую пройтись по шагам процедуры, может что-то "накопаю", но уже сейчас обратил внимание на следующие моменты (хорошие, и не очень):

- Документ верхнеуровненвый, конкретных рекомендаций и примеров по составлению списка угроз и оценке их актуальности мы в нем не найдем. Но это скорее плюс.

- "В качестве исходных данных об угрозах безопасности информации и их характеристиках используется банк данных угроз безопасности информации, сформированный и поддерживаемый ФСТЭК России " (ubi.fstec.ru). Это хоть и декларируется, но механизм такой процедуры не описан, и, судя по составу угроз в банке данных и их описанию, у разработчиков модели угроз могут быть сложности по "скрещиванию" методики и банка угроз. Жаль, что пример оценки не привели.

- Методический документ используется для оценки угроз информации в ГосИС и может быть применен и для ПДн, при этом методика не распространяется на ГТ (об этом сказано в п.1 "общие положение"). Но почему-то нет отсыла к другим видам информации ограниченного доступа. Я даже не говорю про разные там "коммерческие" тайны или "банковские", я скорее удивлен отсутствию упоминания "служебной тайны" / ДСП. Да, с термином есть сложности, но основной пользователь документа - гос.органы, можно ли им использовать данный документ для защиты своей информации, не попадающей в ГосИС? Скорее да, но об этом явно не говорят...

- Кстати, а почему документ не распространяется на защиту информации на бумажных носителях? (про них не написано в п.3 а), хотя про физический доступ к ним можно было бы порассуждать):

"В зависимости от имеющихся прав доступа нарушители могут иметь легитимный физический (непосредственный) и (или) логический доступ к компонентам информационной системы и (или) содержащейся в них информации или не иметь такого доступа.

Анализ прав доступа проводится, как минимум, в отношении следующих компонент информационной системы: устройств ввода/вывода (отображения) информации; беспроводных устройств; программных, программно-технических и технических средств обработки информации; съемных машинных носителей информации; машинных носителей информации, выведенных из эксплуатации; активного (коммутационного) и пассивного оборудования каналов связи; каналов связи, выходящих за пределы контролируемой зоны."

- Есть некоторая путаница с понятиями "уязвимость", "факторы, обуславливающие возможность реализации угроз", "косвенные угрозы", которые в тексте подменяют друг друга.

- Есть рекомендации по пересмотру (переоценке) угроз. Причем написано конкретно про периодичность - "не реже одного раза в год", И это правильно! Но при этом есть и минус (то о чем не говорят), а именно, почему-то не упоминается цель такого пересмотра - постоянное совершенствование системы ИБ. Странно, получается пересмотр ради пересмотра.

- Обратил внимание, что в документе очень много текста про модель нарушителя, представлены различные таблицы и описание мотивов и возможностей нарушителей. В целом, полезного много, но есть и небольшие методологические проблемы. Смотрите, дается такое описание:

"С учетом наличия прав доступа и возможностей по доступу к информации и (или) к компонентам информационной системы нарушители подразделяются на два типа:

внешние нарушители (тип I) – лица, не имеющие права доступа к информационной системе, ее отдельным компонентам и реализующие угрозы безопасности информации из-за границ информационной системы;

внутренние нарушители (тип II) – лица, имеющие право постоянного или разового доступа к информационной системе, ее отдельным компонентам"

- При этаком подходе не понятно, куда относить таких видов нарушителей, как "бывшие работники" (они сейчас за границами ИС, но имели разовый доступ), а "работники организации, не имеющие доступа к ИС и ее отдельным компонентам" при таком подходе будут внутренними или внешними нарушителями? Вроде приведено пояснение в таблице 1, но она вызывает и другие вопросы, в частности "спец.службы" рассматриваются как внешний и как внутренний тип нарушителя, но почему так не рассматривают и "конкурентов" не понятно...

- Вполне правильная идея про оценку вероятности угроз. Предлагается ее брать на основе анализа статистических данных о частоте реализации угроз. Но если таких данных нет, то проводится оценка возможности реализации угрозы по несложной формуле. Вроде все верно, но надо попробовать.

- Хорошо, что осталась часть про "структурно-функциональные характеристики ИС и условия ее эксплуатации", которая нам знакома еще с модели актуальных угроз ПДн. Простая и понятная часть оценки угроз.

- Жаль, что нет конкретных рекомендаций по расчету возможного ущерба, лишь общие идеи. Кстати, в начале документа упоминается про расчет возможного ущерба для субъектов ПДн (мы все ждем методику еще из-за появления похожих положений в 152-ФЗ), но рекомендации в итоге "зажали".

- Удобно и приятно, что большие и не важные блоки вынесены в приложения. Работать с документом так намного удобнее.

Итого, на первый взгляд, я документом скорее доволен. Мои мысли и замечания носят скорее косметический характер. Надо будет попробовать провести оценку по шагам и уже только после этого готовить замечания и предложения. Напоминаю, что их от нас ждут до 10 июня...