Смотреть что такое "Модель нарушителя" в других словарях. Модель нарушителя, возможные пути и способы его проникновения на охраняемый объект

- Что будет если скрестить ежа и ужа ?

- Полтора метра колючей проволоки!

Те кто уже успел изучить новые методики регуляторов по моделированию угроз, наверное заметили, что большое внимание уделяется описанию потенциального нарушителя. Например, в проекте методики моделирования угроз от ФСТЭК подробно описаны виды нарушителей и их мотивация. В банке угроз ФСТЭК, для каждой угрозы задан тип и потенциал нарушителя, который может ее реализовать. В общем, модель нарушителя перестает быть простой формальностью и начинает оказывать большое влияние на перечень актуальных угроз.

Проблема в том, что подходы двух регуляторов (ФСБ и ФСТЭК) к формированию модели нарушителя, несколько отличаются. ФСБ отвечает за регулирование в области криптографии и ее методика в основном служит для выбора класса криптосредств. Соответственно, ФСБ при описании нарушителя делает упор на возможностях нарушителя по атакам на криптосредства и среду их функционирования (СФ). Методика ФСТЭК более широкая и описывает возможности нарушителя по атакам на систему в целом.

В результате перед разработчиком модели угроз стоит выбор: либо сделать две модели нарушителя по разным методикам, либо пытаться объединить подходы обоих регуляторов в едином документе.

Поэтому обычно разрабатывается два документа: модель угроз ФСТЭК (включающая свое описание нарушителей) и, отдельно, модель нарушителя ФСБ. По крайней мере так поступали безопасники в большинстве проектов, которые я видел. Две модели нарушителя в одном проекте - это то не очень логично.

В связи с выходом новых документов ФСТЭК и ФСБ, интересно насколько сблизились подходы регуляторов к к описанию потенциальных нарушителей. Стала модель нарушителя более логичной?

Модель нарушителя по ФСТЭК

В проекте методики ФСТЭК перечислены виды нарушителей и их потенциал. Потенциал нарушителя может быть высоким, средним или низким. Для каждого из вариантов задан свой набор возможностей:

Так, нарушители с низким потенциалом могут для реализации атак использовать информацию только из общедоступных источников. К нарушителям с низким потенциалом ФСТЭК относит любых "внешних" лиц, а также внутренний персонал и пользователей системы.

Нарушители со средним потенциалом имеют возможность проводить анализ кода прикладного программного обеспечения , самостоятельно находить в нем уязвимости и использовать их. К таким нарушителям ФСТЭК относит террористические и криминальные группы, конкурирующие организации, администраторов системы и разработчиков ПО.

Нарушители с высоким потенциалом имеют возможность вносить закладки в программно-техническое обеспечение системы , проводить специальные исследования и применять спец. средства проникновения и добывания информации. К таким нарушителям ФСТЭК относит только иностранные спецслужбы.

Возможности нарушителей по ФСБ

Как уже говорилось выше, у ФСБ своя методика угроз, с криптосредствами и СФ:) В недавно вышедших методических рекомендациях приводится 6 обобщенных возможностей нарушителей:

1) Возможность проводить атаки только за пределами КЗ;

2) Возможность проводить атаки в пределах КЗ, но без физического доступа к СВТ.

3) Возможность проводить атаки в пределах КЗ, с физическим доступом к СВТ.

4) Возможность привлекать специалистов, имеющих опыт в области анализа сигналов линейной передачи и ПЭМИН;

5) Возможность привлекать специалистов, имеющих опыт в области использования НДВ прикладного ПО

;

6) Возможность привлекать специалистов, имеющих опыт в области использования НДВ аппаратного и программного компонентов

среды функционирования СКЗИ.

Эти возможности соответствуют классам криптосредств (СКЗИ). В зависимости от того, какую возможность мы признаем актуальной, необходимо использовать СКЗИ соответствующего класса. Подробнее это детализировано в другом документе - в приказе ФСБ №378.

Конкретных примеров нарушителей (террористы, конкуренты и т.д.) в своих новых документах ФСБ не дает. Но вспомним, что ранее были методические рекомендации ФСБ 2008 г.. В них то как раз рассказывалось о 6 типах нарушителей, которые обозначались как Н1- Н6. Возможности описанные в новых документах ФСБ соответствуют тем самым нарушителям Н1 - Н6 из старых методических рекомендаций.

Объединяем нарушителей ФСТЭК и ФСБ

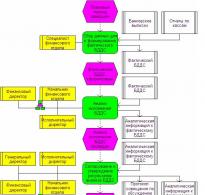

Если прочесть описание возможностей нарушителя, то можно заметить, что оба регулятора уделяют внимание возможностям нарушителя по использованию НДВ. Сравнив описания нарушителей у ФСТЭК и ФСБ, получим примерно следующее:

- Нарушители с низким потенциалом по ФСТЭК – это нарушители Н1-Н3 по классификации ФСБ;

- Нарушитель со средним потенциалом по ФСТЭК – это нарушители Н4-Н5 по классификации ФСБ.;

- Нарушитель с высоким потенциалом по ФСТЭК – это нарушитель Н6 по ФСБ (т.е. сотрудник иностранной технической разведки).

Таким образом, для каждого нарушителя из методики ФСТЭК можно взять вполне определенный набор свойств из методики ФСБ.

Выбираем подходящих нарушителей и избавляемся от остальных

Остается только определиться, каких нарушителей рассматривать для конкретной информационной системы. А это регулятор сам подсказывает нам, уже на этапе классификации системы.

В случае государственной информационной системы, приглядимся к п.25 приказа ФСТЭК №17. В нем сказано:

- для информационных систем 1 класса защищенности, система защиты должна обеспечивать нейтрализацию угроз от нарушителя с высоким потенциалом;

- для информационных систем 2 класса защищенности - нейтрализацию угроз от нарушителя со средним потенциалом;

- для информационных систем 3 и 4 классов защищенности- нейтрализацию угроз от нарушителя с низким потенциалом.

То есть, хотя бы предварительно классифицировав систему, мы можем сделать вывод о том, какие виды нарушителей регулятор считает для нее актуальными.

Остается лишь описать данных нарушителей в модели нарушителя, а нарушителей с более высоким потенциалом исключить. Аргументы для исключения "лишних" нарушителей можно взять из приложения к методике моделирования угроз ФСБ.

В случае, если система не относится к ГИС, стоит взглянуть на три типа угроз из ПП 1119:

- Угрозы 1-го типа - связаны с наличием НДВ в системном ПО.

- Угрозы 2-го типа связаны с наличием НДВ в прикладном ПО.

- Угрозы 3-го типа не связаны с наличием НДВ в ПО.

Угрозы 1 типа явно может использовать только нарушитель с высоким потенциалом. Угрозы 2 типа - нарушитель со средним потенциалом, а угрозы 3 типа - с низким. Поскольку большинство операторов рассматривают актуальными только угрозы 3 типа, то потенциал у нарушителей будет низкий.

Резюме

У новых методик ФСТЭК и ФСБ есть внятные точки соприкосновения. Грамотно комбинируя обе методики, можно разработать общую и непротиворечивую модель угроз. А заодно и снизить потенциал нарушителя и класс используемых средств защиты.

- Многое зависит и от класса (уровня защищенности) информационной системы. Нужно проявлять осторожность и не завышать класс без веских на то оснований. Иначе можно "попасть" на нарушителей со средним и высоким потенциалом (и получить повышенные требования к средствам защиты).

- Для каждого класса можно подобрать подходящих нарушителей из методики ФСТЭК (при этом обоснованно исключив остальных нарушителей).

- Каждый нарушитель из методики ФСТЭК соотносится с определенным типом нарушителей из методики ФСБ (а также с соответствующим классом криптосредств)

ПП 1119 | Приказ ФСТЭК №17 | Проект методики определения угроз ФСТЭК | Метод. рек. ФСБ 2008 | Приказ ФСБ 378 | |||

Тип угроз | |||||||

Модель нарушителя

Модель нарушителя - (в информатике) абстрактное (формализованное или неформализованное) описание нарушителя правил разграничения доступа.

Модель нарушителя определяет:

- категории (типы) нарушителей, которые могут воздействовать на объект;

- цели, которые могут преследовать нарушители каждой категории, возможный количественный состав, используемые инструменты, принадлежности, оснащение, оружие и проч.;

- типовые сценарии возможных действий нарушителей, описывающие последовательность (алгоритм) действий групп и отдельных нарушителей, способы их действий на каждом этапе.

Модель нарушителей может иметь разную степень детализации.

- Содержательная модель нарушителей отражает систему принятых руководством объекта, ведомства взглядов на контингент потенциальных нарушителей, причины и мотивацию их действий, преследуемые цели и общий характер действий в процессе подготовки и совершения акций воздействия.

- Сценарии воздействия нарушителей определяют классифицированные типы совершаемых нарушителями акций с конкретизацией алгоритмов и этапов, а также способов действия на каждом этапе.

- Математическая модель воздействия нарушителей представляет собой формализованное описание сценариев в виде логико-алгоритмической последовательности действий нарушителей, количественных значений, параметрически характеризующих результаты действий, и функциональных (аналитических, численных или алгоритмических) зависимостей, описывающих протекающие процессы взаимодействия нарушителей с элементами объекта и системы охраны. Именно этот вид модели используется для количественных оценок уязвимости объекта и эффективности охраны.

Под нарушителем в общем виде можно рассматривать лицо или группу лиц, которые в результате предумышленных или непредумышленных действий обеспечивает реализацию угроз информационной безопасности.

С точки зрения наличия права постоянного или разового доступа в контролируемую зону нарушители могут подразделяться на два типа:

- нарушители, не имеющие права доступа в контролируемую зону территории (помещения) - внешние нарушители;

- нарушители, имеющие право доступа в контролируемую зону территории (помещения) - внутренние нарушители.

Руководящим документом в качестве нарушителя рассматривается субъект, имеющий доступ к работе со штатными средствами АС и СВТ.

Нарушители в указанном РД классифицируются по уровню возможностей, предоставляемых им штатными средствами АС и СВТ, подразделяются на четыре уровня.

Первый уровень определяет самый низкий уровень возможностей ведения диалога в АС - запуск задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации.

Второй уровень определяется возможностью создания и запуска собственных программ с новыми функциями по обработке информации.

Третий уровень определяется возможностью управления функционированием АС, то есть воздействием на базовое программное обеспечение системы и на состав и конфигурацию ее оборудования. Четвертый уровень определяется всем объемом возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств АС, вплоть до включения в состав СВТ собственных технических средств с новыми функциями по обработке информации.

При этом в своем уровне нарушитель является специалистом высшей квалификации, знает все об АС и, в частности, о системе и средствах ее защиты.

Так же, модель нарушителя можно представить так: 1) Разработчик; 2) Обслуживающий персонал (системный администратор, сотрудники обеспечения ИБ); 3) Пользователи; 4) Сторонние лица.

Принятые сокращения

- АС – автоматизированная система

- КСЗ – комплекс средств защиты

- НСД – несанкционированный доступ

- ОС – операционная система

- ППП – пакет прикладных программ

- ПРД – правила разграничения доступа

- РД – руководящий документ

- СВТ – средства вычислительной техники

- СЗИ – система защиты информации

- СЗИ НСД – система защиты информации от несанкционированного доступа

- СЗСИ – система защиты секретной информации

- СНТП – специальное научно-техническое подразделение

- СРД – система разграничения доступа

- СУБД – система управления базами данных

- ТЗ – техническое задание

- ЭВМ – электронно-вычислительная машина

- ЭВТ – электронно-вычислительная техника

Источники

- Защита от несанкционированного доступа к информации. Термины и определения: Руководящий документ. - М.: Гостехкомиссия России, 1992.

- Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации: Руководящий документ. - М.: Гостехкомиссия России, 1992.

См. также

Ссылки

Wikimedia Foundation . 2010 .

модель нарушителя правил доступа - Абстрактное (формализованное или неформализованное) описание нарушителя правил доступа к информационному ресурсу. Примерами моделей нарушителя правил доступа являются такие программы как троянский конь, логическая бомба, компьютерный вирус и… …

модель нарушителя правил разграничения доступа - Абстрактное описание нарушителя правил разграничения доступа. [Домарев В.В. Безопасность информационных технологий. Системный подход.] Тематики защита информации EN security policy violaters model … Справочник технического переводчика

Модель нарушителя правил разграничения доступа (Модель нарушителя ПРД) Security policy violator"s model - 11. Модель нарушителя правил разграничения доступа Абстрактное (формализованное или неформализованное) описание нарушителя правил разграничения доступа Источник: Руководящий документ. Защита от несанкционированного доступа к информации. Термины и …

Модель - 9. Модель Изделие, являющееся трехразмерным упрощенным изображением предмета в установленном масштабе Модель является составной частью макета Источник … Словарь-справочник терминов нормативно-технической документации

Руководящий документ. Защита от несанкционированного доступа к информации. Термины и определения - Терминология Руководящий документ. Защита от несанкционированного доступа к информации. Термины и определения: 29. Администратор защиты Субъект доступа, ответственный за защиту автоматизированной системы от несанкционированного доступа к… … Словарь-справочник терминов нормативно-технической документации

ТР 205-09: Технические требования по проектированию систем антитеррористической защищенности и комплексной безопасности высотных и уникальных зданий - Терминология ТР 205 09: Технические требования по проектированию систем антитеррористической защищенности и комплексной безопасности высотных и уникальных зданий: Безопасность состояние, при котором отсутствует недопустимый риск, связанный с… … Словарь-справочник терминов нормативно-технической документации

Безопасность в беспроводных динамических сетях это состояние защищённости информационной среды беспроводных динамических сетей. Содержание 1 Особенности беспроводных динамических сетей … Википедия

Для улучшения этой статьи желательно?: Проставить интервики в рамках проекта Интервики. Безопасность в беспроводных самоорга … Википедия, М. В. Тумбинская. В статье предложена обобщенная структурная схема информационной системы интернет-банкинга, отражающая модульную архитектуру системы, взаимосвязи пользователейи контур управления. Описана… электронная книга

Классификация источников угроз

Классификация угроз информационной безопасности

Тема 2 - Угрозы информационной безопасности

Понятия угрозы безопасности объекта и уязвимости объекта были введены ранее. Для полного представления взаимодействия угрозы и объекта защиты введем понятия источника угрозы и атаки.

Угроза безопасности объекта - возможное воздействие на объект, которое прямо или косвенно может нанести ущерб его безопасности.

Источник угрозы - это потенциальные антропогенные , техногенные или стихийные носители угрозы безопасности.

Уязвимость объекта - это присущие объекту причины, приводящие к нарушению безопасности информации на объекте.

Атака - это возможные последствия реализации угрозы при взаимодействии источника угрозы через имеющиеся уязвимости. Атака - это всегда пара «источник - уязвимость», реализующая угрозу и приводящая к ущербу.

Рисунок 2.1

Предположим , студент ходит на учебу каждый день и при этом пересекает проезжую часть в неположенном месте. И однажды он попадает под машину, что причиняет ему ущерб, при котором он теряет трудоспособность и не может посещать занятия. Проанализируем данную ситуацию. Последствия в данном случае - это убытки, которые студент понес в результате несчастного случая. Угрозой у нас выступает автомобиль, который сбил студента. Уязвимостью явилось то, что студент пересекал проезжую часть в неустановленном месте. А источником угрозы в данной ситуации явилась та некая сила, которая не дала возможности водителю избежать наезда на студента.

С информацией не намного сложнее . Угроз безопасности информации не так уж и много. Угроза, как следует из определения, - это опасность причинения ущерба, то есть в этом определении проявляется жесткая связь технических проблем с юридической категорией, каковой является «ущерб».

Проявления возможного ущерба могут быть различны:

Моральный и материальный ущерб деловой репутации организации;

Моральный, физический или материальный ущерб, связанный с разглашением персональных данных отдельных лиц;

Материальный (финансовый) ущерб от разглашения защищаемой (конфиденциальной) информации;

Материальный (финансовый) ущерб от необходимости восстановления нарушенных защищаемых информационных ресурсов;

Материальный ущерб (потери) от невозможности выполнения взятых на себя обязательств перед третьей стороной;

Моральный и материальный ущерб от дезорганизации деятельности организации;

Материальный и моральный ущерб от нарушения международных отношений.

Угрозами безопасности информации являются нарушения при обеспечении:

2. Доступности;

3. Целостности.

Конфиденциальность информации - это свойство информации быть известной только аутентифицированным законным ее владельцам или пользователям.

Нарушения при обеспечении конфиденциальности:

Хищение (копирование) информации и средств ее обработки;

Утрата (неумышленная потеря, утечка) информации и средств ее обработки.

Доступность информации - это свойство информации быть доступной для аутентифицированных законных ее владельцев или пользователей.

Нарушения при обеспечении доступности:

Блокирование информации;

Уничтожение информации и средств ее обработки.

Целостность информации - это свойство информации быть неизменной в семантическом смысле при воздействии на нее случайных или преднамеренных искажений или разрушающих воздействий.

Нарушения при обеспечении целостности:

Модификация (искажение) информации;

Отрицание подлинности информации;

Навязывание ложной информации.

Носителями угроз безопасности информации являются источники угроз. В качестве источников угроз могут выступать как субъекты (личность), так и объективные проявления. Причем, источники угроз могут находиться как внутри защищаемой организации - внутренние источники, так и вне ее - внешние ис-точники.

Все источники угроз безопасности информации можно разделить на три основные группы:

1 Обусловленные действиями субъекта (антропогенные источники угроз).

2 Обусловленные техническими средствами (техногенные источники угрозы).

3 Обусловленные стихийными источниками.

Антропогенными источниками угроз безопасности информации выступают субъекты, действия которых могут быть квалифицированы как умышленные или случайные преступления. Только в этом случае можно говорит о причинении ущерба. Эта группа наиболее обширна и представляет наибольший интерес с точки зрения организации защиты, так как действия субъекта всегда можно оценить, спрогнозировать и принять адекватные меры. Методы противодействия в этом случае управляемы и напрямую зависят от воли организаторов защиты информации.

В качестве антропогенного источника угроз можно рассматривать субъекта, имеющего доступ (санкционированный или несанкционированный) к работе со штатными средствами защищаемого объекта. Субъекты (источники), действия которых могут привести к нарушению безопасности информации, могут быть как внешние, так и внутренние. Внешние источники могут быть случайными или пред-намеренными и иметь разный уровень квалификации.

Внутренние субъекты (источники), как правило, представляют собой высококвалифицированных специалистов в области разработки и эксплуатации программного обеспечения и технических средств, знакомы со спецификой решаемых задач, структурой и основными функциями и принципами работы программно-аппаратных средств защиты информации, имеют возможность использования штатного оборудования и технических средств сети.

Необходимо учитывать также, что особую группу внутренних антропогенных источников составляют лица с нарушенной психикой и специально внедренные и завербованные агенты, которые могут быть из числа основного, вспомогательного и технического персонала, а также представителей службы защиты информации. Данная группа рассматривается в составе перечисленных выше источников угроз, но методы парирования угрозам для этой группы могут иметь свои отличия.

Вторая группа содержит источники угроз, определяемые технократической деятельностью человека и развитием цивилизации. Однако последствия, вызванные такой деятельностью, вышли из-под контроля человека и существуют сами но себе. Данный класс источников угроз безопасности информации особенно актуален в современных условиях, так как в сложившихся условиях эксперты ожидают резкого роста числа техногенных катастроф, вызванных физическим и моральным устареванием используемого оборудования, а также отсутствием материальных средств на его обновление. Технические средства, являющиеся источниками потенциальных угроз безопасности информации, также могут быть внешними и внутренними.

Третья группа источников угроз объединяет обстоятельства, составляющие непреодолимую силу, то есть такие обстоятельства, которые носят объективный и абсолютный характер, распространяющийся на всех. К непреодолимой силе в законодательстве и договорной практике относят стихийные бедствия или иные обстоятельства, которые невозможно предусмотреть или предотвратить или возможно предусмотреть, но невозможно предотвратить при современном уровне че-ловеческого знания и возможностей. Такие источники угроз совершенно не поддаются прогнозированию, и поэтому меры защиты от них должны применяться всегда.

Стихийные источники потенциальных угроз информационной безопасности, как правило, являются внешними по отношению к защищаемому объекту и под ними понимаются, прежде всего, природные катаклизмы.

Классификация и перечень источников угроз приведены в таблице 2.1.

Таблица 2.1 - Классификация и перечень источников угроз информационной безопасности

| Антропогенные источники | Внешние | Криминальные структуры |

| Потенциальные преступники и хакеры | ||

| Недобросовестные партнеры | ||

| Технический персонал поставщиков телекоммуникационных услуг | ||

| Представители надзорных организаций и аварийных служб | ||

| Представители силовых структур | ||

| Внутренние | Основной персонал (пользователи, программисты, разработчики) | |

| Представители службы защиты информации (администраторы) | ||

| Вспомогательный персонал (уборщики, охрана) | ||

| Технический персонал (жизнеобеспечение, эксплуатация) | ||

| Техногенные источники | Внешние | Средства связи |

| Сети инженерных коммуникации (водоснабжения, канализации) | ||

| Транспорт | ||

| Внутренние | Некачественные технические средства обработки информации | |

| Некачественные программные средства обработки информации | ||

| Вспомогательные средства (охраны, сигнализации, телефонии) | ||

| Другие технические средства, применяемые в учреждении | ||

| Стихийные источники | Внешние | Пожары |

| Землетрясения | ||

| Наводнения | ||

| Ураганы | ||

| Магнитные бури | ||

| Радиоактивное излучение | ||

| Различные непредвиденные обстоятельства | ||

| Необъяснимые явления | ||

| Другие форс-мажорные обстоятельства |

Все источники угроз имеют разную степень опасности К опуг, которую можно количественно оценить, проведя их ранжирование. При этом оценка степени опасности проводится по косвенным показателям.

В качестве критериев сравнения (показателей) можно выбрать:

Возможность возникновения источника K 1 - определяет степень доступности к возможности использовать уязвимость для антропогенных источников, удаленность от уязвимости для техногенных источников или особенности обстановки для случайных источников;

Готовность источника К 2 - определяет степень квалификации и привлекательность совершения деяний со стороны источника угрозы для антропогенных источников или наличие необходимых условий для техногенных и стихийных источников;

Фатальность К 3 - определяет степень неустранимости последствий реализации угрозы.

Каждый показатель оценивается экспертно-аналитическим методом по пятибалльной системе. Причем, 1 соответствует самой минимальной степени влияния оцениваемого показателя на опасность использования источника, а 5 - максимальной.

К опуг для отдельного источника можно определить как отношение произведения вышеприведенных показателей к максимальному значению (125):

![]()

Угрозы , как возможные опасности совершения какого-либо действия, направленного против объекта защиты, проявляются не сами по себе, а через уязвимости, приводящие к нарушению безопасности информации на конкретном объекте информатизации.

Уязвимости присущи объекту информатизации, неотделимы от него и обусловливаются недостатками процесса функционирования, свойствами архитектуры автоматизированных систем, протоколами обмена и интерфейсами, применяемыми программным обеспечением и аппаратной платформой, условиями эксплуатации и расположения.

Источники угроз могут использовать уязвимости для нарушения безопасности информации, получения незаконной выгоды (нанесения ущерба собственнику, владельцу, пользователю информации). Кроме того, возможны не злонамеренные действия источников угроз по активизации тех или иных уязвимостей, наносящих вред.

Каждой угрозе могут быть сопоставлены различные уязвимости. Устранение или существенное ослабление уязвимостей влияет на возможность реализации угроз безопасности информации.

Уязвимости безопасности информации могут быть:

Объективными;

Субъективными;

Случайными.

Объективные уязвимости зависят от особенностей построения и технических характеристик оборудования, применяемого на защищаемом объекте. Полное устранение этих уязвимостей невозможно, но они могут существенно ослабляться техническими и инженерно-техническими методами парирования угроз безопасности информации.

Субъективные уязвимости зависят от действий сотрудников и, в основном устраняются организационными и программно-аппаратными методами.

Случайные уязвимости зависят от особенностей окружающей защищаемый объект среды и непредвиденных обстоятельств. Эти факторы, как правило, мало предсказуемы и их устранение возможно только при проведении комплекса организационных и инженерно-технических мероприятий по противодействию, угрозам информационной безопасности.

Классификация и перечень уязвимостей информационной безопасности приведены в таблице 2.2.

Таблица 2.2 - Классификация и перечень уязвимостей информационной безопасности

| Объективные уязвимости | Сопутствующие техническим средствам излучения | Электромагнитные | Побочные излучения элементов технических средств |

| Кабельных линий технических средств | |||

| Излучения на частотах работы генераторов | |||

| На частотах самовозбуждения усилителей | |||

| Электрические | Наводки электромагнитных излучений на линии и проводники | ||

| Просачивание сигналов в цепи электропитания, в цепи заземления | |||

| Неравномерность потребления тока электропитания | |||

| Звуковые | Акустические | ||

| Виброакустические | |||

| Активизируемые | Аппаратные закладки устанавливаемые | В телефонные линии | |

| В сети электропитания | |||

| В помещениях | |||

| В технических средствах | |||

| Программные закладки | Вредоносные программы | ||

| Технологические выходы из программ | |||

| Нелегальные копии ПО | |||

| Определяемые особенностями элементов | Элементы, обладающие электроакустическими преобразованиями | Телефонные аппараты | |

| Громкоговорители и микрофоны | |||

| Катушки индуктивности | |||

| Дроссели | |||

| Трансформаторы и пр. | |||

| Элементы, подверженные воздействию электромагнитного поля | Магнитные носители | ||

| Микросхемы | |||

| Нелинейные элементы, подверженные ВЧ навязыванию | |||

| Определяемые особенностями защищаемого объекта | Местоположением объекта | Отсутствие контролируемой зоны | |

| Наличие прямой видимости объектов | |||

| Удаленных и мобильных элементов объекта | |||

| Вибрирующих отражающих поверхностей | |||

| Организацией каналов обмена информацией | Использование радиоканалов | ||

| Глобальных информационных сетей | |||

| Арендуемых каналов | |||

| Субъективные уязвимости | Ошибки (халатность) | При подготовке и использовании программного обеспечения | При разработке алгоритмов и программного обеспечения |

| При инсталляции и загрузке программного обеспечения | |||

| При эксплуатации программного обеспечения | |||

| При вводе данных (информации) | |||

| При настройке сервисов универсальных систем | |||

| Самообучающейся (самонастраивающейся) сложной системы систем | |||

| При эксплуатации технических средств | При включении/выключении технических средств | ||

| При использовании технических средств охраны | |||

| Некомпетентные действия | При конфигурировании и управлении сложной системы | ||

| При настройке программного обеспечения | |||

| При организации управления потоками обмена информации | |||

| При настройке технических средств | |||

| При настройке штатных средств защиты программного обеспечения | |||

| Неумышленные действия | Повреждение (удаление) программного обеспечения | ||

| Повреждение (удаление) данных | |||

| Повреждение (уничтожение) носителей информации | |||

| Повреждение каналов связи | |||

| Нарушения | Режима охраны и защиты | Доступа на объект | |

| Доступа к техническим средствам | |||

| Соблюдения конфиденциальности | |||

| Режима эксплуатации технических средств и ПО | Энергообеспечения | ||

| Жизнеобеспечения | |||

| Установки нештатного оборудования | |||

| Инсталляции нештатного ПО (игрового, обучающего, технологического) | |||

| Использования информации | Обработки и обмена информацией | ||

| Хранения и уничтожения носителей информации | |||

| Уничтожения производственных отходов и брака | |||

| Психогенные | Психологические | Антагонистические отношения (зависть, озлобленность, обида) | |

| Неудовлетворенность своим положением | |||

| Неудовлетворенность действиями руководства (взыскание, увольнение) | |||

| Психологическая несовместимость | |||

| Психические | Психические отклонения | ||

| Стрессовые ситуации | |||

| Физиологические | Физическое состояние (усталость, болезненное состояние) | ||

| Психосоматическое состояние | |||

| Случайные уязвимости | Сбои и отказы | Отказы и неисправности технических средств | Обрабатывающих информацию |

| Обеспечивающих работоспособность средств обработки информации | |||

| Обеспечивающих охрану и контроль доступа | |||

| Старение и размагничивание носителей информации | Дискет и съемных носителей | ||

| Жестких дисков | |||

| Элементов микросхем | |||

| Кабелей и соединительных линий | |||

| Сбои программного обеспечения | Операционных систем и СУБД | ||

| Прикладных программ | |||

| Сервисных программ | |||

| Антивирусных программ | |||

| Сбои электроснабжения | Оборудования, обрабатывающего информацию | ||

| Обеспечивающего и вспомогательного оборудования |

Все уязвимости имеют разную степень опасности K опуяз, которую можно количественно оценить, проведя их ранжирование.

При этом в качестве критериев сравнения можно выбрать:

Фатальность K 4 - определяет степень влияния уязвимости на неустранимость последствий реализации угрозы;

Доступность K 5 - определяет возможность использования уязвимости источником угроз;

Количество K 6 - определяет количество элементов объекта, которым характерен та или иная уязвимость.

K опуяз для отдельной уязвимости можно определить как отношение произведения вышеприведенных показателей к максимальному значению (125):

![]()

Модель нарушителя информационной безопасности - это набор предположений об одном или нескольких возможных нарушителях информационной безопасности, их квалификации, их технических и материальных средствах и т. д.

Правильно разработанная модель нарушителя является гарантией построения адекватной системы обеспечения информационной безопасности. Опираясь на построенную модель, уже можно строить адекватную систему информационной защиты.

Чаще всего строится неформальная модель нарушителя, отражающая причины и мотивы действий, его возможности, априорные знания, преследуемые цели, их приоритетность для нарушителя, основные пути достижения поставленных целей: способы реализации исходящих от него угроз, место и характер действия, возможная тактика и т. п. Для достижения поставленных целей нарушитель должен приложить определенные усилия и затратить некоторые ресурсы.

Определив основные причины нарушений, представляется возможным оказать на них влияние или необходимым образом скорректировать требования к системе защиты от данного типа угроз. При анализе нарушений защиты необходимо уделять внимание субъекту (личности) нарушителя. Устранение причин или мотивов, побудивших к нарушению, в дальнейшем может помочь избежать повторения подобного случая.

Модель может быть не одна, целесообразно построить несколько отличающихся моделей разных типов нарушителей информационной безопасности объекта защиты.

Для построения модели нарушителя используется информация, полученная от служб безопасности и аналитических групп, данные о существующих средствах доступа к информации и ее обработки, о возможных способах перехвата данных на стадиях их передачи, обработки и хранении, об обстановке в коллективе и на объекте защиты, сведения о конкурентах и ситуации на рынке, об имевших место свершившихся случаях нарушения информационной безопасности и т. п.

Кроме этого оцениваются реальные оперативные технические возможности злоумышленника для воздействия на систему защиты или на защищаемый объект. Под техническими возможностями подразумевается перечень различных технических средств, которыми может располагать нарушитель в процессе совершения действий, направленных против системы информационной защиты.

Нарушители бывают внутренними и внешними.

Среди внутренних нарушителей в первую очередь можно выделить:

Непосредственных пользователей и операторов информационной системы, в том числе руководителей различных уровней;

Администраторов вычислительных сетей и информационной безопасности;

Прикладных и системных программистов;

Сотрудников службы безопасности;

Технический персонал по обслуживанию зданий и вычислительной техники, от уборщицы до сервисного инженера;

Вспомогательный персонал и временных работников.

Среди причин, побуждающих сотрудников к неправомерным действиям, можно указать следующие:

Безответственность;

Ошибки пользователей и администраторов;

Демонстрацию своего превосходства (самоутверждение);

- «борьбу с системой»;

Корыстные интересы пользователей системы;

Недостатки используемых информационных технологий.

Группу внешних нарушителей могут составлять:

Клиенты;

Приглашенные посетители;

Представители конкурирующих организаций;

Сотрудники органов ведомственного надзора и управления;

Нарушители пропускного режима;

Наблюдатели за пределами охраняемой территории.

Помимо этого классификацию можно проводить по следующим параметрам.

Используемые методы и средства:

Сбор информации и данных;

Пассивные средства перехвата;

Использование средств, входящих в информационную систему или систему ее защиты, и их недостатков;

Активное отслеживание модификаций существующих средств обработки информации, подключение новых средств, использование специализированных утилит, внедрение программных закладок и «черных ходов» в систему, подключение к каналам передачи данных.

Уровень знаний нарушителя относительно организации информационной структуры:

Типовые знания о методах построения вычислительных систем, сетевых протоколов, использование стандартного набора программ;

Высокий уровень знаний сетевых технологий, опыт работы со специализированными программными продуктами и утилитами;

Высокие знания в области программирования, системного проектирования и эксплуатации вычислительных систем;

Обладание сведениями о средствах и механизмах защиты атакуемой системы;

Нарушитель являлся разработчиком или принимал участие в реализации системы обеспечения информационной безопасности.

Время информационного воздействия:

В момент обработки информации;

В момент передачи данных;

В процессе хранения данных (учитывая рабочее и нерабочее состояния системы).

По месту осуществления воздействия:

Удаленно с использованием перехвата информации, передающейся по каналам передачи данных, или без ее использования;

Доступ на охраняемую территорию;

Непосредственный физический контакт с вычислительной техникой, при этом можно выделить: доступ к рабочим станциям, доступ к серверам предприятия, доступ к системам администрирования, контроля и управления информационной системой, доступ к программам управления системы обеспечения информационной безопасности.

В таблице 2.3 приведены примеры моделей нарушителей информационной безопасности и их сравнительная характеристика.

Таблица 2.3 - Сравнительная характеристика нескольких моделей нарушителя

| Характеристика | Хакер-одиночка | Группа хакеров | Конкуренты | Госструктуры, спецподразделения |

| Вычислительная мощность технических средств | Персональный компьютер | ЛВС, использование чужих вычислительных сетей | Мощные вычислительные сети | Неограниченная вычислительная мощность |

| Доступ к интернету, тип каналов доступа | Модем или выделенная линия | Использование чужих каналов с высокой пропускной способностью | Собственные каналы с высокой пропускной способностью | Самостоятельный контроль над маршрутизацией трафика в Интернете |

| Финансовые возможности | Сильно ограничены | Ограничены | Большие возможности | Практически неограниченные |

| Уровень знаний в области IT | Невысокий | Высокий | Высокий | Высокий, разработчики стандартов |

| Используемые технологии | Готовые программы, известные уязвимости | Поиск новых уязвимостей, изготовление вредоносных программ | Современные методы проникновения в информационные системы и воздействия на потоки данных в ней | Доскональные знания информационных технологий: возможные уязвимости и недостатки |

| Знания о построении системы защиты объекта | Недостаточные знания о построении информационной системы | Могут предпринимать усилия для получения представления о принципах функционирования системы защиты | Могут предпринимать усилия для получения представления о принципах функционирования системы защиты, внедрять своего представителя в службу безопасности | В процессе сертификации системы представители госорганов могут получать достаточно полную информацию о ее построении |

| Преследуемые цели | Эксперимент | Внесение искажений в работу системы | Блокировка функционирования системы, подрыв имиджа, разорение | Непредсказуемые |

| Характер действий | Скрытый | Скрытый | Скрытый или открытый демонстративный | Может не утруждать себя сокрытием своих действий |

| Глубина проникновения | Чаще всего останавливается после первого успешного воздействия | До момента достижения поставленной цели или появления серьезного препятствия | До победного конца | Ничего не способно их остановить |

ФЕДЕРАЛЬНАЯ СЛУЖБА ПО ТЕХНИЧЕСКОМУ И ЭКСПОРТНОМУ КОНТРОЛЮ (ФСТЭК РОССИИ)

МЕТОДИЧЕСКИЙ ДОКУМЕНТ МЕТОДИКА ОПРЕДЕЛЕНИЯ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ В ИНФОРМАЦИОННЫХ СИСТЕМАХ (ПРОЕКТ) 2015

ОБЩИЕ ПОЛОЖЕНИЯ

Настоящий методический документ ФСТЭК России «Методика определения угроз безопасности информации в информационных системах» (далее - Методика) разработан и утвержден в соответствии с подпунктом 4 пункта 8 Положения о Федеральной службе по техническому и экспортному контролю, утвержденного Указом Президента Российской Федерации от 16 августа 2004 г. № 1085.

Документ устанавливает единый методический подход к определению угроз безопасности информации и разработке моделей угроз безопасности информации в государственных информационных системах (далее – информационные системы), защита информации в которых обеспечивается в соответствии с Требованиями о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, утвержденными приказом ФСТЭК России от 11 февраля 2013 г. № 17 (зарегистрирован Минюстом России 31 мая 2013 г., рег. № 28608).

По решению оператора персональных данных Методика может применяться для определения в соответствии с пунктом 1 части 2 статьи 19 Федерального закона «О персональных данных» угроз безопасности персональных данных при их обработке в информационных системах персональных данных, защита которых обеспечивается в соответствии с Составом и содержанием организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных, утвержденных приказом ФСТЭК России от 18 февраля 2013 г. № 21 (зарегистрирован Минюстом России 14 мая 2013 г., рег. № 28375).

Методика не распространяется на определение угроз безопасности информации, составляющей государственную тайну.

Методика предназначена для:

- органов государственной власти, органов местного самоуправления и организаций, являющихся в соответствии с законодательством Российской Федерации обладателями информации, заказчиками и (или) операторами информационных систем;

- организаций, осуществляющих в соответствии с законодательством Российской Федерации работы по созданию (проектированию) информационных систем;

- организаций, осуществляющих в соответствии с законодательством Российской Федерации работы по защите информации в ходе создания (проектирования) и эксплуатации информационных систем;

- организаций, осуществляющих в соответствии с законодательством Российской Федерации работы по аттестации (оценке соответствия) информационных систем требованиям о защите информации.

Настоящая Методика применяется на этапах создания информационных систем для определения и оценки угроз безопасности информации и разработки моделей угроз, а также в ходе эксплуатации информационных систем при периодическом пересмотре (переоценке) угроз безопасности информации.

Методика применяется совместно с банком данных угроз безопасности информации, сформированным ФСТЭК России (ubi.fstec.ru), а также базовыми и типовыми моделями угроз безопасности информации в информационных системах различных классов и типов, разрабатываемых ФСТЭК России в соответствии с подпунктом 4 пункта 8 Положения о Федеральной службе по техническому и экспортному контролю, утвержденного Указом Президента Российской Федерации от 16 августа 2004 г. № 1085.

Методика ориентирована на определение и оценку антропогенных угроз безопасности информации, возникновение которых обусловлено объективными факторами. Вместе с тем, часть приведенных в Методике подходов может также применяться для оценки техногенных угроз в случае, если они позволяют достичь целей такой оценки. Определение угроз, связанных со стихийными бедствиями и природными явлениями осуществляется в соответствии с правилами, установленными уполномоченными федеральными органами исполнительной власти, национальными стандартами и находятся за рамками настоящей Методики.

В случае, если в соответствии с настоящей Методикой к числу актуальных угроз, отнесены угрозы, связанные с утечкой информации по техническим каналам, дальнейшая их оценка проводится в соответствии со специальными требованиями и рекомендациями по технической защите конфиденциальной информации и методиками оценки защищенности конфиденциальной информации.

В Методике используются термины и их определения, установленные национальными стандартами в области защиты информации.

В связи с утверждением настоящего методического документа не применяется для определения угроз безопасности информации Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных (ФСТЭК России, 2008 г.).

ПРОЦЕСС ОПРЕДЕЛЕНИЯ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ В ИНФОРМАЦИОННОЙ СИСТЕМЕ

Целью определения угроз безопасности информации является установление того, существует ли возможность нарушения конфиденциальности, целостности или доступности информации, содержащейся в информационной системе, и приведет ли нарушение хотя бы одного из указанных свойств безопасности информации к наступлению неприемлемых негативных последствий (ущерба) для обладателя информации или оператора, а в случае обработки персональных данных и для субъектов персональных данных.

Определение угроз безопасности информации должно носить систематический характер и осуществляться как на этапе создания информационной системы и формирования требований по ее защите, так и в ходе эксплуатации информационной системы. Систематический подход к определению угроз безопасности информации необходим для того, чтобы определить потребности в конкретных требованиях к защите информации и создать адекватную эффективную систему защиты информации в информационной системе. Меры защиты информации, принимаемые обладателем информации и оператором, должны обеспечивать эффективное и своевременное выявление и блокирование (нейтрализацию) угроз безопасности информации, в результате реализации которых возможно наступление неприемлемых негативных последствий (ущерба).

Систематический подход к определению угроз безопасности информации предусматривает реализацию непрерывного процесса, в рамках которого определяется область применения процесса определения угроз, идентифицируются источники угроз и угрозы безопасности информации, оценивается возможность реализации угроз безопасности информации и степень возможного ущерба в случае такой реализации, осуществляется мониторинг (периодический пересмотр) и переоценка угроз безопасности информации.

Оценка угроз безопасности информации проводится экспертным методом.

а) область применения процесса определения угроз безопасности информации

На этапах принятия решения о необходимости защиты информации в информационной системе и разработки требований к защите информации должны быть определены физические и логические границы информационной системы, в которых принимаются и контролируются меры защиты информации, за которые ответственен оператор, а также определены объекты защиты и сегменты информационной системы.

Процесс определения угроз безопасности информации должен охватывать все объекты защиты и сегменты в логических и физических границах информационной системы, в которых оператором принимаются и контролируются меры защиты информации. Процесс определения угроз безопасности информации организуется подразделением оператора, назначенным ответственным за защиту информации в информационной системе. В случае, если информационная система имеет сегменты, эксплуатируемые разными подразделениями оператора, которые могут самостоятельно принимать и контролировать меры защиты информации, должны быть определены границы ответственности этих подразделений и порядок их взаимодействия в процессе определения угроз безопасности информации.

Область применения процесса определения угроз безопасности информации отражается в модели угроз безопасности информации наряду с областью действия модели угроз, структурно-функциональными характеристиками информационной системы и особенностями ее функционирования.

б) идентификация источников угроз и угроз безопасности информации

В обобщенном виде угрозы безопасности информации характеризуется источниками угроз, факторами, обуславливающими возможность реализации угроз, способами (методами) реализации угроз и последствиями от реализации угроз безопасности информации.

Важным этапом в процессе определения угроз безопасности информации является идентификация лиц или событий (явлений), в результате действий (наступления, возникновения) которых возможно нарушение конфиденциальности, целостности или доступности информации, содержащейся в информационной системе, и возникновение неприемлемых негативных последствий (ущерба).

В качестве источников угроз безопасности информации могут выступать субъекты (физические лица, организации, государства) или явления (техногенные аварии, стихийные бедствия, иные природные явления).

Источники угроз безопасности информации являются определяющим фактором при определении угроз безопасности информации в информационных системах. В процессе определения угроз безопасности информации подлежат оценке те угрозы, у которых есть источники и источники имеют возможности и условия для реализации угроз безопасности информации в информационной системе с заданными структурно-функциональными характеристиками и особенностями ее функционирования.

Источники угроз безопасности информации могут быть следующих типов:

- антропогенные источники (антропогенные угрозы);

- техногенные источники (техногенные угрозы);

- стихийные источники (угрозы стихийных бедствий, иных природных явлений).

В качестве источников антропогенных угроз безопасности информации могут выступать:

- лица, осуществляющие преднамеренные действия с целью доступа к информации (воздействия на информацию), содержащейся в информационной системе, или нарушения функционирования информационной системы или обслуживающей ее инфраструктуры (преднамеренные угрозы безопасности информации);

- лица, имеющие доступ к информационной системе, не преднамеренные действия которых могут привести к нарушению безопасности информации (непреднамеренные угрозы безопасности информации).

Для информационных систем, в которых целью защиты является обеспечение целостности и доступности обрабатываемой информации, в обязательном порядке подлежат оценке техногенные угрозы, связанные с отказами или сбоями в работе технических средств или программного обеспечения. Такие угрозы могут быть обусловлены:

- низким качеством (надежностью) технических, программных или программно-технических средств;

- низким качеством (надежностью) сетей связи и (или) услуг связи;

- отсутствием или низкой эффективностью систем резервирования или дублирования программно-технических и технических средств;

- низким качеством (надежностью) инженерных систем (кондиционирования, электроснабжения, охранных систем и т.д.);

- низким качеством обслуживания со стороны обслуживающих организаций и лиц.

При определении угроз безопасности информации оценке подлежат угрозы, связанные со всеми типами источников. Однако в целях создания и эксплуатации адекватной эффективной системы защиты информации в информационной системе следует, в первую очередь, уделять внимание оценке антропогенных угроз, связанных с несанкционированными (неправомерными) действиями субъектов по нарушению безопасности (конфиденциальности, целостности, доступности) информации, в том числе целенаправленными воздействиями программными (программно-техническими) средствами на информационные системы, осуществляемые в целях нарушения (прекращения) их функционирования (компьютерные атаки).

Также при определении угроз безопасности информации наряду с угрозами, реализация которых может привести непосредственно к нарушению конфиденциальности, целостности или доступности информации (прямыми угрозами), необходимо выявлять и оценивать угрозы, создающие условия для реализации прямых угроз безопасности информации (косвенные угрозы). В качестве косвенных угроз безопасности информации могут рассматриваться угрозы повышения привилегий, исчерпания вычислительных ресурсов, недоступности обновления программного обеспечения и иные угрозы безопасности информации.

В процессе определения угроз безопасности информации на всех стадиях (этапах) жизненного цикла информационных систем необходимо регулярно проводить идентификацию источников угроз, оценивать их возможности и определять на этой основе угрозы безопасности информации. Данные о нарушителях и их возможностях по реализации угроз безопасности информации, полученные при идентификации источников угроз, включаются в модели угроз безопасности информации.

Для идентификации угроз безопасности информации в информационной системе определяются:

- возможности (тип, вид, потенциал) нарушителей, необходимые им для реализации угроз безопасности информации;

- уязвимости, которые могут использоваться при реализации угроз безопасности информации (включая специально внедренные программные закладки);

- способы (методы) реализации угроз безопасности информации;

- объекты информационной системы, на которые направлена угроза безопасности информации (объекты воздействия);

- результат и последствия от реализации угроз безопасности информации.

Каждая угроза безопасности информации в информационной системе описывается (идентифицируется) следующим образом: УБИj = [нарушитель (источник угрозы); уязвимости; способы реализации угрозы; объекты воздействия; последствия от реализации угрозы].

в) оценка вероятности (возможности) реализации угроз безопасности информации и степени возможного ущерба

Идентифицированная угроза безопасности информации подлежит нейтрализации (блокированию), если она является актуальной (УБИj А) для информационной системы, то есть в информационной системе с заданными структурно функциональными характеристиками и особенностями функционирования существует вероятность (возможность) реализации рассматриваемой угрозы нарушителем с соответствующим потенциалом и ее реализация приведет к неприемлемым негативным последствиям (ущербу): УБИj А = [вероятность (возможность) реализации угрозы (Рj); степень ущерба (Хj)].

Актуальные угрозы безопасности информации включаются в модель угроз безопасности информации. Модель угроз безопасности информации, учитывая особенности информационной системы, используемые в ней программные, программно-технические, технические средства и процессы обработки информации, дает описание угроз безопасности, которым подвержена информационная система. Структура модели угроз безопасности информации приведена в приложении № 2 к настоящей Методике.

г) мониторинг и переоценка угроз безопасности информации

Определение угроз безопасности информации на этапе создания информационной системы позволяет обеспечить формирование требований и внедрение эффективной адекватной системы защиты информации в информационной системе для угроз, актуальных к моменту ввода в эксплуатацию информационной системы.

В ходе эксплуатации информационной системы оператор, обеспечивая достижение целей и задач информационной системы, может изменять ее базовую конфигурацию, что приводит к изменению структурно-функциональных характеристик информационной системы и применяемых информационных технологий. Также в процессе эксплуатации возможно изменение состава и значимости обрабатываемой информации и особенностей функционирования информационной системы.

В этих условиях процесс определения угроз безопасности информации должен носить систематический характер. В ходе эксплуатации информационной системы регулярно проводится анализ изменения угроз безопасности информации, а актуальные угрозы безопасности информации подлежат периодической переоценке. Периодичность переоценки определяется организацией исходя из особенностей функционирования информационной системы. Рекомендуется пересматривать угрозы безопасности информации не реже одного раза в год. По результатам анализа проводится уточнение (при необходимости) модели угроз безопасности информации.

Пересмотр (переоценка) угроз безопасности информации, как минимум, осуществляется в случаях:

- изменения требований законодательства Российской Федерации о защите информации, нормативных правовых актов и методических документов, регламентирующих защиту информации;

- изменения конфигурации (состава основных компонентов) и особенностей функционирования информационной системы, следствием которых стало возникновение новых угроз безопасности информации;

- выявления уязвимостей, приводящих к возникновению новых угроз безопасности информации или к повышению возможности реализации существующих;

- появления сведений и фактов о новых возможностях нарушителей.

ОЦЕНКА ВОЗМОЖНОСТЕЙ НАРУШИТЕЛЕЙ ПО РЕАЛИЗАЦИИ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ (РАЗРАБОТКА МОДЕЛИ НАРУШИТЕЛЯ)

Целью оценки возможностей нарушителей по реализации угроз безопасности информации является формирование предположения о типах, видах нарушителей, которые могут реализовать угрозы безопасности информации в информационной системе с заданными структурно-функциональными характеристиками и особенностями функционирования, а также потенциале этих нарушителей и возможных способах реализации угроз безопасности информации.

Результаты оценки возможностей нарушителей включаются в модель нарушителя, которая является составной частью (разделом) модели угроз безопасности информации и содержит:

- типы, виды и потенциал нарушителей, которые могут обеспечить реализацию угроз безопасности информации;

- цели, которые могут преследовать нарушители каждого вида при реализации угроз безопасности информации;

- возможные способы реализации угроз безопасности информации.

а) типы нарушителей

Типы нарушителей определяются по результатам анализа прав доступа субъектов к информации и (или) к компонентам информационной системы, а также анализа возможностей нарушителей по доступу к компонентам информационной системы исходя из структурно-функциональных характеристик и особенностей функционирования информационной системы.

В зависимости от имеющихся прав доступа нарушители могут иметь легитимный физический (непосредственный) и (или) логический доступ к компонентам информационной системы и (или) содержащейся в них информации или не иметь такого доступа.

Анализ прав доступа проводится, как минимум, в отношении следующих компонент информационной системы:

- устройств ввода/вывода (отображения) информации;

- беспроводных устройств;

- программных, программно-технических и технических средств обработки информации;

- съемных машинных носителей информации;

- машинных носителей информации, выведенных из эксплуатации;

- активного (коммутационного) и пассивного оборудования каналов связи;

- каналов связи, выходящих за пределы контролируемой зоны.

С учетом наличия прав доступа и возможностей по доступу к информации и (или) к компонентам информационной системы нарушители подразделяются на два типа:

- внешние нарушители (тип I) – лица, не имеющие права доступа к информационной системе, ее отдельным компонентам и реализующие угрозы безопасности информации из-за границ информационной системы;

- внутренние нарушители (тип II) – лица, имеющие право постоянного или разового доступа к информационной системе, ее отдельным компонентам.

Наибольшими возможностями по реализации угроз безопасности обладают внутренние нарушители. При оценке возможностей внутренних нарушителей необходимо учитывать принимаемые оператором организационные меры по допуску субъектов к работе в информационной системе. Возможности внутреннего нарушителя существенным образом зависят от установленного порядка допуска физических лиц к информационной системе и ее компонентам, а также мер по контролю за доступом и работой этих лиц.

Внешнего нарушителя необходимо рассматривать в качестве актуального во всех случаях, когда имеются подключения информационной системы к внешним информационно-телекоммуникационным сетям и (или) имеются линии связи, выходящие за пределы контролируемой зоны, используемые для иных подключений.

б) виды и потенциал нарушителей

Угрозы безопасности информации в информационной системе могут быть реализованы следующими видами нарушителей:

- специальные службы иностранных государств (блоков государств);

- террористические, экстремистские группировки;

- преступные группы (криминальные структуры);

- внешние субъекты (физические лица);

- конкурирующие организации;

- разработчики, производители, поставщики программных, технических и программно-технических средств;

- лица, привлекаемые для установки, наладки, монтажа, пусконаладочных и иных видов работ;

- лица, обеспечивающие функционирование информационных систем или обслуживающие инфраструктуру оператора (администрация, охрана, уборщики и т.д.);

- пользователи информационной системы;

- администраторы информационной системы и администраторы безопасности;

- бывшие работники (пользователи).

Виды нарушителей, характерных для информационной системы с заданными структурно-функциональными характеристиками и особенностями функционирования, определяются на основе предположений (прогноза) о возможных целях (мотивации) при реализации угроз безопасности информации этими нарушителями.

В качестве возможных целей (мотивации) реализации нарушителями угроз безопасности информации в информационной системе могут быть:

- нанесение ущерба государству, отдельным его сферам деятельности или секторам экономики;

- реализация угроз безопасности информации по идеологическим или политическим мотивам;

- организация террористического акта;

- причинение имущественного ущерба путем мошенничества или иным преступным путем;

- дискредитация или дестабилизация деятельности органов государственной власти, организаций;

- получение конкурентных преимуществ;

- внедрение дополнительных функциональных возможностей в программное обеспечение или программно-технические средства на этапе разработки;

- любопытство или желание самореализации;

- выявление уязвимостей с целью их дальнейшей продажи и получения финансовой выгоды;

- реализация угроз безопасности информации из мести;

- реализация угроз безопасности информации непреднамеренно из-за неосторожности или неквалифицированных действий.

Предположения о целях (мотивации) нарушителей делаются с учетом целей и задач информационной системы, вида обрабатываемой информации, а также с учетом результатов оценки степени возможных последствий (ущерба) от нарушения конфиденциальности, целостности или доступности информации.

Виды нарушителя и их возможные цели (мотивация) реализации угроз безопасности информации приведены в таблице 1.

Таблица 1 № вида Виды нарушителя Типы нарушителя Возможные цели (мотивация) реализации угроз безопасности информации 1 Специальные службы иностранных государств (блоков государств) Внешний, внутренний Нанесение ущерба государству, отдельным его сферам деятель- ности или секторам экономики. Дискредитация или дестабили- зация деятельности органов государственной власти, орга- низаций 2 Террористические, экс- тремистские группиров- ки Внешний Нанесение ущерба государству, отдельным его сферам деятель- ности или секторам экономики. Совершение террористических актов. Идеологические или политиче- ские мотивы. Дестабилизация деятельности органов государственной вла- 13 сти, организаций 3 Преступные группы (криминальные структу- ры) Внешний Причинение имущественного ущерба путем мошенничества или иным преступным путем. Выявление уязвимостей с це- лью их дальнейшей продажи и получения финансовой выгоды 4 Внешние субъекты (фи- зические лица) Внешний Идеологические или политиче- ские мотивы. Причинение имущественного ущерба путем мошенничества или иным преступным путем. Любопытство или желание са- мореализации (подтверждение статуса). Выявление уязвимостей с це- лью их дальнейшей продажи и получения финансовой выгоды 5 Конкурирующие орга- низации Внешний Получение конкурентных пре- имуществ. Причинение имущественного ущерба путем обмана или зло- употребления доверием 6 Разработчики, произво- дители, поставщики про- граммных, технических и программно-технических средств Внешний Внедрение дополнительных функциональных возможностей в программное обеспечение или программно-технические сред- ства на этапе разработки. Причинение имущественного ущерба путем обмана или зло- употребления доверием. Непреднамеренные, неосто- рожные или неквалифициро- ванные действия 7 Лица, привлекаемые для установки, наладки, мон- тажа, пусконаладочных и иных видов работ Внутренний Причинение имущественного ущерба путем обмана или зло- употребления доверием. Непреднамеренные, неосто- рожные или неквалифициро- ванные действия 8 Лица, обеспечивающие функционирование ин- формационных систем или обслуживающие ин- фраструктуру оператора Внутренний Причинение имущественного ущерба путем обмана или зло- употребления доверием. Непреднамеренные, неосто- рожные или неквалифициро- 14 (администрация, охрана, уборщики и т.д.) ванные действия 9 Пользователи информа- ционной системы Внутренний Причинение имущественного ущерба путем мошенничества или иным преступным путем. Любопытство или желание са- мореализации (подтверждение статуса). Месть за ранее совершенные действия. Непреднамеренные, неосто- рожные или неквалифициро- ванные действия 10 Администраторы ин- формационной системы и администраторы без- опасности Внутренний Причинение имущественного ущерба путем мошенничества или иным преступным путем. Любопытство или желание са- мореализации (подтверждение статуса). Месть за ранее совершенные действия. Выявление уязвимостей с це- лью их дальнейшей продажи и получения финансовой выгоды. Непреднамеренные, неосто- рожные или неквалифициро- ванные действия 11 Бывшие работники (пользователи) Внешний Причинение имущественного ущерба путем мошенничества или иным преступным путем. Месть за ранее совершенные действия

При оценке возможностей нарушителей необходимо исходить из условий, что для повышения своих возможностей нарушители 1 вида могут вступать в сговор с нарушителями 3, 4, 6, 7, 8, 9 и 10 видов. Нарушители 2 вида могут вступать в сговор с нарушителями 4, 7, 8, 9 и 10 видов. Нарушители 3 вида могут вступать в сговор с нарушителями 4, 7, 8, 9 и 10 видов. В случае принятия таких предположений цели (мотивация) и возможности нарушителей подлежат объединению.

Возможности каждого вида нарушителя по реализации угроз безопасности информации характеризуются его потенциалом. Потенциал нарушителя определяется компетентностью, ресурсами и мотивацией, требуемыми для реализации угроз безопасности информации в информационной системе с заданными структурно-функциональными характеристиками и особенностями функционирования.

В зависимости от потенциала, требуемого для реализации угроз безопасности информации, нарушители подразделяются на:

- нарушителей, обладающих базовым (низким) потенциалом нападения при реализации угроз безопасности информации в информационной системе;

- нарушителей, обладающих базовым повышенным (средним) потенциалом нападения при реализации угроз безопасности информации в информационной системе;

- нарушителей, обладающих высоким потенциалом нападения при реализации угроз безопасности информации в информационной системе.

Потенциал нарушителей и их возможности приведены в таблице 2.

Таблица 2 № Потенциал нарушителей Виды нарушителей Возможности по реализации угроз без- опасности информации 1 Нарушители с базовым (низ- ким) потенци- алом Внешние субъ- екты (физические лица), лица, обеспечи- вающие функци- онирование ин- формационных систем или об- служивающих инфраструктуру оператора, пользователи информационной системы, бывшие работ- ники, лица, привлека- емые для уста- новки, наладки, монтажа, пуско- наладочных и иных работ Имеют возможность получить инфор- мацию об уязвимостях отдельных ком- понент информационной системы, опубликованную в общедоступных ис- точниках. Имеют возможность получить инфор- мацию о методах и средствах реализа- ции угроз безопасности информации (компьютерных атак), опубликованных в общедоступных источниках, и (или) самостоятельно осуществляет создание методов и средств реализации атак и реализацию атак на информационную систему 2 Нарушители с базовым по- вышенным (средним) по- тенциалом Террористиче- ские, экстремист- ские группиров- ки, преступные группы (крими- нальные структу- Обладают всеми возможностями нарушителей с базовым потенциалом. Имеют осведомленность о мерах за- щиты информации, применяемых в ин- формационной системе данного типа. Имеют возможность получить инфор- мацию об уязвимостях отдельных ком- 16 ры), конкурирующие организации, разработчики, производители, поставщики про- граммных, техни- ческих и про- граммно- технических средств, администраторы информационной системы и адми- нистраторы без- опасности понент информационной системы пу- тем проведения, с использованием имеющихся в свободном доступе про- граммных средств, анализа кода при- кладного программного обеспечения и отдельных программных компонент общесистемного программного обеспе- чения. Имеют доступ к сведениям о струк- турно-функциональных характеристи- ках и особенностях функционирования информационной системы 3 Нарушители с высоким по- тенциалом Специальные службы ино- странных госу- дарств (блоков государств) Обладают всеми возможностями нарушителей с базовым и базовым по- вышенным потенциалами. Имеют возможность осуществлять не- санкционированный доступ из выде- ленных (ведомственных, корпоратив- ных) сетей связи, к которым возможен физический доступ (незащищенных ор- ганизационными мерами). Имеют возможность получить доступ к программному обеспечению чипсетов (микропрограммам), системному и при- кладному программному обеспечению, телекоммуникационному оборудова- нию и другим программно-техническим средствам информационной системы для преднамеренного внесения в них уязвимостей или программных закла- док. Имеют хорошую осведомленность о мерах защиты информации, применяе- мых в информационной системе, об ал- горитмах, аппаратных и программных средствах, используемых в информаци- онной системе. Имеют возможность получить инфор- мацию об уязвимостях путем проведе- ния специальных исследований (в том числе с привлечением специализиро- 17 ванных научных организаций) и приме- нения специально разработанных средств для анализа программного обеспечения. Имеют возможность создания методов и средств реализации угроз безопасно- сти информации с привлечением специ- ализированных научных организаций и реализации угроз с применением специ- ально разработанных средств, в том числе обеспечивающих скрытное про- никновение в информационную систе- му и воздействие на нее. Имеют возможность создания и при- менения специальных технических средств для добывания информации (воздействия на информацию или тех- нические средства), распространяю- щейся в виде физических полей или яв- лений

в) возможные способы реализации угроз безопасности информации

Целью определения возможных способов реализации угроз безопасности информации является формирование предположений о возможных сценариях реализации угроз безопасности информации, описывающих последовательность (алгоритмы) действий отдельных видов нарушителей или групп нарушителей и применяемые ими методы и средства для реализации угроз безопасности информации.

Возможные способы реализации угроз безопасности информации зависят от структурно-функциональных характеристик и особенностей функционирования информационной системы.

Угрозы безопасности информации могут быть реализованы нарушителями за счет:

- несанкционированного доступа и (или) воздействия на объекты на аппаратном уровне (программы (микропрограммы), «прошитые» в аппаратных компонентах (чипсетах));

- несанкционированного доступа и (или) воздействия на объекты на общесистемном уровне (базовые системы ввода-вывода, гипервизоры, операционные системы);

- несанкционированного доступа и (или) воздействия на объекты на прикладном уровне (системы управления базами данных, браузеры, web-приложения, иные прикладные программы общего и специального назначения);

- несанкционированного доступа и (или) воздействия на объекты на сетевом уровне (сетевое оборудование, сетевые приложения, сервисы);

- несанкционированного физического доступа и (или) воздействия на линии, (каналы) связи, технические средства, машинные носители информации;

- воздействия на пользователей, администраторов безопасности, администраторов информационной системы или обслуживающий персонал (социальная инженерия).

Действия нарушителя в зависимости от его потенциала при реализации угроз безопасности информации предусматривают идентификацию и использование уязвимостей в микропрограммном, общесистемном и прикладном программном обеспечении, сетевом оборудовании, применяемых в информационной системе, а также в организации работ по защите информации и конфигурации информационной системы.

При определении способа реализации угроз безопасности информации необходимо учитывать то, что угрозы безопасности информации могут быть реализованы непосредственно за счет доступа к компонентам информационной системы и (или) информации или опосредовано (косвенно) за счет создания условий и (или) средств, обеспечивающих такой доступ, а также за счет доступа или воздействия на обслуживающую инфраструктуру, за которую оператор не отвечает. При этом локальной целью нарушителя, не имеющего доступа (прав доступа) к компонентам информационной системы и (или) информации, как правило, является получение доступа к информационной системе (в том числе через внешние сети связи общего пользования) и получение максимально возможных прав и привилегий при таком доступе.

Нарушители могут совершать действия, следствием которых является нарушение безопасности информации, преднамеренно (преднамеренные грозы безопасности информации) или случайно (непреднамеренные грозы безопасности информации).

Преднамеренные действия нарушителей могут заключаться в реализации целенаправленных или нецеленаправленных угроз безопасности информации.

Целенаправленная угроза безопасности информации направлена на интересующую нарушителя информационную систему с заранее известными ему структурно-функциональными характеристиками и особенностями функционирования. Целенаправленная угроза безопасности информации адаптирована к структурно-функциональным характеристикам информационной системы. При подготовке и реализации целенаправленных угроз безопасности информации нарушитель может использовать методы социальной инженерии, которые позволяют ему изучить поведение пользователей и их реакцию на поступающие к ним внешние данные.

Нецеленаправленная («веерная») угроза безопасности информации не ориентирована на конкретную информационную систему. Целями такой угрозы могут являться несанкционированный доступ, перехват управления или воздействие на как можно большее количество информационных систем. В данном случае нарушителю заранее не известны структурно-функциональные характеристики и условия функционирования информационной системы.

Реализация преднамеренных угроз безопасности информации, как правило, включает:

- сбор информации об информационной системе, ее структурно-функциональных характеристиках, условиях функционирования;

- выбор (разработка, приобретение) методов и средств, используемых для реализации угроз безопасности информации в информационной системе с заданными структурно-функциональными характеристиками и условиями функционирования;

- непосредственная реализация угроз безопасности информации в информационной системе (проникновение в информационную систему, закрепление в информационной системе, реализация неправомерных действий);

- устранение признаков и следов неправомерных действий в информационной системе.

В зависимости от целей и потенциала нарушителя на каждом из этапов могут эксплуатироваться одна или несколько уязвимостей информационной системы.

При определении возможных способов реализации угроз безопасности информации необходимо исходить из следующих условий:

- нарушитель может действовать один или в составе группы нарушителей;

- в отношении информационной системы внешний нарушитель может действовать совместно с внутренним нарушителем;

- угрозы могут быть реализованы в любое время и в любой точке информационной системы (на любом узле или хосте);

- для достижения своей цели нарушитель выбирает наиболее слабое звено информационной системы.

Возможные способы реализации угроз безопасности информации, определенные на основе настоящего раздела, включаются в модель угроз безопасности информации.

ОПРЕДЕЛЕНИЕ АКТУАЛЬНЫХ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ В ИНФОРМАЦИОННОЙ СИСТЕМЕ

Угроза безопасности информации является актуальной (УБИj А), если для информационной системы с заданными структурно-функциональными характеристиками и особенностями функционирования существует вероятность реализации рассматриваемой угрозы нарушителем с соответствующим потенциалом и ее реализация приведет к неприемлемым негативным последствиям (ущербу) от нарушения конфиденциальности, целостности или доступности информации.

В качестве показателя актуальности угрозы безопасности информации (УБИj А) принимается двухкомпонентный вектор, первый компонент которого характеризует вероятность реализации угрозы (Рj), а второй – степень возможного ущерба в случае ее реализации (Хj)

УБИj А = [вероятность реализации угрозы (Рj); степень ущерба (Хj)], где Рj определятся на основе анализа статистических данных о частоте реализации угроз безопасности информации (возникновении инцидентов безопасности) в информационной системе и (или) однотипных информационных системах, а Хj определяется на основе оценок степени последствий от нарушения конфиденциальности, целостности или доступности информации.

При отсутствии статистических данных о реализации угроз безопасности информации (возникновении инцидентов безопасности) в информационной системе и (или) однотипных информационных системах, актуальность угрозы безопасности информации определяется на основе оценки возможности реализации угрозы безопасности информации (Yj) УБИj А = [возможность реализации угрозы (Yj); степень ущерба (Хj)], где Yj определятся на основе оценки уровня защищенности информационной системы и потенциала нарушителя, требуемого для реализации угрозы безопасности. Хj также определяется на основе оценок степени последствий от нарушения конфиденциальности, целостности или доступности информации.

Актуальность угроз безопасности информации определяется в отношении угроз, для которых экспертным методом определено, что:

- возможности (потенциал) нарушителя достаточны для реализации угрозы безопасности информации;