Что такое информационная угроза. Угрозы безопасности информации

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОССИЙСКОЙ ФЕДЕРАЦИИ

РОССИЙСКИЙ ГОСУДАРСТВЕННЫЙ СОЦИАЛЬНЫЙ УНИВЕРСИТЕТ

Факультет социального управления

Кафедра социального менеджмента и туризма

Специальность «Менеджмент организации»

Специализация «Гостиничный бизнес и туризм»

КУРСОВАЯ РАБОТА

по дисциплине «Информационные технологии управления»

на тему: Основные угрозы безопасности информации и нормального функционирования ИС

Выполнила: студентка IV курса

группы МОТ-В-4

ЖИЕНКУЛОВА К.Х.

Проверил: научный руководитель

МАТЯШ С.А.

Работа защищена с оценкой

«____» (_________________)

«____» _____________2009 г.

Москва

2009 год

Введение

Раздел 1. Теоретическая часть

Раздел 2. Практическая часть

Заключение

Развитие новых информационных технологий и всеобщая компьютеризация привели к тому, что информационная безопасность не только становится обязательной, она еще и одна из характеристик ИС. Существует довольно обширный класс систем обработки информации, при разработке которых фактор безопасности играет первостепенную роль (например, банковские информационные системы).

Под безопасностью ИС понимается защищенность системы от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования, от попыток хищения (несанкционированного получения) информации, модификации или физического разрушения ее компонентов. Иначе говоря, это способность противодействовать различным возмущающим воздействиям на ИС.

Под угрозой безопасности информации понимаются события или действия, которые могут привести к искажению, несанкционированному использованию или даже к разрушению информационных ресурсов управляемой системы, а также программных и аппаратных средств.

Если исходить из классического рассмотрения кибернетической модели любой управляемой системы, возмущающие воздействия на нее могут носить случайный характер. Поэтому среди угроз безопасности информации следует выделять как один из видов угрозы случайные, или непреднамеренные. Их источником могут быть выход из строя аппаратных средств, неправильные действия работников ИС или ее пользователей, непреднамеренные ошибки в программном обеспечении и т.д. Такие угрозы тоже следует держать во внимании, так как ущерб от них может быть значительным. Однако в данной главе наибольшее внимание уделяется угрозам умышленным, которые, в отличие от случайных, преследуют цель нанесения ущерба управляемой системе или пользователям. Это делается нередко ради получения личной выгоды.

Человека, пытающегося нарушить работу информационной системы или получить несанкционированный доступ к информации, обычно называют взломщиком, а иногда «компьютерным пиратом» (хакером).

В своих противоправных действиях, направленных на овладение чужими секретами, взломщики стремятся найти такие источники конфиденциальной информации, которые бы давали им наиболее достоверную информацию в максимальных объемах с минимальными затратами на ее получение. С помощью различного рода уловок и множества приемов и средств подбираются пути и подходы к таким источникам. В данном случае под источником информации подразумевается материальный объект, обладающий определенными сведениями, представляющими конкретный интерес для злоумышленников или конкурентов.

Многочисленные публикации последних лет показывают, что злоупотребления информацией, циркулирующей в ИС или передаваемой по каналам связи, совершенствовались не менее интенсивно, чем меры защиты от них. В настоящее время для обеспечения защиты информации требуется не просто разработка частных механизмов защиты, а реализация системного подхода, включающего комплекс взаимосвязанных мер (использование специальных технических и программных средств, организационных мероприятий, нормативно-правовых актов, морально- этических мер противодействия и т.д.). Комплексный характер защиты проистекает из комплексных действий злоумышленников, стремящихся любыми средствами добыть важную для них информацию.

Сегодня можно утверждать, что рождается новая современная технология - технология защиты информации в компьютерных информационных системах и в сетях передачи данных. Реализация этой технологии требует увеличивающихся расходов и усилий. Однако все это позволяет избежать значительно превосходящих потерь и ущерба, которые могут возникнуть при реальном осуществлении угроз ИС и ИТ.

Объектом исследования в данной курсовой работе являются основные угрозы безопасности информации и нормального функционирования ИС.

Предмет информационной безопасности рассматривается по целям существования субъектов, на основании чего предмет исследования сводится в область управления активными системами и формируется понятие информационной безопасности.

В данной работе «по существу» проведена попытка очертить контуры предмета информационной безопасности (ИБ). При этом данная оценка не претендует на всецело объективную.

Цель работы заключается в попытке комплексно сформулировать подход к определению состояние (условий) информационной безопасности, которое можно рассматривать как целевое состояние политики ИБ.

Курсовая работа состоит из введения, содержательной части, заключения и списка использованной литературы.

В ведении раскрываются актуальность проблемы, объект и предмет исследования. Содержательная часть состоит из двух частей. В первой части раскрываются теоретические вопросы безопасности информации и нормального функционирования ИС, во второй части отражены практические вопросы решения проблем, связанных с угрозами информации.

В данной работе мною были использованы методы контент-анализа, структурного анализа, функционального анализа.

Раздел 1. Теоретическая часть

1.1 Основные угрозы безопасности информации

К основным угрозам безопасности информации и нормального функционирования ИС относятся:

Утечка конфиденциальной информации;

Компрометация информации;

Несанкционированное использование информационных ресурсов;

Ошибочное использование информационных ресурсов;

Несанкционированный обмен информацией между абонентами;

Отказ от информации;

Нарушение информационного обслуживания;

Незаконное использование привилегий.

Менеджерам следует помнить, что довольно большая часть причин и условий, создающих предпосылки и возможность неправомерного овладения конфиденциальной информацией, возникает из-за элементарных недоработок руководителей организации и их сотрудников. В настоящее время борьба с информационными инфекциями представляет значительные трудности, так как помимо невнимательности руководителей существует и постоянно разрабатывается огромное множество вредоносных программ, цель которых – порча БД и ПО компьютеров. Большое число разновидностей этих программ не позволяет разработать постоянных и надежных средств защиты против них.

Вредоносные программы классифицируются следующим образом:

Логические бомбы;

Троянский конь;

Компьютерный вирус;

Захватчик паролей.

Приведенная классификация наиболее опасных вредоносных программ безопасности ИС не охватывает всех возможных угроз этого типа. И так как существует огромное количество угроз, было бы целесообразнее остановить свое внимание на одном из самых распространенных видов вредоносных программ, как компьютерный вирус .

1.2 Характеристика компьютерных вирусов и признаки вирусного заражения

На сегодняшний день известно около 45 ООО вирусов, и их число продолжает увеличиваться. Источниками вирусной грозы является электронная почта, подавляющее большинство вирусов проникает с помощью посланий через e-maiL Следом за ней идет информация, которая скачивается с web-сайтов. Часть вирусов переносится накопителями информации (дискеты, CK-RkMKVK-RkM).

По данным исследования компании Symantec, в первом полугодии 2005 г. зарегистрировано 11 тыс. новых модификаций вирусов. Количество угроз, с которыми сталкиваются пользователи, возрастает с каждым годом, а сами вредоносные программы становятся все более сложными. Связано это с тем, что хакерский бизнес приносит большие прибыли. Время между обнаружением уязвимости компьютеров до выпуска соответствующей защиты в среднем составляет около двух месяцев. Все это время компьютер практически беззащитен. Разрабатываются все более изощренные, трудноуловимые программы, которые научились отключать антивирусную защиту, сетевые экраны и прочие меры обеспечения безопасности. Большое распространение получают модульные, вредоносные программы, которые после заражения системы загружают дополнительные модули с расширенной функциональностью. Тогда они могут делать с компьютером пользователя; все, что угодно, например, рассылать с него спам, т.е. осуществлять рассылку нежелательных электронных писем. Среди новых угроз называется установка рекламного ПО «adware» и «фишинг». «Adware» открывает окна и отображает рекламные сообщения на web-сайтах. А «фишингом» эксперты называют попытки получить конфиденциальные, в основном, финансовые сведения, например, номер и пин-код кредитных карт.

Итак, что же такое компьютерный вирус? Формального определения этого понятия до сих пор нет. Многочисленные попытки дать «современное» определение вируса не привели к успеху. Поэтому ограничимся рассмотрением некоторых свойств компьютерных вирусов, которые позволяют говорить о них как о некотором определенном классе программ.

Компьютерный вирус - это небольшая по размерам программа, которая заражает другие программы, например, приписывая себя к ним, и выполняет различные, вредоносные действия на компьютере - портит файлы или таблицу размещения файлов на диске, засоряет оперативную память, рассылает себя по Интернету и т.д. Когда такая программа начинает исполняться, то сначала управление получает вирус, который находит и заражает другие программы. Вирус маскируется в системе. Например, после того как вирус выполнит вредоносные действия, он передает управление той программе, в которой находится, и она работает обычным образом. Таким образом, работа зараженного компьютера внешне выглядит так же, как и незараженного. Вред вируса проявится позднее, когда, возможно, уже поздно спасать как информацию, так и сам компьютер. Компьютерный вирус может испортить любой файл, вызвав потерю информации на жестких дисках компьютера. Вначале они могут незаметно заразить большое число программ и дисков, а затем вызвать серьезные повреждения, например, разрушив BIkSили отформатировав весь жесткий диск на компьютере.

Вирус – это программа, обладающая способностью к самостоятельному внедрению в тела других программ и последующему самовоспроизведению и самораспространению в информационно-вычислительных сетях и отдельных ЭВМ. Такая способность является единственным средством, присущим всем типам вирусов. Но не только вирусы способны к самовоспроизведению. Любая операционная система и еще множество программ способны создавать собственные копии. Копии же вируса не только не обязаны полностью совпадать с оригиналом, но и могут вообще с ним не совпадать!Вирус не может существовать в «полной изоляции»: нельзя представить себе вирус, который не использует код других программ, информацию о файловой структуре или даже просто имена других программ. Причина понятна - вирус должен каким-нибудь способом обеспечить передачу себе управления.Вирус, как правило, внедряется в рабочую программу таким образом, чтобы при ее запуске управление сначала передалось ему и только после выполнения всех его команд снова вернулось к рабочей программе. Получив доступ к управлению, вирус, прежде всего, переписывает сам себя в другую рабочую программу и заражает ее. После запуска программы, содержащей вирус, становится возможным заражение других файлов.

Предшественниками вирусов принято считать так называемые троянские программы (программа, используемая злоумышленником для сбора информации, ее разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях), тела которых содержат скрытые последовательности команд (модули), выполняющие действия, наносящие вред пользователям. Наиболее распространенной разновидностью троянских программ являются широко известные программы массового применения (редакторы, игры, трансляторы и т.д.), в которые встроены так называемые «логические бомбы» (программа для искажения или уничтожения информации), срабатывающие по наступлении некоторого события. Следует отметить, что троянские программы не являются саморазмножающимися.

Принципиальное отличие вируса от троянской программы состоит в том, что вирус после его активизации существует самостоятельно (автономно) и в процессе своего функционирования заражает (инфицирует) программы путем включения (имплантации) в них своего текста. Таким образом, компьютерный вирус можно рассматривать как своеобразный «генератор троянских программ». Программы, зараженные вирусом, называют вирусоносителями .

Наиболее часто вирусом заражаются загрузочный сектор диска и исполняемые файлы, имеющие расширения.EXE, .COM, .SYS, .ВАТ. Редко заражаются текстовые файлы.

После заражения программы вирус может выполнить какую-нибудь диверсию, не слишком серьезную, чтобы не привлечь внимания. И наконец, не забывает возвратить управление той программе, из которой он был запущен. Каждое выполнение зараженной программы переносит вирус в следующую. Таким образом, заражается все программное обеспечение.

При заражении компьютера вирусом важно его обнаружить. Для этого следует знать об основных признаках проявления вирусов . К ним можно отнести:

Прекращение работы или неправильная работа ранее успешно функционировавших программ;

Замедление работы компьютера;

Невозможность загрузки операционной системы;

Исчезновение файлов и каталогов или искажение их содержимого;

Изменение даты и времени модификации файлов;

Изменение размеров файлов;

Неожиданное значительное увеличение количества файлов на диске;

Существенное уменьшение размера свободной оперативной памяти;

Вывод на экран непредусмотренных сообщений или изображений;

Подача непредусмотренных звуковых сигналов;

Частые зависания и сбои в работе компьютера.

Следует отметить, что вышеперечисленные явления необязательно вызываются присутствием вируса, а могут быть следствием других причин. Поэтому всегда затруднена правильная диагностика состояния компьютера.

Итак, если не предпринимать мер по защите от вирусов, то последствия заражения компьютера могут быть очень серьезными.

1.3 Классификация компьютерных вирусов

Заражение программы, как правило, выполняется таким образом, чтобы вирус получил управление раньше самой программы. Для этого он либо встраивается в начало программы, либо имплантируется в ее тело так, что первой командой зараженной программы является безусловный переход на компьютерный вирус, текст которого заканчивается аналогичной командой безусловного перехода на команду вирусоносителя, бывшую первой до заражения. Получив управление, вирус выбирает следующий файл, заражает его, возможно, выполняет какие-либо другие действия, после чего отдает управление вирусоносителю.

«Первичное заражение происходит в процессе наступления инфицированных программ из памяти одной машины в память другой, причем в качестве средства перемещения этих программ могут использоваться как носители информации (дискеты, оптические диски, флэш-память и т.п.), так и каналы вычислительных сетей. Вирусы, использующие для размножения сетевые средства, сетевые протоколы, управляющие команды компьютерных сетей и электронной почты, принято называть сетевыми .

Цикл жизни вируса обычно включает следующие периоды: внедрение, инкубационный, репликации (саморазмножения) и проявления. В течение инкубационного периода вирус пассивен, что усложняет задачу его поиска и нейтрализации. На этапе проявления вирус выполняет свойственные ему целевые функции, например необратимую коррекцию информации в компьютере или на магнитных носителях.

Физическая структура компьютерного вируса достаточно проста. Он состоит из головы и, возможно, хвоста. Под головой вируса понимается его компонента, получающая управление первой. Хвост – это часть вируса, расположенная в тексте зараженной программы отдельно от головы. Вирусы, состоящие из одной головы, называют несегментированными , тогда как вирусы, содержащие голову и хвост, - сегментированными .

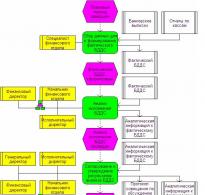

Наиболее существенные признаки компьютерных вирусов позволяют провести следующую их классификацию (рисунок 1).

Рисунок 1 - Классификация вирусов

По режиму функционирования:

Резидентные вирусы (вирусы, которые после активизации постоянно находятся в оперативной памяти компьютера и контролируют доступ к его ресурсам);

Транзитные вирусы (вирусы, которые выполняются только в момент запуска зараженной программы).

По объекту внедрения:

Файловые вирусы (вирусы, заражающие файлы с программами);

Загрузочные вирусы (вирусы, заражающие программы, хранящиеся в системных областях дисков).

В свою очередь, файловые вирусы подразделяются на вирусы, заражающие:

Исполняемые файлы;

Командные файлы и файлы конфигурации;

Составляемые на макроязыках программирования, или файлы, содержащие макросы (макровирусы - разновидность компьютерных вирусов разработанных на макроязыках, встроенных в такие прикладные пакеты ПО, как Microsoft Office);

Файлы с драйверами устройств;

Файлы с библиотеками исходных, объектных, загрузочных и оверлейных модулей, библиотеками динамической компоновки и т.п.

Загрузочные вирусы подразделяются на вирусы, заражающие:

Системный загрузчик, расположенный в загрузочном секторе и логических дисков;

Внесистемный загрузчик, расположенный в загрузочном секторе жестких дисков.

По степени и способу маскировки:

Вирусы, не использующие средств маскировки;

Stealth-вирусы (вирусы, пытающиеся быть невидимыми на основе контроля доступа к зараженным элементам данных);

Вирусы-мутанты (MtE-вирусы, содержащие в себе алгоритмы шифрования, обеспечивающие различие разных копий вируса).

В свою очередь, MtE-вирусы делятся:

На обычные вирусы-мутанты, в разных копиях которых различаются только зашифрованные тела, а дешифрованные тела вирусов совпадают;

Полиморфные вирусы, в разных копиях которых различаются не только зашифрованные тела, но и их дешифрованные тела.

Наиболее распространенные типы вирусов характеризуются следующими основными особенностями.

Файловый транзитный вирус целиком размещается в исполняемом файле, в связи с чем он активизируется только в случае активизации вирусоносителя, а по выполнении необходимых действий возвращает управление самой программе. При этом выбор очередного файла для заражения осуществляется вирусом посредством поиска по каталогу.

Файловый резидентный вирус отличается от нерезидентного логической структурой и общим алгоритмом функционирования. Резидентный вирус состоит из так называемого инсталлятора и программ обработки прерываний. Инсталлятор получает управление при активизации вирусоносителя и инфицирует оперативную память путем размещения в ней управляющей части вируса и замены адресов в элементах вектора прерываний на адреса своих программ, обрабатывающих эти прерывания. На так называемой фазе слежения, следующей за описанной фазой инсталляции, при возникновении какого-либо прерывания управление получает соответствующая подпрограмма вируса. В связи с существенно более универсальной по сравнению с нерезидентными вирусами общей схемой функционирования резидентные вирусы могут реализовывать самые разные способы инфицирования.

Наиболее распространенными способами являются инфицирование запускаемых программ, а также файлов при их открытии или чтении. Отличительной особенностью последних является инфицирование загрузочного сектора магнитного носителя. Голова загрузочного вируса всегда находится в загрузочном секторе (единственном для гибких дисков и одном из двух – для жестких), а хвост – в любой другой области носителя. Наиболее безопасным для вируса способом считается размещение хвоста в так называемых псевдосбойных кластерах, логически исключенных из числа доступных для использования. Существенно, что хвост загрузочного вируса всегда содержит копию оригинального (исходного) загрузочного сектора.

Stealth -вирусы пользуются слабой защищенностью некоторых операционных систем и заменяют некоторые их компоненты (драйверы дисков, прерывания) таким образом, что вирус становится невидимым (прозрачным) для других программ.

Полиморфные вирусы содержат алгоритм порождения дешифрованных тел вирусов, непохожих друг на друга. При этом в алгоритмах дешифрования могут встречаться обращения практически ко всем командам процессора Intel и даже использоваться некоторые специфические особенности его реального режима функционирования.

Макровирусы распространяются под управлением прикладных программ, что делает их независимыми от операционной системы. Подавляющее число макровирусов функционирует под управлением текстового процессора MicrosoftWord. В то же время известны макровирусы, работающие под управлением таких приложений, как MicrosoftExcel, LotusAmiPro, Lotus 1-2-3, LotusNotes, в операционных системах фирм Microsoft и Apple.

Сетевые вирусы, называемые также автономными репликативными программами, или, для краткости, репликаторами, используют для размножения средства сетевых операционных систем. Наиболее просто реализуется размножение в тех случаях, когда сетевыми протоколами возможно и в тех случаях, когда указанные протоколы ориентированы только на обмен сообщениями. Классическим примером реализации процесса электронной почты является репликатор Морриса. Текст репликатора передается от одной ЭВМ к другой как обычное сообщение, постепенно заполняющее буфер, выделенный в оперативной памяти ЭВМ-адресата. В результате переполнения буфера, инициированного передачей, адрес возврата в программу, вызвавшую программу приема сообщения, замещается на адрес самого буфера, где к моменту возврата уже находится текст вируса.

Тем самым вирус получает управление и начинает функционировать на ЭВМ-адресате.

«Лазейки», подобные описанной выше обусловленные особенностями реализации тех или иных функций в программном обеспечении, являются объективной предпосылкой для создания и внедрения репликаторов злоумышленниками. Эффекты, вызываемые вирусами в процессе реализации ими целевых функций, принято делить на следующие группы:

Искажение информации в файлах либо в таблице размещения файлов (FAT-таблице), которое может привести к разрушению файловой системы в целом;

Имитация сбоев аппаратных средств;

Создание звуковых и визуальных эффектов, включая, например, отображение сообщений, вводящих оператора в заблуждение или затрудняющих его работу;

Инициирование ошибок в программах пользователей или операционной системе.

2.1 Общая характеристика средств нейтрализации компьютерных вирусов

Наиболее распространенным средством нейтрализации компьютерных вирусов являются антивирусные программы (антивирусы) . Антивирусы, исходя из реализованного в них подхода к выявлению и нейтрализации вирусов, принято делить на следующие группы:

Детекторы;

Вакцины;

Прививки;

Ревизоры;

Мониторы.

Детекторы обеспечивают выявление вирусов посредством просмотра исполняемых файлов и поиска так называемых сигнатур – устойчивых последовательностей байтов, имеющихся в телах известных вирусов. Наличие сигнатуры в каком-либо файле свидетельствует о его заражении соответствующим вирусов. Антивирус, обеспечивающий возможность поиска различных сигнатур, называют полидетектором.

Фаги выполняют функции, свойственные детекторам, но, кроме того, «излечивают» инфицированные программы посредством «выкусывания» вирусов из их тел. По аналогии с полидетекторами фаги, ориентированные на нейтрализацию различных вирусов, именуют полифагами .

В отличие от детекторов и фагов вакцины по своему принципу действия подобны вирусам. Вакцина имплантируется в защищаемую программу и запоминает ряд количественных и структурных характеристик последней. Если вакцинированная программа не была к моменту вакцинации инфицированной, то при первом же после поражения запуске произойдет следующее. Активизация вирусоносителя приведет к получению управления вирусом, который, выполнив свои целевые функции, передаст управление вакцинированной программе. В последней, с вою очередь, сначала управление получит вакцина, которая выполнит проверку соответствия запомненных ею характеристик аналогичным характеристикам, полученным в текущий момент. Если указанные наборы характеристик не совпадают, то делается вывод об изменении текста вакцинированной программы вирусом. Характеристиками, используемыми вакцинами, могут быть длина программы, ее контрольная сумма и т.д.

Принцип действия прививок основан на учете того обстоятельства, что любой вирус, как правило, помечает инфицируемые программы каким-либо признаком, с тем чтобы не выполнять их повторное заражение. В ином случае имело бы место многократное инфицирование, сопровождаемое существенным и поэтому легко обнаруживаемым увеличение объема зараженных программ. Прививка, не внося никаких других изменений в текст защищаемой программы, помечает ее тем же признаком, что и вирус, который таким образом после активизации и проверки наличия указанного признака считает ее инфицированной и «оставляет в покое».

Ревизоры обеспечивают слежение за состоянием файловой системы, используя для этого подход, аналогичный реализованному в вакцинах. Программа-ревизор в процессе своего функционирования выполняет применительно к каждому исполняемому файлу сравнение его текущих характеристик с аналогичными характеристиками, полученными в ходе предшествующего просмотра файлов. Если при этом обнаруживается, что, согласно имеющейся системной информации, файл с момента предшествующего просмотра не обновлялся пользователем, а сравниваемые наборы характеристик не совпадают, то файл считается инфицированным. Характеристики исполняемых файлов, получаемые в ходе очередного просмотра, запоминаются в отдельном файле (файлах), в связи с чем увеличение длин исполняемых файлов, имеющее место при вакцинации, в данном случае не происходит. Другое отличие ревизоров от вакцин состоит в том, что каждый просмотр исполняемых файлов ревизоров требует его повторного запуска.

Монитор представляет собой резидентную программу, обеспечивающую перехват потенциально опасных прерываний, характерных вирусов, и запрашивающую у пользователей подтверждение на выполнение операции, следующих за прерыванием. В случае запрета или отсутствия подтверждения монитор блокирует выполнение пользовательской программы.

2.2 Классификация методов защиты от компьютерных вирусов

Проблему защиты от вирусов необходимо рассматривать в общем контексте проблемы защиты информации от несанкционированного доступа и технологической и эксплуатационной безопасности компьютерных технологий в целом. Основной принцип, который должен быть положен в основу разработки технологии защиты от вирусов, состоит в создании многоуровневой распределенной системы защиты.

Для решения задач антивирусной зашиты должен быть реализован комплекс известных и хорошо отработанных организационно-технических мероприятий:

Использование сертифицированного программного обеспечения;

Организация автономного испытательного стенда для проверки на вирусы нового программного обеспечения и данных. Предварительная проверка на автономном стенде нового программного обеспечения и данных позволяет значительно снизить вероятность проникновения в систему вирусов при ошибочных действиях пользователей. Это мероприятие эффективно для систем, обрабатывающих особо ценную информацию. Однако в случае эксплуатации компьютерной сети проверка на стенде входящих данных значительно снижает оперативность обработки информации;

Ограничение пользователей системы на ввод программ и данных с посторонних носителей информации. Отключение пользовательских дисководов для магнитных и оптических носителей информации, которые являются основным каналом проникновения вирусов в систему, позволяет значительно повысить уровень антивирусной зашиты при работе в компьютерной сети.

Для защиты от компьютерных вирусов в настоящее время используются методы, указанные на рисунке 2.

Рис.2 - Классификация антивирусов

Архивирование. Заключается в копировании системных областей магнитных дисков и ежедневном ведении архивов измененных файлов. Архивирование является одним из основных методов защиты от вирусов. Остальные методы защиты дополняют его, но не могут заменить полностью.

Входной контроль. Проверка всех поступающих программ детекторами, а также проверка длин и контрольных сумм, вновь поступающих программ на соответствие значениям, указанным в документации. Большинство известных файловых и бутовых вирусов можно выявить на этапе входного контроля. Для этой цели используется батарея детекторов (несколько последовательно запускаемых программ). Набор детекторов достаточно широк и постоянно пополняется по мере появления новых вирусов. Однако при этом могут быть обнаружены не все вирусы, а только распознаваемые детектором. Следующим элементом входного контроля является контекстный поиск в файлах слов и сообщений, которые могут принадлежать вирусу (например, Virus, COMMAND.COM, Kill и т. д.). Подозрительным является отсутствие в последних 2-3 кб файла текстовых строк – это может быть признаком вируса, который шифрует свое тело.

Рассмотренный контроль может быть выполнен с помощью специальной программы, которая работает с базой данных «подозрительных» слов и сообщений и формирует список файлов для дальнейшего анализа. После проведенного анализа новые программы рекомендуется несколько дней эксплуатировать в карантинном режиме. При этом целесообразно использовать ускорение календаря, т.е. изменять текущую дату при повторных запусках программы. Это позволяет обнаружить вирусы, срабатывающие в определенные дни недели (пятница, 13-е число месяца, воскресенье и т.д.).

Профилактика. Для профилактики заражения необходимо организовать раздельное хранение (на разных магнитных носителях) вновь поступающих и ранее эксплуатировавшихся программ, минимизацию периодов доступности дискет для записи, разделение общих магнитных носителей между конкретными пользователями.

Ревизия. Анализ вновь полученных программ специальными средствами (детекторами), контроль целостности перед считыванием информации, а также периодический контроль состояния системных файлов.

Карантин. Каждая новая программа проверяется на известные типы вирусов в течение определенного промежутка времени. Программы-доктора не только обнаруживают, но и «лечат» зараженные файлы или диски, удаляя из зараженных программ тело вируса. Программы-доктора служат для обнаружения и уничтожения большого количества разнообразных вирусов. Значительное распространение в России получили программы такого типа, как MSAntivirus, NortonUtilites, Avast, DoctorWeb и др. Российским лидером в области разработки антивирусных программ является «Лаборатория Касперского». «Лаборатория Касперского» предлагает для обеспечения информационной безопасности: антивирусные программы, программы защиты электронной почты, системы контроля целостности данных и др. Антивирусные программы «Лаборатории Касперского» отслеживают потенциальные источники проникновения компьютерных вирусов, поэтому они используются на PC, серверах, Web-серверах, почтовых серверах, межсетевых экранах. Пользователи программы обеспечиваются круглосуточной технической поддержкой, ежедневными обновлениями антивирусной базы данных.

Кроме «Лаборатории Касперского» на российском рынке есть еще популярная антивирусная программа Dг.Web. В Dг.Web реализован принципиально иной подход, чем в других антивирусных программах: в программу встроен модуль эвристического анализатора, который позволяет обезвреживать не только уже известные и занесенные в базу данных вирусы, но и но вые, еще неизвестные вирусы.

Периодически проводимые специализированными организациями испытания наиболее популярных антивирусных средств показывают, что они способны обнаруживать до 99,8% известных вирусов.

Сегментация. Предполагает разбиение магнитного диска на ряд логических томов (разделов), часть из которых имеет статус READ_ONLY (только чтение). В данных разделах хранятся выполняемые программы и системные файлы. Базы данных должны храниться в других секторах, отдельно от выполняемых программ. Важным профилактическим средством в борьбе с файловыми вирусами является исключение значительной части загрузочных модулей и сферы их досягаемости. Этот метод называется сегментацией и основан на разделении магнитного диска с помощью специального драйвера, обеспечивающего присвоение отдельным логическим томам атрибута READ_ONLY (только чтение), а также поддерживающего схемы парольного доступа. При этом в защищенные от записи разделы диска помещаются исполняемые программы и системные утилиты, а также системы управления базами данных и трансляторы, т.е. компоненты программного обеспечения, наиболее подтвержденные опасности заражения. В качестве такого драйвера целесообразно использовать программы типа ADVANCEDDISKMANAGER (программа для форматирования и подготовки жесткого диска), которые позволяют не только разбить диск на разделы, но и организовать доступ к ним с помощью паролей. Количество используемых логических томов и их размеры зависят от решаемых задач и объема винчестера. Рекомендуется использовать 3-4 логических тома, причем на системном диске, с которого выполняется загрузка, следует оставить минимальное количество файлов (системные файлов, командный процессор, а также программы-ловушки).

Фильтрация. Заключается в использовании программ-сторожей для обнаружения попыток выполнить несанкционированные действия

Вакцинация. Специальная обработка файлов и дисков, имитирующая сочетание условий, которые используются некоторым типом вируса для определения, заражена уже программа или нет.

Автоконтроль целостности. Заключается в использовании специальных алгоритмов, позволяющих после запуска программы определить, были ли внесены изменения в ее файл.

Терапия. Предполагает дезактивацию конкретного вируса в зараженным программах специальными программами (фагами). Программы-фаги «выкусывают» вирус из зараженной программы и пытаются восстановить ее код в исходного состояние (состояние до момента заражения). В общем случае технологическая схема защиты может состоять из следующих этапов:

Входной контроль новых программ;

Сегментация информации на магнитном диске;

Защита операционной системы от заражения;

Систематический контроль целостности информации.

Необходимо отметить, что не следует стремиться обеспечить глобальную защиту всех файлов, имеющихся на диске. Это существенно затрудняет работу, снижает производительность системы и в конечном итоге ухудшает защиту из-за частной работы в открытом режиме. Анализ показывает, что только 20-30% файлов должны быть защищены от записи.

Анализ рассмотренных методов и средств защиты показывает, что эффективная защита может быть обеспечена при комплексном использовании различных средств в рамках единой операционной среды. Для этого необходимо разработать интегрированный программный комплекс, поддерживающий рассмотренную технологию защиты. В состав программного комплекса должны входить компоненты, указанные на рисунке 4.

Рис. 4 - Состав программного комплекса защиты от компьютерных вирусов

Современные информационные технологии защиты информации включают средства обнаружения, защиты и лечения от вирусов - это специальные программы, которые называются антивирусными. Антивирусные программы (AVP) представляют собой программные комплексы, которые сочетают в себе средства профилактики заражения, средства лечения и восстановления данных. Функционирование AVP заключается в постоянном отслеживании системы на наличие вредоносных программ при запуске файлов, открытии различных документов, получении электронной почты, работе в Интернете и других процессах.

Семейство (батарея) детекторов. Детекторы, включенные в семейство, должны запускаться из операционной среды комплекса. При этом должна быть обеспечена возможность подключения к семейству новых детекторов, а также указание параметров их запуска из диалоговой среды. С помощью данной компоненты может быть организована проверка ПО на этапе входного контроля.

Программа-ловушка вирусов. Данная программа порождается в процессе функционирования комплекса, т.е. не ранится на диске, поэтому оригинал не может быть заражен. Программа-ловушка при каждом запуске контролирует свою целостность (размер, контрольную запуску и время создания). В случае обнаружения заражения программный комплекс переходит в режим анализа зараженной программы-ловушки и пытается определить тип вируса.

Программа для вакцинации. Предназначена для изменения среды функционирования вирусов таким образом, чтобы они теряли способность к размножению. Известно, что ряд вирусов помечает зараженные файлы для предотвращения повторного заражения. Используя это свойство, возможно создание программы, которая обрабатывала бы файлы таким образом, чтобы вирус считал, что они уже заражены.

Базы данных о вируса и их характеристиках. Предполагается, что в базе данных будет храниться информация о существующих вирусах, их особенностях и сигнатурах, а также рекомендуемая стратегия лечения. Информация из БД может использоваться при анализе зараженной программы-ловушки, а также на этапе входного контроля ПО. Кроме того, на основе информации, хранящейся в БД, можно выработать рекомендации по использованию наиболее эффективных детекторов и фагов для лечения от конкретного типа вируса.

Резидентные средства защиты. Эти средства могут резидентно разместиться в памяти и постоянно контролировать целостность системных файлов и командного процессора. Проверка может выполняться по прерываниям от таймера или при выполнении операций чтения и записи в файл.

2.3 Информационная безопасность с точки зрения законодательства и политика безопасности

Стандарты и рекомендации образуют понятийный базис, на котором строятся все работы по обеспечению информационной безопасности. В то же время этот базис ориентирован, в первую очередь, на производителей и "оценщиков" систем и в гораздо меньшей степени - на потребителей.

Стандарты и рекомендации статичны, причем статичны, по крайней мере, в двух аспектах. Во-первых, они не учитывают постоянной перестройки защищаемых систем и их окружения. Во-вторых, они не содержат практических рекомендаций по формированию режима безопасности. Информационную безопасность нельзя купить, ее приходится каждодневно поддерживать, взаимодействуя при этом не только и не столько с компьютерами, сколько с людьми.

Как приобретать и комплектовать информационную систему масштаба предприятия, чтобы ее можно было сделать безопасной?

Как практически сформировать режим безопасности и поддерживать его в условиях постоянно меняющегося окружения и структуры самой системы?

Как уже отмечалось, стандарты и рекомендации несут на себе "родимые пятна" разработавших их ведомств. На первом месте в "Оранжевой книге" (документе, освещающем проблемы информационной безопасности в США) и аналогичных Руководящих документах Гостехкомиссии при Президенте РФ стоит обеспечение конфиденциальности. Это, конечно, важно, но для большинства гражданских организаций целостность и доступность - вещи не менее важные. Не случайно в приведенном определении информационной безопасности конфиденциальность поставлена на третье место.

Таким образом, стандарты и рекомендации являются лишь отправной точкой на длинном и сложном пути защиты информационных систем организаций. С практической точки зрения интерес представляют по возможности простые рекомендации, следование которым дает пусть не оптимальное, но достаточно хорошее решение задачи обеспечения информационной безопасности. Прежде чем перейти к изложению подобных рекомендаций, полезно сделать еще одно замечание общего характера.

Несмотря на отмеченные недостатки, у "Оранжевой книги" есть огромный идейный потенциал, который пока во многом остается невостребованным. Прежде всего, это касается концепции технологической гарантированности, охватывающей весь жизненный цикл системы - от выработки спецификаций до фазы эксплуатации. При современной технологии программирования результирующая система не содержит информации, присутствующей в исходных спецификациях. В то же время, ее наличие на этапе выполнения позволило бы по-новому поставить и решить многие проблемы информационной безопасности. Например, знание того, к каким объектам или их классам может осуществлять доступ программа, существенно затруднило бы создание "троянских коней" и распространение вирусов. К сожалению, пока для принятия решения о допустимости того или иного действия используется скудная и, в основном, косвенная информация - как правило, идентификатор (пароль) владельца процесса, - не имеющая отношения к характеру действия.

В реальной жизни термин "политика безопасности" трактуется гораздо шире, чем в "Оранжевой книге". Под политикой безопасности понимается совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов.

С практической точки зрения политику безопасности целесообразно разделить на три уровня. К верхнему уровню можно отнести решения, затрагивающие организацию в целом. Они носят весьма общий характер и, как правило, исходят от руководства организации. Примерный список подобных решений может включать в себя следующие элементы:

Формирование или пересмотр комплексной программы обеспечения информационной безопасности, определение ответственных за продвижение программы;

Формулировка целей, которые преследует организация в области информационной безопасности, определение общих направлений в достижении этих целей;

Обеспечение базы для соблюдения законов и правил;

Формулировка управленческих решений по тем вопросам реализации программы безопасности, которые должны рассматриваться на уровне организации в целом.

Для политики уровня руководства организации цели в области информационной безопасности формулируются в терминах целостности, доступности и конфиденциальности. Если организация отвечает за поддержание критически важных баз данных, на первом плане может стоять уменьшение случаев потерь, повреждений или искажений данных. Для организации, занимающейся продажами, вероятно, важна актуальность информации о предоставляемых услугах и ценах, а также ее доступность максимальному числу потенциальных покупателей. Режимная организация в первую очередь заботится о защите от несанкционированного доступа - конфиденциальности.

На верхний уровень выносится управление защитными ресурсами и координация использования этих ресурсов, выделение специального персонала для защиты критически важных систем, поддержание контактов с другими организациями, обеспечивающими или контролирующими режим безопасности.

Политика верхнего уровня должна четко очерчивать сферу своего влияния. Возможно, это будут все компьютерные системы организации или даже больше, если политика регламентирует некоторые аспекты использования сотрудниками своих домашних компьютеров. Возможна, однако, и такая ситуация, когда в сферу влияния включаются лишь наиболее важные системы.

В политике должны быть определены обязанности должностных лиц по выработке программы безопасности и по проведению ее в жизнь. В этом смысле политика является основой подотчетности персонала.

Политика верхнего уровня имеет дело с тремя аспектами законопослушности и исполнительской дисциплины. Во-первых, организация должна соблюдать существующие законы. Во-вторых, следует контролировать действия лиц, ответственных за выработку программы безопасности. Наконец, необходимо обеспечить определенную степень послушания персонала, а для этого нужно выработать систему поощрений и наказаний. Вообще говоря, на верхний уровень следует выносить минимум вопросов. Подобное вынесение целесообразно, когда оно сулит значительную экономию средств или когда иначе поступить просто невозможно.

К среднему уровню можно отнести вопросы, касающиеся отдельных аспектов информационной безопасности, но важные для различных систем, эксплуатируемых организацией. Примеры таких вопросов - отношение к передовым, но еще недостаточно проверенным технологиям: доступ к Internet (как сочетать свободу получения информации с защитой от внешних угроз?), использование домашних компьютеров, применение пользователями неофициального программного обеспечения и т.д.

Политика обеспечения информационной безопасности на среднем уровне должна освещать следующие темы:

1) Область применения. Следует специфицировать, где, когда, как, по отношению к кому и чему применяется данная политика безопасности. Например, касается ли организаций-субподрядчиков политика отношения к неофициальному программному обеспечению? Затрагивает ли она работников, пользующихся портативными и домашними компьютерами и вынужденных переносить информацию на производственные машины?

2) Позиция организации. Продолжая пример с неофициальным программным обеспечением, можно представить себе позиции полного запрета, выработки процедуры приемки подобного обеспечения и т.п. Позиция может быть сформулирована и в гораздо более общем виде, как набор целей, которые преследует организация в данном аспекте. Вообще, стиль документов по политике безопасности, как и перечень этих документов, может быть существенно различным для разных организаций.

3) Роли и обязанности. В "политический" документ необходимо включить информацию о должностных лицах, отвечающих за проведение политики безопасности в жизнь. Например, если для использования работником неофициального программного обеспечения нужно официальное разрешение, то должно быть известно, у кого и как его следует получать. Если должны проверяться дискеты, принесенные с других компьютеров, необходимо описать процедуру проверки. Если неофициальное программное обеспечение использовать нельзя, следует знать, кто следит за выполнением данного правила.

4) Законопослушность. Политика должна содержать общее описание запрещенных действий и наказаний за них.

5) Точки контакта. Должно быть известно, куда следует обращаться за разъяснениями, помощью и дополнительной информацией. Обычно "точкой контакта" является должностное лицо, и это не зависит от того, какой конкретный человек занимает в данный момент данный пост.

Политика безопасности нижнего уровня относится к конкретным сервисам. Она включает в себя два аспекта - цели и правила их достижения, поэтому ее порой трудно отделить от вопросов реализации. В отличие от двух верхних уровней, рассматриваемая политика должна быть гораздо детальнее. Есть много вещей, специфичных для отдельных сервисов, которые нельзя единым образом регламентировать в рамках всей организации. В то же время эти вещи настолько важны для обеспечения режима безопасности, что решения, относящиеся к ним, должны приниматься на управленческом, а не техническом уровне. Приведем несколько примеров вопросов, на которые следует дать ответ при следовании политике безопасности нижнего уровня:

Кто имеет право доступа к объектам, поддерживаемым сервисом?

Как организован удаленный доступ к сервису?

При формулировке целей политика нижнего уровня может исходить из соображений целостности, доступности и конфиденциальности, но она не должна на них останавливаться. Ее цели должны быть конкретнее. Например, если речь идет о системе расчета заработной платы, можно поставить цель, чтобы только работникам отдела кадров и бухгалтерии позволялось вводить и модифицировать информацию. В более общем случае цели должны связывать между собой объекты сервиса и осмысленные действия с ними.

Из целей выводятся правила безопасности, описывающие, кто, что и при каких условиях может делать. Чем детальнее правила, чем более формально они изложены, тем проще поддержать их выполнение программно-техническими мерами. С другой стороны, слишком жесткие правила могут мешать работе пользователей, вероятно, их придется часто пересматривать. Руководству придется найти разумный компромисс, когда за приемлемую цену будет обеспечен приемлемый уровень безопасности, а работники не окажутся чрезмерно скованы. Обычно ввиду особой важности данного вопроса наиболее формально задаются права доступа к объектам.

Заключение

Статистика показывает, что во всех странах убытки от злонамеренных действий непрерывно возрастают. Причем основные причины убытков связаны не столько с недостаточностью средств безопасности как таковых, сколько с отсутствием взаимосвязи между ними, т.е. с нереализованностью системного подхода. Поэтому необходимо опережающими темпами совершенствовать комплексные средства защиты. Одной из основных задач защиты информации является организация эффективной антивирусной защиты автономных рабочих станций, локальных и корпоративных компьютерных сетей, обрабатывающих информацию ограниченного доступа, в том числе содержащую государственную и служебную тайну.

Из рассмотренного становится очевидно, что обеспечение информационной безопасности является комплексной задачей. Это обусловлено тем, что информационная среда является сложным многоплановым механизмом, в котором действуют такие компоненты, как электронное оборудование, программное обеспечение, персонал.

Для решения проблемы обеспечения информационной безопасности необходимо применение законодательных, организационных и программно-технических мер. Пренебрежение хотя бы одним из аспектов этой проблемы может привести к утрате или утечке информации, стоимость и роль которой в жизни современного общества приобретает все более важное значение.

Использование высокоэффективных информационных систем является обязательным условием успешной деятельности современных организаций и предприятий. Безопасность информации - это один из основных показателей качества информационной системы. Поданным статистики, наиболее успешными методами реализации угроз безопасности информации в автоматизированных системах являются вирусные атаки. На их долю приходится около 57% инцидентов с безопасностью информации и около 60% реализованных угроз из числа зафиксированных и попавших в статистические обзоры.

Список используемой литературы

1) А.Э. Саак, Е.В. Пахомов, В.Н. Тюшняков - Информационные технологии управления 2-е издание: Учебник для ВУЗов, 2-е издание – СПб.: Питер, 2009. – 320 с.: ил. – (Серия «Учебник для ВУЗов). ООО «Питер Пресс», 2009.

2) Информатика и информационные технологии: учебное пособие/ Ю. Д. Романова, И. Г. Лесничая, В. И. Шестаков, И. В. Миссинг, П. А. Музычкин; под ред. Ю. Д. Романовой. – 3-е изд., перераб. И доп. – М.: Эксмо, 2008. - 592 с. – (Высшее экономическое образование).

3) Информационные технологии управления: Учеб. Пособие для ВУЗов/ Под ред. Проф. Г.А. Титоренко. – 2-е изд., доп. – М.: ЮНИТИ-ДАНА, 2008. – 439 с.

4) Корнеев И. К., Ксандопуло Г. Н., Машурцев В. А. – Информационный технологии: учеб. – М.: ТК Велби, Изд-во Проспект, 2009. – 224 с.

5) Логинов В.Н. Информационные технологии управления: учебное пособие / В.Н. Логинов. – М.: КНОРУС, 2008. – 240 с.

6) Федотова Е. Л. – Информационные технологии и системы: учеб. пособие. – М.: ИД «ФОРУМ»: ИНФРА-М, 2009. – 352 с.: ил. – (Профессиональное образование).

Информационная безопасность. Курс лекций Артемов А. В.

Вопрос 3. Современные угрозы информационной безопасности в России

Согласно Закону о безопасности под угрозой безопасности понимается совокупность условий и факторов, создающих опасность жизненно важным интересам личности, общества и государства . Концепция национальной безопасности РФ не дает определения угрозы, но называет некоторые из них в информационной сфере. Так, опасность представляют:

– стремление ряда стран к доминированию в мировом информационном пространстве;

– вытеснение государства с внутреннего и внешнего информационного рынка;

– разработка рядом государств концепции информационных войн;

– нарушение нормального функционирования информационных систем;

– нарушение сохранности информационных ресурсов, получение несанкционированного доступа к ним.

Это так называемые внешние угрозы , которые обусловлены конкурентным характером развития межгосударственных и международных отношений . Соответственно существуют и внутренние угрозы , связанные во многом с недостаточным проведением экономических, социально-политических и иных преобразований в сфере ИБ. Концепция национальной безопасности называет их в качестве предпосылок возникновения угроз. С учетом этих предпосылок, по нашему мнению, к источникам внутренних угроз можно отнести:

– отставание России в сфере информатизации органов государственной власти;

– несовершенство системы организации государственной власти по формированию и реализации единой государственной политики обеспечения ИБ;

– криминализацию общественных отношений, рост организованной преступности;

– увеличение масштабов терроризма;

– обострение межнациональных и осложнение внешних отношений.

Для нейтрализации информационных угроз существует исторически сложившаяся система сохранения государственной тайны, включающая подсистемы:

– криптографической сети конфиденциальной связи;

– противодействия иностранным техническим разведкам;

– обеспечения режима секретности на закрытых государственных объектах.

Наряду с традиционными приоритетами иностранных технических разведок в сферу их интересов все в большей мере вовлекаются вопросы технологий, финансов, торговли, ресурсов, доступ к которым открывается в связи с конверсией, развитием международных интеграционных процессов, широким внедрением компьютерных технологий. Из существующих информационных угроз наиболее актуальными являются угрозы экономической безопасности предприятий и фирм, определяемые недобросовестной конкуренцией, экономическим и промышленным шпионажем. Промышленный шпионаж существовал всегда.

Промышленный шпионаж представляет собой несанкционированную передачу конфиденциальной технологии, материалов, продукции, информации о них.

Методы и способы ведения шпионажа остаются неизменными на протяжении многих столетий развития общества и государства. При этом меняются только средства и формы его ведения. К таким методам относятся: подкуп, шантаж, деятельность послов-шпионов, перехват сообщений, представленных на различных носителях (магнитные носители, письма и др.).

Что касается анализа полученной информации , то все осталось без изменений. Им занимается человек или группа людей, осуществляющих аналитико-синтетическую переработку информации, в том числе с использованием новых информационных технологий.

Развитие техники вплоть до начала ХХ в. не влияло на средства несанкционированного получения информации: сверлили дырки в стенах и потолках, использовали потайные ходы и полупрозрачные зеркала, устраивались у замочных скважин и под окнами. Появление телеграфа и телефона позволило использовать технические средства получения информации. Гигантское количество сообщений стало перехватываться, влияя на ведение войн и положение на бирже. В 30–40 гг. появились диктофоны, миниатюрные фотоаппараты, различные радиомикрофоны.

Развитие новых информационных технологий позволило осуществлять перехват гигантского количества сообщений, оказывая влияние на все сферы социально-экономического развития общества, в том числе на развитие промышленности.

Анализ результатов исследований угроз информации позволяет утверждать, что одной из основных угроз государственной безопасности Российской Федерации являются попытки западных спецслужб добывать конфиденциальные сведения , составляющие государственную, промышленную, банковскую и другие виды тайн. Ведущие западные страны продолжают модернизировать и развивать свои разведывательные службы, совершенствовать техническую разведку, наращивать ее возможности.

С учетом рассмотренного содержания понятия угрозы государству, обществу и личности в широком смысле рассмотрим угрозы, непосредственно воздействующие на обрабатываемую конфиденциальную информацию. Система угроз безопасности представляет собой реальные или потенциально возможные действия или условия, приводящие к хищению, искажению, несанкционированному доступу, копированию, модификации, изменению, уничтожению конфиденциальной информации и сведений о самой системе и, соответственно, к прямым материальным убыткам.

При этом угрозы сохранности информации определяются случайными и преднамеренными разрушающими и искажающими воздействиями внешней среды, надежностью функционирования средств обработки информации, а также преднамеренного корыстного воздействия несанкционированных пользователей, целью которых является хищение, уничтожение, разрушение, модификации и использование обрабатываемой информации. Анализ содержания свойств угроз позволяет предложить следующие варианты их классификации (рис. 1).

Проявление угроз характеризуется рядом закономерностей. Во-первых, незаконным овладением конфиденциальной информацией, ее копированием, модификацией, уничтожением в интересах злоумышленников, с целью нанесения ущерба. Кроме этого, непреднамеренные действия обслуживающего персонала и пользователей также приводят к нанесению определенного ущерба. Во-вторых, основными путями реализации угроз информации и безопасности информации выступают:

– агентурные источники в органах управления и защиты информации;

– вербовка должностных лиц органов управления, организаций, предприятий и т. д.;

– перехват и несанкционированный доступ к информации с использованием технических средств разведки;

– использование преднамеренного программно-математического воздействия;

– подслушивание конфиденциальных переговоров в служебных помещениях, транспорте и других местах их ведения.

Рис. 1. Классификация угроз безопасности

Основными факторами воздействия угроз, обусловливающими информационные потери и приводящими к различным видам ущерба, возрастание убытков от неправомерных действий, являются:

– несчастные случаи, вызывающие выход из строя оборудования и информационных ресурсов (пожары, взрывы, аварии, удары, столкновения, падения, воздействия химических или физических сред);

– поломки элементов средств обработки информации;

– последствия природных явлений (наводнения, бури, молнии, землетрясения и др.);

– кражи, преднамеренная порча материальных средств;

– аварии и выход из строя аппаратуры, программного обеспечения, баз данных;

– ошибки накопления, хранения, передачи, использования информации;

– ошибки восприятия, чтения, интерпретации содержания информации, соблюдения правил, ошибки как результат неумения, оплошности, наличие помех, сбоев и искажений отдельных элементов и знаков или сообщения;

– ошибки эксплуатации: нарушение защиты, переполнение файлов, ошибки языка управления данными, ошибки при подготовке и вводе информации, ошибки операционной системы, программирования, аппаратные ошибки, ошибки толкования инструкций, пропуск операций и др.;

– концептуальные ошибки внедрения;

– злонамеренные действия в материальной сфере;

– болтливость, разглашение; – убытки социального характера (уход, увольнение, забастовка и др.).

Информационный ущерб в ряде случаев может быть оценен в зависимости от вида потерь. Это могут быть:

– потери, связанные с компенсацией или возмещением утраченных, похищенных материальных средств , которые включают:

Стоимость компенсации возмещения другого косвенно утраченного имущества;

Стоимость ремонтно-восстановительных работ;

Расходы на анализ и исследование причин и величины ущерба;

Другие расходы;

– дополнительные расходы на персонал, обслуживающий технические средства обработки конфиденциальной информации, восстановление информации, возобновление работы информационных систем по сбору, хранению, обработке, контролю данных, в том числе расходы:

На поддержку информационных ресурсов ТСОИ;

Обслуживающий персонал, не связанный с обработкой информации;

Специальные премии, расходы на перевозку и др.;

– эксплуатационные потери , связанные с ущербом банковских интересов или финансовыми издержками, потерей клиентов, заказчиков, требующие дополнительных расходов на восстановление: банковского доверия; размеров прибыли; утерянной клиентуры; доходов организации и др.;

Утрата фондов или порча имущества, не подлежащего восстановлению, которые снижают финансовые возможности (деньги, ценные бумаги, денежные переводы и др.);

Расходы и потери, связанные с возмещением морального ущерба, обучением, экспертизой и др.

Анализируя количественные данные потерь, можно сделать вывод о том, что убытки от злонамеренных действий, и особенно от экономического шпионажа, непрерывно возрастают и являются наиболее значимыми. Выводы западных экспертов показывают, что утечка 20 % коммерческой информации в 60 случаях из 100 приводит к банкротству фирмы.

Подводя итоги краткому анализу существующих угроз конфиденциальной информации, можно выделить два направления воздействия угроз, снижающих безопасность информации.

Первое, традиционно сложившееся в рамках защиты конфиденциальных сведений, представляет собой воздействия , способствующие несанкционированному доступу к этим сведениям. Второе, сложившееся в рамках широкого понимания проблем ИБ, связано с использованием современных технических и организационных систем, а также с участием людей, коллективов людей и общества в целом и их подверженностью внешним, негативным информационным воздействиям.

Так, теоретически доказано, а практикой многократно подтверждено то, что психика и мышление человека подвержены внешним информационным воздействиям и при их надлежащей организации возникает возможность программирования поведения человека. Более того, в последнее время ведутся разработки методов и средств компьютерного проникновения в подсознание, для того чтобы оказывать на него глубокое воздействие. Поэтому актуальной является проблема не только защиты информации, но и защиты от разрушающего воздействия информации, приобретающей международный масштаб и стратегический характер. В силу изменения концепции развития стратегических вооружений, определяющей, что вооруженное решение мировых проблем становится невозможным, все более прочно входит в обиход понятие информационной войны . Сейчас эффективность наступательных средств информационной войны, информационного оружия превосходит эффективность систем защиты информации.

Представляют интерес угрозы утраты охраняемых сведений в ходе информационных процессов, участники которых представляют противоположные интересы. Анализ этих угроз позволил выявить ряд их характерных признаков. В большинстве случаев активные действия сторон вполне осознанны и целенаправленны. К таким действиям относятся:

– разглашение конфиденциальной информации ее обладателем;

– утечка информации по различным, главным образом техническим, каналам;

– несанкционированный доступ к конфиденциальной информации различными способами.

Разглашение информации – это умышленные или неосторожные действия должностных лиц и граждан, которым в установленном порядке были доверены соответствующие сведения по работе, приведшие к оглашению охраняемых сведений, а также передача таких сведений по открытым техническим каналам . Разглашение выражается в сообщении, передаче, предоставлении, пересылке, опубликовании, при обсуждении, утере и оглашении любыми иными способами конфиденциальной информации лицам и организациям, не имеющим права доступа к охраняемым секретам. Разглашение информации может происходить по многим каналам, в том числе через почтовые отправления, радио, телевидение, печать и т. п. Разглашение возможно в ходе деловых встреч, бесед, при обсуждении совместных работ, в договорах, в письмах и документах, деловых встречах и др. В ходе таких мероприятий партнеры ведут интенсивный обмен информацией. Именно при общении между ними устанавливаются «доверительные» отношения, приводящие к оглашению коммерческих секретов.

Как правило, факторами, способствующими разглашению конфиденциальной информации, являются:

– слабое знание (или незнание) требований по защите конфиденциальной информации;

– ошибочность действий персонала из-за низкой производственной квалификации;

– отсутствие системы контроля за оформлением документов, подготовкой выступлений, рекламы и публикаций;

– злостное, преднамеренное невыполнение требований по защите коммерческой тайны.

Разглашение конфиденциальной информации неизбежно приводит к материальному и моральному ущербу.

Утечку информации в общем виде можно рассматривать как бесконтрольный и неправомерный выход конфиденциальной информации за пределы организации или круга лиц, которым эта информация была доверена . При этом природа утечки охраняемой информации характеризуется как обстоятельствами происхождения, так и причинами, условиями возникновения утечки.

Неправомерному овладению конфиденциальной информацией вследствие неудовлетворительного управления персоналом со стороны должностных лиц, организаций и ведомств способствует наличие следующих обстоятельств:

– склонность сотрудников организации к излишней разговорчивости – 32 %;

– стремление сотрудников зарабатывать деньги любыми способами и любой ценой – 24 %;

– отсутствие в фирме службы безопасности – 14 %; – привычка сотрудников делится друг с другом информацией о своей служебной деятельности – 12 %;

– бесконтрольное использование в фирме информационных систем – 10 %;

– предпосылки возникновения конфликтных ситуаций в коллективе вследствие отсутствия психологической совместимости сотрудников, случайного подбора кадров, отсутствия работы руководителя по сплочению коллектива и др. – 8 %.

Также утечка охраняемой информации обусловлена наличием соответствующих условий, связанных:

– c появлением конкурента (злоумышленника), который такой информацией интересуется и затрачивает определенные силы и средства для ее приобретения;

– несовершенством норм по сохранению коммерческих секретов, а также нарушением этих норм , отступлением от правил обращения с соответствующими документами, техническими средствами, образцами продукции и другими материалами, содержащими конфиденциальную информацию;

– разными факторами и обстоятельствами, которые складываются в процессе научной, производственной, рекламной, издательской, информационной и иной деятельности организации и создают предпосылки для утечки сведений, составляющих различные виды тайн .

К таким факторам и обстоятельствам могут, например, относиться:

– недостаточное знание работниками правил защиты соответствующего вида тайны и непонимание необходимости их тщательного соблюдения;

– утрата удостоверений, пропусков, ключей от режимных помещений, хранилищ, сейфов (металлических шкафов), личных печатей – 12 %;

– пронос без разрешения работников службы безопасности (СБ) на территорию организации кино-, звуко-, фото– и видеозаписывающей, радиопередающей, принимающей и множительно-копировальной аппаратуры личного пользования; недонесение о фактах возможной утечки секретных сведений руководству подразделения и СБ; вынос с предприятия секретных документов и изделий без разрешения руководителя организации или начальника СБ – 4 %;

– неправильное определение грифа секретности документа (изделия) – 3 %;

– несвоевременное направление документов для приобщения к делу с отметками об исполнении и с резолюцией начальника подразделения; оставление открытыми и неопечатанными после окончания работы помещений (спецхранилищ) – 3 %;

– оставление секретных документов на рабочих столах при выходе из помещения, нарушение установленного порядка ознакомления прикомандированных лиц с секретными документами и изделиями, перевозка секретных документов и изделий личным и общественным транспортом и перемещение с ними в места, не связанные с выполнением заданий, – 2 %;

– неправильное оформление секретных документов в печать; несоблюдение порядка отчетности перед СБ за числящиеся за исполнителем документы и изделия при увольнении, перед уходом в отпуск, выездом в командировки; несвоевременное сообщение в кадровую службу об изменениях анкетных и автобиографических данных; ведение переговоров по секретным вопросам по незащищенным линиям связи; выполнение секретных работ на дому; снятие копий с секретных документов или производство выписок из них без письменного разрешения начальника СБ; передача и взятие без расписки секретных документов и изделий – 1 % по каждому случаю.

Причинами неправомерного овладения конфиденциальной информацией могу быть следующие обстоятельства:

– использование не аттестованных технических средств обработки конфиденциальной информации

– слабый контроль за соблюдением правил защиты информации правовыми организационными и инженерно-техническими мерами

– текучесть кадров , в том числе владеющих сведениями, составляющими коммерческую тайну;

– нарушения, не попадающие в поле зрения администрации и СБ , – это могут быть:

Ознакомление лиц с конфиденциальными документами, изделиями, работами, не входящими в круг их служебных обязанностей;

Направление адресатам конфиденциальных документов, к которым они не имеют отношения;

Подготовка конфиденциальных документов на неучтенных носителях;

Нарушение порядка работы с конфиденциальными документами, изделиями, который не допускает обзор их посторонними лицами;

Несвоевременное сообщение в СБ данных о внеслужебных связях с родственниками, проживающими за границей, с родственниками, выезжающими за границу на постоянное место жительства;

Посещение без разрешения руководства организации посольств, консульств, иностранных частных компаний и фирм;

Установление радиосвязи с радиолюбителями иностранных государств;

Использование конфиденциальных сведений в несекретной служебной переписке, технических заданиях, статьях, докладах и выступлениях;

Преждевременная публикация научных и других работ, которые могут расцениваться на уровне изобретений или открытий или опубликование которых запрещено в установленном порядке;

Сообщение устно или письменно кому бы то ни было, в том числе родственникам, конфиденциальных сведений, если это не вызвано служебной необходимостью;

Сообщение каких-либо сведений о проводимых конфиденциальных работах при обращении по личным вопросам с жалобами, просьбами и предложениями в федеральные государственные органы власти, органы власти субъектов РФ и органы местного самоуправления.

Кроме того, утечке информации способствуют стихийные бедствия, катастрофы, неисправности, отказы, аварии технических средств и оборудования.

Способы несанкционированного доступа (НСД) как проблему утечки конфиденциальной информации предлагается рассматривать со следующих позиций. Вопрос обеспечения защиты от НСД связан с проблемой сохранности не только информации как вида интеллектуальной собственности, но физических и юридических лиц, их имущественной собственности и личной безопасности. Известно, что такая деятельность тесно связана с получением, накоплением, хранением, обработкой и использованием разнообразных информационных потоков. Как только информация представляет определенную цену, факт ее получения злоумышленником приносит ему определенный доход, ослабляя тем самым возможности конкурента. Отсюда главная цель противоправных действий – получение информации о составе, состоянии и деятельности объекта конфиденциальной информации для удовлетворения своих информационных потребностей в корыстных целях и внесение изменений в состав информации. Такое действие может привести к дезинформации в определенных сферах деятельности и отражаться, в частности, на учетных данных, результатах решения управленческих задач.

Более опасной угрозой является уничтожение накопленных информационных массивов в документальной или магнитной форме и программных продуктов в среде автоматизированной системы обработки данных. Уничтожение – это противоправное действие, направленное на нанесение материального и информационного ущерба конкуренту со стороны злоумышленника .

Таким образом, рассмотренные угрозы в отношении информации, за исключением последней, как правило, нацелены и ведут к получению злоумышленником конфиденциальной информации. Анализ традиционных приемов и методов получения конфиденциальной информации позволил выделить наиболее характерные источники и методы ее получения, которые в общем виде описывают действия субъектов правовых отношений в сфере обеспечения ИБ:

– сбор информации, содержащейся в средствах массовой информации, включая официальные документы;

– использование сведений, распространяемых служащими конкурирующих организаций;

– документы, отчеты консультантов, финансовые отчеты и документы, выставочные экспонаты и проспекты и др.;

– изучение продукции конкурирующих и других организаций, представляющих интерес для соответствующих видов разведки, использование данных, полученных во время бесед с обслуживающим персоналом;

– замаскированные опросы и "выуживание" информации у служащих организации на научно-технических конгрессах;

– непосредственное наблюдение, осуществляемое скрытно;

– беседы о найме на работу (без намерений приема их на работу);

– наем на работу служащего конкурирующей фирмы или организации для получения требуемой информации;

– подкуп служащего; – подслушивание переговоров, ведущихся в служебных и иных помещениях, перехват телеграфных сообщений, подслушивание телефонных разговоров;

– кража чертежей, документов и т. д.

– шантаж и вымогательство и др.

Рассмотренные источники и методы не является исчерпывающими, однако они позволяют сгруппировать все вероятные источники утечки информации следующим образом:

– персонал, имеющий доступ к конфиденциальной информации;

– документы , содержащие эту информацию; – технические средства и системы обработки информации , в том числе линии связи, по которым она передается.

Анализ зарубежных публикаций по источникам утечки информации в коммерческих фирмах позволил выявить, что, несмотря на высокий процент каналов, связанных с использованием для добывания сведений технических средств разведки и различных технологических приемов, персонал остается одним из главных причин и одним из источников утечки конфиденциальной информации, что подтверждается примерными следующих процентных соотношений по каналам утечки информации:

– подкуп, шантаж, переманивание служащих, внедрение агентов – 43;

– подслушивание телефонных переговоров – 5;

– кража документов – 10;

– проникновение в ПЭВМ – 18;

– съем информации с каналов "в темную» – 24.

Для раскрытия характеристик правонарушений, совершаемых в информационной сфере, существенное значение имеют характеристики вероятных каналов утечки информации, которые определяются наличием соответствующих источников конфиденциальной информации. Такую классификацию целесообразно рассматривать с учетом того, что обработка конфиденциальной информации осуществляется в организациях, представляющих собой сложные системы организационно-технического типа , функционирующие в условиях внешних воздействий и внутренних изменений состояния. При этом независимо от рассматриваемых воздействий на конфиденциальную информации и систему ее обработки возникающие каналы утечки информации проявляются через такие правонарушения. Эти каналы можно сгруппировать в рамках рассмотренных трех основных групп вероятных источников утечки информации. Так, первая группа – персонал, имеющий доступ к конфиденциальной информации , – представляет собой людские потоки и является важнейшей группой возможных каналов утечки информации. По распространенности возможные каналы утечки информации этой группы характеризуются следующими примерными показателями:

– приема и увольнения работников предприятия – 32 %;

– посещения предприятия командированными лицами – 28 %;

– проведения совещаний по секретным вопросам – 15 %;

– ведения секретных работ в рабочих помещениях – 15 %;

– допуска, доступа и обращения с секретной (конфиденциальной) информацией – 14 %;

– выезда специалистов за границу – 10 %;

– организации пропускного и внутриобъектового режима – 8 %;

– прохождения практики студентами – 7 %;

– посещения международных выставок – 7 %;

– обучения на курсах повышения квалификации – 5 %;

– подготовки постановлений и решений, приказов и других документов – 4 %.

Типовые нарушения при приеме и увольнении персонала :

– прием на работу лиц без оформления допуска в установленном порядке;

– доступ персонала к конфиденциальной информации в нарушение установленных требований;

– несвоевременное и неполное ознакомление персонала с требованиями нормативных правовых актов по обеспечению ИБ;

– неудовлетворительные знания нормативных правовых актов;

– увольнение персонала, являющегося носителем конфиденциальной информации.

Характерные нарушения при посещении предприятий командированными лицами :

– допуск командированных лиц с ведома руководителей подразделений к конфиденциальным работам и документам без соответствующего оформления разрешения;

– невыполнение требований инструкций для внутренних объектов по сопровождению прибывших в подразделения командированных лиц;

– отсутствие в предписаниях отметок о действительно выданной информации представителям других предприятий;

– прием командированных лиц с предписаниями, в которых отсутствуют основания командирования (номер и дата хозяйственного договора, ТЗ совместного плана НИОКР и др.);

– не определена степень конфиденциальности материалов, к которым допускается командированное лицо.

Нарушения, связанные с проведением служебных совещаний :

– проведение совещаний без соответствующего разрешения руководителя предприятия или его заместителей;

– допуск на совещание лиц, не имеющих отношения к обсуждаемым вопросам и участие которых не вызывается служебной необходимостью;

– несоблюдение очередности рассмотрения вопросов конфиденциального характера;

– несоблюдение требований режима внутреннего объекта при проведении совещаний;

– фотографирование, демонстрация конфиденциальных изделий, фильмов без согласования с СБ;

– звукозапись выступлений участников совещания на носителе, не учтенном в СБ;

– направление тетрадей (записей) секретного характера в учреждения, которых эти сведения непосредственно не касаются;

– недостаточное знание работниками, участвующими в приеме командированных лиц, требований инструкции о порядке приема командированных лиц (об этом заявили около 45 % опрошенных лиц).

Нарушения при ведении конфиденциальных работ в рабочих помещениях заключаются в отсутствии обеспечения:

– специальных средств защиты конфиденциальной информации, связи, звукозаписи, звукоусиления, переговорных и телевизионных устройств;

– средств изготовления и размножения документов;

– средств пожарной и охранной сигнализации;

– систем электронной часофикации, электрооборудования и других дополнительных технических средств защиты, исключающих утечку информации за счет побочных электромагнитных излучений и наводок.