Персональные данные в испдн. Особенности защиты персональных данных в клиент-серверных и многозвенных информационных системах

Комплекс мероприятий разного характера, проводимый для активного противодействия возможному несанкционированному доступу к персональным данным, состоящий из управленческих мер, эффективно действующих аппаратных средств защиты, составляет основу эффективно работающей Система защиты персональных данных (СЗПДн).

Целью внедрения надежно работающего комплекса мероприятий является:

Точное соответствие требованиям регулятора о соблюдении положений Федерального закона «О защите персональных данных», положениям утвержденных подзаконных актов, обеспечивающих должный уровень безопасности для используемых персональных данных;

Разработка инструкций, предписывающих выполнение определенных правил при преобразовании используемых ПДн, обеспечивающих их защиту.

- Решаемые задачи

- Используемое оборудование

- Сферы применения

Разработка и внедрение системы защиты персональных данных (СЗПДн) — это ряд мероприятий технического и управленческого характера, ставящих перед собой цель обеспечить комплексную защиту сведений, которые признаются Федеральным Законом от 27.07. 2006 г. N 152-ФЗ персональными данными.

Оператор, которым являются госструктуры и коммерческие предприятия, выполняющие действия по работе с ПДн, заинтересованы в безопасной их обработке, тем самым, признавая необходимость внедрения системы защиты.

Учитывая накопленный при реализации проектов по созданию СЗПДн опыт, представляется возможным определить ряд важных преимуществ от внедрения системы:

На первом месте находится кардинальное снижение как правовых, так и репутационных рисков, возникающих при несоблюдении действующего законодательства относительно сохранности персональных данных.

Вторым важным моментом является тот факт, что научно-обоснованное построение системы защиты позволяет обрабатывать персональные данные сотрудников и клиентов, не опасаясь за их сохранность. Это может стать мощным конкурентным преимуществом при работе с конфиденциальными сведениями частных лиц и информацией, предназначенной лишь для служебного (внутреннего) использования. Грамотно выстроенная СЗПДн легко справляется с наиболее распространенными угрозами - блокирует воздействие вредоносных ПО, предотвращает воровство клиентских баз данных, что часто практикуют уволенные сотрудники.

Третьим фактором, мотивирующим внедрение эффективной СЗПДн, является создание у компании имиджа надежного партнера, которому можно доверять обеспечение конфиденциальности персональных данных.

Как указывают аналитики, частые скандалы, связанные с утечкой конфиденциальной информации, заставляют обращать внимание на систему безопасности при выборе партнера-контрагента. Уже привычными становятся договора о партнерстве либо условия тендера, в которых требуется предоставить задокументированное соответствие СЗПДн действующим нормативным актам.

Не следует забывать, что эффективная СЗПДн обеспечивает непрерывность всех бизнес-процессов в самой компании, устраняет вероятность появления клиентских претензий, обоснованных жалоб со стороны работников, грозных предписания от надзорных органов регулятора.

Этапы выполнения работ по приведению в соответствие 152-ФЗ

1. Инвентаризация, полноценный анализ состояния информационных структур, задействованных в обработке ПДн.

Подобный предпроектный аудит предоставляет объективные сведения о процессах, задействованных при обработке ПДн в компании и мерах по их защите. Специалистами Open Vision в обязательном порядке проводится проверка всей служебной документации, регулярности осуществляемых мероприятий, разработанных для исполнения требований правовой базы относительно безопасности используемых в работе данных ограниченного доступа.

2. Создание концепции системы безопасности, используемой для сохранности персональных данных, предоставление заказчику обоснованных рекомендаций по оптимизации самой обработки ПДн, обеспечению сохранности конфиденциальной информации.

На этом этапе работы квалифицированные специалисты оценивают возможные варианты осуществления проекта, определяют отправные точки для его реализации, устанавливают определенные ограничения по масштабам внедряемого в практику проекта. Определяются основные проблемы, создается обоснование предлагаемых решений. Клиенты получают перечень программно-аппаратных элементов разрабатываемого комплекса защиты информации, с обязательным указанием стоимости по каждому пункту.

3. Уточнение реального уровня защищенности ПДн

В процессе работы определяется возможный тип угроз для защищаемых ПДн, с привязкой к конкретной информационной системе, уточняется предполагаемый состав персональных данных, возможное количество субъектов. Учитывая весь объем полученных сведений, определяется реальное состояние системы безопасности персональных данных.

4. Разработка модели возможных угроз для системы безопасности ПДн, создание модели злоумышленника

Предоставляемый заказчику документ представляет собой систематизированный список возможных угроз для безопасности ПДн при работе с ними в информационных системах персональных данных (ИСПДн). Угрозы безопасности персональных данных (УБПДн) могут возникнуть в результате злонамеренных либо случайных действий физических лиц, деятельности иностранных спецслужб либо специализирующихся на шпионаже организаций, специализированных криминальных группировок, подготавливающих взлом безопасности ПДн, которое затронет права и свободы, как общества, так и государства либо граждан.

5. Разработка Техзадания на строительство СЗПДн

Частное техзадание на построение для определенной информационной структуры СЗПДн определяет ее назначение, преследуемые цели, требования к техническому и организационному обеспечению, план разработки и непосредственного создания СЗПДн.

6. Создание проекта СЗПДн

Создаваемая на этом этапе внедрения СЗПДн проектная документация предусматривает работу, учитывающую предписанные нормативными актами стандарты защищенности данных с ограниченным доступом.

7. Разработка организационно-распорядительной документации

Комплект документов, предписывающих правила обработки, защиты ПДн, состоит из десятков организационно-распорядительных предписаний, которые необходимы для приведения всех процессов по работе и сохранности персональных данных в соответствие с нормативами действующего законодательства.

8. Поставка программно-аппаратных средств информационной защиты

Клиенту поставляются программно-аппаратные элементы для внедрения СЗПДн, прошедшие проверку и соответствующие требованиям законов РФ относительно мер информационной безопасности.

9. Монтаж, настройка СЗИ

На данном этапе внедрения СЗПДн осуществляется монтаж оборудования, инсталлирование программного обеспечения, с соответствующей настройкой. В результате проведенных работ заказчик получает комплект СЗИ, совместимый с применяемой информационной структурой для работы с ПДн.

10. Оценка действенности предпринимаемых мер для создания эффективной защиты персональных данных

Определение эффективности разработанных мер безопасности для данных ограниченного доступа осуществляется до момента запуска СЗПДн в эксплуатацию. Контрольное тестирование системы, работающей в коммерческих структурах, требуется проводить каждые 3 года.

11. Аттестация используемых ИСПДн на соответствие современным требованиям информационной безопасности

Аттестация ИСПДн включает в себя комплекс организационно-технических проверок (аттестационных испытаний), направленных на подтверждение соответствия требованиям информационной безопасности. Предусмотрена для госорганизаций.

Одним из бурно развивающихся сегментов отечественного IT-рынка является интернет торговля, что обусловлено технической простотой внедрения данного проекта, прозрачностью бизнес-процессов. Электронная торговля признана эффективным и перспективным видом предпринимательства.

Вопросы информационной безопасности бизнеса в интернете не утрачивают своей актуальности, напротив, возрастание числа хакерских атак на крупнейшие финансовые учреждения, инвестирующие огромные средства в системы защиты, требует принятия своевременных мер. Вот только как этого добиться, а еще бы и с приемлемым уровнем затрат.

Многие, особенно на начальном этапе, не имеют возможности вырвать с оборота значительные суммы, вложив их в системы информационной безопасности. Бизнес новый, возможные «подводные камни» не известны, да и специфика бизнеса в интернете предполагает постоянные изменения.

В итоге, система безопасности создается, но разрабатывается она «по знакомству» либо делается заказ фрилансеру, в лучшем случае официально оформленной web-студии. Приобретение уже готового решения также нельзя расценивать как обеспечение серьезного уровня безопасности, поскольку возникают вопросы интеграции его в уже существующую IT-инфраструктуру.

А может, следует задуматься, действительно ли подобные системы обеспечивают должный уровень безопасности? Имеет ли сам предприниматель необходимую квалификацию, чтобы определить уровень подготовки «интернет-шабашников»? Может ли такая работа минимизировать возможные риски? К сожалению, в большинстве случаев, ответ отрицательный.

Хоть со стороны потребителя и нет особо жестких требований относительно сохранности тех персональных данных, которые он передает интернет-магазину, совершая покупку, это не может служить основным показателем для выбора способов организации обработки и хранения такой конфиденциальной информации. Покупатель вообще не имеет возможность оценить, насколько эффективно действует защита его персональных данных. Да это, до поры, особенно и не беспокоит, поскольку привлекательные цены, красиво сделанное описание товара, льготная доставка, достигают поставленной цели.

Большая часть покупательской аудитории даже не задается вопросом - куда она отправляет свои персональные данные. То ли это ИП либо частный предприниматель, развивающий свой интернет бизнес. Или это web-подразделение крупного ритейлера бытовой электроники. Естественно, что отношение к информбезопасности в крупной торговой сети более строгое, нежели у предпринимателя, которому иногда приходится самостоятельно заниматься доставкой товара клиентам.

Примечательно, что, несмотря на все возрастающую угрозу хищения конфиденциальной информации, доверие к интернет торговле постоянно растет. Покупатель вводит информацию о себе, заполняя бланк заказа, порой, даже не беспокоясь о том, как с ней будут обращаться сотрудники магазина. А может, она и не настолько востребована для существующих бизнес-процессов?

Возникающая избыточность запрашиваемых данных как раз и подпадает под действие ФЗ-152, поскольку отмечается несоответствие характера и объема получаемой информации существующим задачам ее обработки для предусмотренных в интернет магазине бизнес-процессов.

Технический уровень развития современной интернет торговли дает возможность предположить использование CRM-систем, благодаря чему и можно сохранять данные о клиенте для последующего с ним взаимодействия и предложения нового товара. Вот только необходимо ли это для уровня послепродажного взаимодействия с покупателем?

Согласно ФЗ-152 персональная информация может храниться лишь только тот период времени, который необходим для ее обработки. После того, как совершена покупка либо сделан отказ, все персональные данные должны уничтожаться, так как их хранение не соответствует специфике осуществляемых бизнес-процессов. Стоит ли сомневаться, что этим практически никто и не занимается.

В ФЗ-152 имеются положения, которые ставят под угрозу само существование интернет торговли. Любой проверяющий орган может потребовать от владельца интернет магазина предоставить именно письменное разрешение гражданина на применение его персональных данных в работе. Никто подобного разрешения в письменной форме не предоставляет, максимум ограничиваются отметкой об ознакомлении с правилами магазина.

Поскольку непосредственного контакта в условиях торговли через интернет не предполагается, исключая встречу покупателя с курьером по доставке товара, обеспечить соблюдение норм ФЗ-152 можно лишь путем обезличивания покупательских персональных данных, а это требует корректировки существующих бизнес-процессов.

Несомненно, что удобным инструментом, упрощающим доступ к различным информационным сервисам компании, обоснованно признаются корпоративные порталы. При развитой сети филиалов и отделений, находящихся от головного офиса на большом расстоянии, значительном количестве бизнес-партнеров, оптимальным средством коммуникации является соединение по VPN каналам, имеющим должный уровень защищенности. Выбор подобного высокотехнологичного решения, однако, обходится довольно дорого, доступен не каждой компании. При отсутствии свободных средств для защищенного соединения, более простым способом работы является точка доступа из сети Интернет.

Особенностью корпоративного портала, даже учитывая разный уровень инфраструктуры, является хранение как конфиденциальной информации сотрудников, клиентов фирмы и бизнес-партнеров юридического лица, так и размещение финансовой информации самой компании, разглашение которой может нанести ущерб. Эффективная организация всех процессов работы с персональными данными должна учитывать, что цели и способы обработки данных у каждой подгруппы субъектов отличаются. Именно дифференцированный подход к преобразованию данных ограниченного доступа должен быть заложен в концепцию корпоративной безопасности.

Несомненно, что финансовое положение компании, создающей корпоративный портал, дает возможность привлечь для работы опытных программистов либо приобрести уже готовое и неоднократно обкатанное решение. Следует, однако, не забывать, что безопасность кода является не единственным параметром, на который необходимо обращать внимание, разрабатывая эффективную систему информбезопасности. По большому счету, информационная безопасность должна признаваться руководством компании как неотъемлемая часть общей системы безопасности.

За последние несколько лет количество пользователей популярных соцсетей в Рунете возрастало невиданными темпами, перевалив 50 миллионный рубеж. Колоссальный объем накопленных в соцсетях персональных данных требует соответствующего контроля, что и предполагают нормы ФЗ-152.

Несмотря на первое впечатление, что имеющаяся в соцсетях информация может рассматриваться как «общедоступная», с каждым годом нарастающий объем данных классифицируется законом уже как «конфиденциальные персональные данные».

Факты хищения из соцсетей аккаунтов не редкость за рубежом и в России. Сотни тысяч аккаунтов становятся доступными злоумышленникам. Число хакерских атак на социальные сети не снижается, эксперты отмечают постоянное внимание киберпреступности к этой части Интернета.

Социально-ориентированные мошеннические схемы имеют большой потенциал, используя в своих целях фарминг-атаки, рассылку спама, фишинг. Весь этот набор инструментов современной киберпреступности может привести к хищению данных конфиденциального характера, чему способствует доверчивость и неопытность людей. Администраторам соцсетей требуется осуществлять постоянный мониторинг, выявляя инциденты, устраняя их последствия.

Услуга интернет-банкинга становится все более популярной в российской банковской сфере, несколько десятков финансовых учреждений полноценно предоставляет подобную услугу. Обусловлено это как отсутствием единой интеграционной платформы, так и недостаточным уровнем автоматизации многих учреждений.

Как и распространенные web-приложения, сервис интернет-банкинга, электронные платежные системы, основываются на общей клиент-серверной архитектуре. Признается, что «слабым звеном» такого взаимодействия является именно пользователь и те устройства, используя которые он распоряжается собственным счетом.

К сожалению, потребитель не имеет возможности объективно оценить все риски, неизбежно возникающие при управлении банковским счетом на расстоянии. Не говоря уж о том, чтобы принять соответствующие меры безопасности. Следовательно, восполнить знания клиентов по этим вопросам должны банки.

Примечательно, что злоумышленники уделяют свое внимание интернет-банкингу чаще всего не с целью хищения средств, поскольку финансовые учреждения обеспечивают максимальную безопасность транзакциям, а для того, чтобы получить доступ к персональным данным клиента. Именно благодаря этому и становятся возможны мошеннические схемы с банковскими картами, иные способы хищения финансов. Многие эксперты уверены, что на «черном» рынке простая запись о клиентских счетах имеет свою собственную стоимость.

Статистика наглядно свидетельствует, что создание и работа сервиса интернет-банкинга во многих структурах не соответствует отраслевым нормам и правилам. Чаще всего каждое финансовое учреждение занималось разработкой самостоятельно, а существовавшие стандарты имели лишь рекомендательный характер.

Начало действия ФЗ-152 создало многим банкам существенные проблемы, поскольку ужесточается контроль регулятора за сохранностью персональных данных, что требует усовершенствования существующих систем безопасности. Как ни пыталась ассоциация банков отсрочить начало действия ФЗ-152, выполнять его положения все же стало необходимо.

В данный момент, пожалуй, для любой компании наиболее важной задачей в области безопасности и нормативного соответствия является обеспечение защиты персональных данных в соответствии с действующим законодательством.

Как правило, современные информационные системы персональных данных (ИСПДн) представляют собой клиент-серверные или многозвенные распределенные системы. Традиционные средства защиты информации (СЗИ) от несанкционированного доступа (НСД), созданные на базе требований к автоматизированным системам, не обеспечивают полноценную защиту персональных данных, обрабатываемых в современных ИСПДн.

Защита ИСПДн - основные моменты

Федеральным законом № 152-ФЗ «О персональных данных» от 27 июля 2006 г. установлены правила в отношении порядка обработки и обеспечения конфиденциальности персональных данных в организации. Российское законодательство признает оператором персональных данных любые организации, осуществляющие обработку персональных данных. Каждая такая организация должна предпринимать необходимые организационные и технические меры для защиты этих данных. В соответствии со статьей 23 ФЗ-152 для контроля и надзора за соответствием обработки персональных данных требованиям федерального закона назначается Уполномоченный орган по защите прав субъектов персональных данных. Такие функции возложены на Роскомнадзор, ФСТЭК и ФСБ в рамках компетенции каждой организации.

Невыполнение требований закона «О персональных данных», правовых актов и нормативных документов может привести к негативным последствиям для организации и ее руководителей, например, к наложению штрафа, а при определенных условиях даже к приостановлению действия или аннулированию лицензий на отдельные виды деятельности.

В соответствии с Постановлением Правительства РФ от 17 ноября 2007 г. № 781 «Положение об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных», а также с приказом ФСТЭК России №58 «Об утверждении Положения о методах и способах защиты информации в информационных системах персональных данных», утвержденным 5 февраля 2010 г., мероприятия по обеспечению безопасности персональных данных при обработке в ИСПДн формулируются в зависимости от класса информационных систем с учетом возможного возникновения угроз безопасности в отношении персональных данных.

Классификация ИСПДн осуществляется на основании Приказа от 13 февраля 2008 года N 55/86/20 «Об утверждении Порядка проведения классификации информационных систем персональных данных». После определения категории и объема обрабатываемых персональных данных оператором персональных данных ИСПДн присваивается один из классов: от K1 (с максимальными требованиями к безопасности) до K4 (с минимальными).

В соответствии с Постановлением № 781 технические и программные средства, используемые для защиты данных в ИСПДн, должны в установленном порядке проходить процедуру оценки соответствия. В настоящий момент сертификация средств защиты в системе ФСБ/ФСТЭК является легитимной, действующей и юридически оправданной формой подтверждения соответствия средств защиты, применяемых для защиты персональных данных.

Безопасность межсетевого взаимодействия

В клиент-серверных и многозвенных информационных системах персональные данные обрабатываются не только локально на компьютерах, но и на серверах баз данных, в клиентских приложениях, использующих сетевые сервисы, в Web-приложениях и т. д.

Традиционные средства защиты от НСД сконцентрированы на защите локальных конфиденциальных файловых ресурсов и не гарантируют защиту персональных данных при их передаче по сети.

Согласно приказу 58 ФСТЭК безопасное межсетевое взаимодействие для ИСПДн при их подключении к сетям международного информационного обмена, а также для распределенных ИСПДн при их разделении на подсистемы достигается путем применения средств межсетевого экранирования (межсетевых экранов).

Напомним, что межсетевой экран (МЭ) — это комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами. Основной его задачей является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. В зависимости от охвата контролируемых потоков данных МЭ делятся на традиционные и персональные. Традиционный МЭ контролирует входящие и исходящие потоки данных между подключенными сетями, тогда как персональный сетевой экран устанавливается на конкретный компьютер и обеспечивает защиту от несанкционированного доступа только этого компьютера.

В зависимости от функций межсетевому экрану присваивается определенный уровень защищенности. Руководящим документом Гостехкомиссии РФ установлено пять классов защищенности МЭ: от первого уровня защищенности (с максимальными требованиями к выполняемым функциям) до пятого (с минимальными).

Для обеспечения безопасного межсетевого взаимодействия в ИСПДн рекомендуется использовать МЭ определенного уровня защищенности:

- в ИСПДн третьего и четвертого классов - не ниже пятого уровня защищенности;

- в ИСПДн второго класса - не ниже четвертого уровня защищенности;

- в ИСПДн первого класса - не ниже третьего уровня защищенности.

Отдельно следует отметить, что в случае защиты ИСПДн первого класса должно использоваться «программное обеспечение средства защиты информации, соответствующее 4 уровню контроля отсутствия недекларированных возможностей».

Особенности выполнения некоторых требований регуляторов

Согласно требованиям ФСТЭК к подсистеме управления доступом для всех ИСПДн должна выполняться процедура идентификации и аутентификации пользователей при доступе к персональным данным. В клиент-серверных и многозвенных информационных системах пользователь, вошедший в систему на одном компьютере сети, обращается к сетевому сервису, расположенному на другом компьютере сети. В случае использования традиционных СЗИ аутентичность пользователя достоверна только в пределах этого рабочего места. При попытке же обратиться к сетевому ресурсу реально передается стандартный токен безопасности операционной системы.

Подобная проблема возникает и с выполнением требований, предъявляемых приказом 58 ФСТЭК к подсистеме регистрации и учета. Традиционные средства защиты от НСД не обеспечивают регистрацию событий, связанных с получением сетевого доступа к персональным данным в клиент-серверных и многозвенных ИСПДн.

Решением вышеуказанных проблем может являться применение сертифицированных персональных межсетевых экранов с функцией аутентификации сетевых соединений. Отдельно следует отметить, что только МЭ не ниже третьего уровня защищенности обеспечивают функционал аутентификации сетевых соединений.

Примером персонального МЭ с функцией аутентификации сетевых соединений может служить TrustAccess компании ООО «Код Безопасности», который имеет сертификат ФСТЭК по уровню МЭ 2 и НДВ 4. TrustAccess имеет собственные механизмы сетевой идентификации, аутентификации и разграничения доступа на базе протоколов сервера аутентификации Kerberos и протоколов создания доверенных соединений на базе IPsec. Продукт обеспечивает доверенную регистрацию событий сетевой аутентификации, установки и разрыва сетевых соединений и т.д.

Снижение класса ИСПДн

Применение сертифицированных межсетевых экранов позволяет параллельно решить довольно важную практическую задачу — снизить класс ИСПДн. Многие компании стремятся это сделать вВ связи с тем, что требования к защите персональных данных предъявляются в зависимости от класса информационной системы персональных данных.

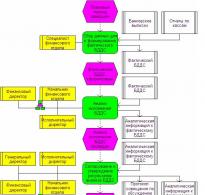

Одним из способов снижения класса ИСПДн является сегментирование сетевой ИСПДн с возможностью присвоить отдельным сегментам более низкий класс. Суть данного способа состоит в том, чтобы сократить объем обрабатываемых в ИСПДн персональных данных. Как известно, объем обрабатываемых персональных данных является одним из критериев определения класса ИСПДн. В частности, снижение объемов обрабатываемых данных второй категории с более чем 100 тыс. записей до менее чем 1000 записей позволит понизить класс ИСПДн с К1 до К3.

Следует отметить, что сегментирование ИСПДн посредством сертифицированных межсетевых экранов является легитимным способом снижения класса ИСПДн. Согласно приказу 58 ФСТЭК, «при разделении информационной системы при помощи межсетевых экранов на отдельные части системы для указанных частей системы может устанавливаться более низкий класс, чем для информационной системы в целом».

На рисунке показан пример сегментирования ИСПДн с помощью сертифицированных межсетевых экранов. Оригинальная ИСПДн представляла собой многозвенную информационную систему класса К1 (в ИСПДн обрабатывается более 100 тыс. записей ПДн). Разбив систему с помощью межсетевого экрана на отдельные сегменты, рабочие станции можно классифицировать как ИСПДн класса К3, поскольку на каждой рабочей станции обрабатывается единовременно не более 1000 записей персональных данных.

* * *

Таким образом, применение сертифицированных персональных межсетевых экранов для защиты персональных данных, обрабатываемых в клиент-серверных и распределенных системах, представляется весьма целесообразным. Такие решения позволяют не только обеспечить безопасность персональных данных при межсетевом взаимодействии подсистем, но и выполнить требования ФСТЭК к подсистемам управления доступом, а также регистрации и учета. Кроме того, сертифицированные МЭ позволяют снизить класс ИСПДн посредством сегментирования и тем самым сэкономить на средствах защиты информации.

ПДн – персональные данные

ИСПДн – информационная система персональных данных

СКЗИ – средство криптографической защиты информации

УЗ – уровень защищенности

СПО – специальное программное обеспечение

ППО – прикладное программное обеспечение

Введение

После множества переносов 1 января 2011 года вступил в силу Федеральный закон от 27.07.2006 года №152 «О персональных данных» и начали действовать санкции за неисполнение требований (административная и уголовная ответственность). Основная цель закона – защитить права и свободы граждан при обработке личной информации, в том числе право на неприкосновенность частной жизни, личную и семейную тайну.

Федеральный закон обязал операторов персональных данных «принимать необходимые организационные и технические меры для защиты от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения персональных данных, а также от иных неправомерных действий». Для обеспечения реализации положений Федерального закона выпущены следующие документы:

Определены следующие категории обрабатываемых ПДн:

- специальные категории ПДн, к которым относится информация о национальной и расовой принадлежности субъекта, о религиозных, философских, либо политических убеждениях, информация о здоровье и интимной жизни субъекта;

- биометрические ПДн, данные, характеризующие биологические или физиологические особенности субъекта, например фотография или отпечатки пальцев;

- общедоступные ПДн, сведения о субъекте, полный и неограниченный доступ к которым предоставлен самим субъектом;

- персональные данные сотрудников оператора;

- иные категории ПДн, не представленные в предыдущих группах.

Под актуальными угрозами безопасности ПДн понимается совокупность условий и факторов, создающих актуальную опасность несанкционированного, в том числе случайного, доступа к ПДн при их обработке в ИС, результатом которого могут стать уничтожение, изменение, блокирование, копирование, предоставление, распространение ПДн, а также иные неправомерные действия.

Угрозы подразделяются на 3 типа:

- 1 тип

Актуальны для ИС, если для нее, в том числе, актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в СПО, используемом в ИС. - 2 тип

Актуальны для ИС, если для нее, в том числе, актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в ППО, используемом в ИС. - 3 тип

Актуальны для ИС, если для нее актуальны угрозы, не связанные с наличием недокументированных (недекларированных) возможностей в системном и прикладном программном обеспечении, используемом в информационной системе.

Определено 4 уровня защищённости (УЗ) персональных данных (представлены в таблице 1 ), различающихся перечнем необходимых к выполнению требований и устанавливаемых в зависимости от категории обрабатываемых персональных данных, типа актуальных угроз и числа субъектов персональных данных.

Таблица 1. Уровни защищенности (УЗ) персональных данных

| Тип ИС | Сотрудники оператора | Кол-во субъектов | Тип актуальных угроз | ||

|---|---|---|---|---|---|

| 1 | 2 | 3 | |||

|

ИСПДн-С Специальные |

нет | >100 000 | УЗ-1 | УЗ-1 | УЗ-2 |

| нет | <100 000 | УЗ-1 | УЗ-2 | УЗ-3 | |

| да | Любое | ||||

|

ИСПДн-Б Биометрические |

да/нет | Любое | УЗ-1 | УЗ-2 | УЗ-3 |

|

ИСПДн-И Иные |

нет | >100 000 | УЗ-1 | УЗ-2 | УЗ-3 |

| нет | <100 000 | УЗ-2 | УЗ-3 | УЗ-4 | |

| да | Любое | ||||

|

ИСПДн-О Общедоступные |

нет | >100 000 | УЗ-2 | УЗ-2 | УЗ-4 |

| нет | <100 000 | УЗ-2 | УЗ-3 | УЗ-4 | |

| да | Любое | УЗ-2 | УЗ-3 | УЗ-4 | |

Решение С-Терра по защите ПДн

Продукты компании С-Терра, сертифицированные регуляторами – ФСБ России и ФСТЭК России, могут использоваться для обеспечения любого уровня защищенности персональных данных.

Таблица 2. Применение продуктов С-Терра для защиты ПДн разных УЗ

| Область применения | Продукт | УЗ-1 | УЗ-2 | УЗ-3 | УЗ-4 |

|---|---|---|---|---|---|

| Криптографическая защита удаленного доступа к ресурсам ИС | C-Терра Шлюз, С-Терра Виртуальный Шлюз, Модуль Cisco UCS-EN120, C-Терра «Пост», С-Терра Клиент, С-Терра Клиент-М | – | + | + | + |

| Межсетевое экранирование | C-Терра Шлюз, С-Терра Виртуальный Шлюз, Модуль Cisco UCS-EN120, C-Терра «Пост», С-Терра Клиент | + | + | + | + |

| Защита от вторжений | С-Терра СОВ* | + | + | + | + |

- Проверенный производитель

- Использование стандартных протоколов

- Поддержка ГОСТ алгоритмов шифрования

- Интеграция в существующую инфраструктуру (в том числе в виртуальную)

- Сертификация ФСБ и ФСТЭК России

- Высокая экономическая эффективность

Рассмотрим несколько типовых вариантов использования продуктов С-Терра для защиты ИСПДн.

1. Защита взаимодействия нескольких территориально распределённых компонентов ИСПДн

В центральной точке устанавливается шлюз безопасности – С-Терра Шлюз, который обеспечивает межсетевое экранирование и терминирует защищенные туннели с удаленными объектами. Конкретная модель выбирается из линейки шлюзов, исходя из требований по производительности, параметров аппаратной платформы и необходимого класса защиты. Для повышения отказоустойчивости центрального объекта может быть установлено два шлюза в кластере «горячего» резервирования. Рекомендуем использовать систему централизованного управления С-Терра КП. В удаленных объектах также устанавливается С-Терра Шлюз, но, как правило, более младшей модели. Если количество рабочих мест в удаленном объекте менее 5, то целесообразно рассмотреть С-Терра Клиент или С-Терра «Пост» для каждого рабочего места.

ПРИМЕР

Условия: Организация состоит из головного офиса и 20 филиалов. Связь филиалов с головным офисом осуществляется через недоверенную сеть – интернет. В головном офисе развернута база данных, содержащая ПДн, к которой необходим доступ из филиалов. Канал в головном офисе 100 Мбит/c, в филиалах – по 10 Мбит/c. В каждом филиале более 10 сотрудников со стационарными рабочими местами на ОС Windows.

Требуется: защитить ПДн при их передаче через недоверенную сеть в соответствии с законодательством. В головном офисе требуется резервирование оборудования. Класс защищенности СКЗИ – КС2.

- Кластер из шлюзов безопасности С-Терра Шлюз 1000: 2x G-1000M-D-4120-4-ST-KC2

- 1x KP-100-D

- Шлюзы безопасности С-Терра Шлюз 100: 20x G-100-D-4107-2-ST-KC2

2. Защита удаленного доступа к ресурсам ИСПДн

В центральной точке устанавливается шлюз безопасности – С-Терра Шлюз, который обеспечивает межсетевое экранирование и терминирует защищенные туннели с удаленными объектами. Конкретная модель выбирается исходя из требований по производительности, параметров аппаратной платформы и необходимого класса защиты. Для повышения отказоустойчивости центрального объекта может быть установлено два шлюза в кластере «горячего» резервирования. Опционально может использоваться система централизованного управления. Для защиты доступа удаленных пользователей на их рабочие станции устанавливается С-Терра Клиент или С-Терра «Пост», а также С-Терра Клиент-М для мобильных устройств.

ПРИМЕР

Условия: В организации развернута база данных, содержащая ПДн, к которой необходим доступ удаленных сотрудников, работающих вне офиса. Сотрудники используют ноутбуки с ОС Windows – 20 человек и планшеты с ОС Android – 10 человек. Канал в головном офисе 100 Мбит/c.

Требуется: защитить ПДн при их передаче через недоверенную сеть в соответствии с законодательством. Резервирование не требуется. Класс защищенности СКЗИ – КС1.

- Шлюз безопасности С-Терра Шлюз 1000: 1x G-1000M-D-4120-4-ST-KC1

или С-Терра Виртуальный Шлюз: 1x VG-C4-ST-KC1 - Систему управления С-Терра КП на 100 лицензий: 1x KP-100-D

- Клиент безопасности С-Терра Клиент: 10x C-X-WIN-D-ST-КС1

- Клиент безопасности С-Терра Клиент-М: 20x C-M-AND-KC1

Актуальные цены доступны в прайс-листе, размещенном на сайте компании.

3. Другие варианты

Возможны различные комбинации предыдущих случаев и изменение параметров в них, по всем вопросам обращайтесь в отдел технического консалтинга .