Защита персональных данных - путеводитель. Техническая защита информационных систем персональных данных: проблемы и … решения? По обеспечению защиты персональных

- Подлежат ли исполнению банком обязательства должника-владельца счета по требованиям кредиторов 1-3 очереди?

- Руководитель ООО был осужден по ст. 173.1. УК РФ. Какие последствия для сделок, заключенных данным руководителем?

- Какие особенности приема на работу по совместительству иностранца, с патентом на работу по конкретной профессии?

- Необходимо ли в учреждении утверждать положение о пропускном режиме?

- Вправе ли ГБУ для оказания госуслуг закупать другие услуги, если их использование не предусмотрено техрегламентом?

Вопрос

ООО получило электронное уведомление Россертификации, в котором указано, что все организации обязаны уведомить Роскомнадзор об обработке персональных данных и разработать комплект документации по информационной безопасности. В противном случае, если ООО не зарегистрируется в реестре Роскомнадзора, в т. ч. не разработает комплект документов по охране данных, ей грозит штраф от 45000 до 300 000 руб., кроме того, при отсутствии документов и внедренной системы защиты данных сотрудников и клиентов, общество не может законно продолжать свою деятельность. Вопрос. Предусмотрена ли действующим законодательством обязанность общества с ограниченной ответственностью и/или закрытого акционерного общества (основной вид деятельности - сдача собственного недвижимого имущества в аренду) по разработке такой системы защиты и регистрации в реестре Роскомнадзора? Какая предусмотрена ответственность за отсутствие системы защиты, за невыполнение электронного предписания Россертификации?

Ответ

Все организации, обрабатывающие персональные данные, обязаны создать меры по хранению и защите персональных данных. В некоторых случаях об обработке персональных данных необходимо уведомить Роскомнадзор.

Административная ответственность за нарушение порядка обработки персональных данных установлена в виде штрафа до 10 000 р. (на юрлиц), а уголовная – до 300 000 р.

Ответственность за невыполнение предписания установлена КоАП РФ.

Подробно об этом см. материалы в обосновании.

Обоснование данной позиции приведено ниже в материалах «Системы Кадры» .

«Какие персональные данные сотрудника вправе получить организация

В организации персональные данные сотрудников содержатся в их личных карточках и личных делах (если они ведутся). Все персональные данные сотрудника можно получить только от него самого. Если персональные сведения возможно получить только от третьих лиц, то сначала уведомите об этом сотрудника и получите от него письменное согласие. При этом сообщите сотруднику о целях, предполагаемых источниках и способах получения персональных данных. Кроме того, известите его о характере подлежащих получению персональных данных и о последствиях отказа сотрудника дать согласие на их получение. Такой порядок предусмотрен в части 1 статьи 86 Трудового кодекса РФ.

Организация не вправе собирать персональные данные, которые не относятся напрямую к трудовой деятельности сотрудника, например, сведения о вероисповедании, политических пристрастиях, жилищных условиях и т. п. Эти сведения составляют личную или семейную тайну гражданина, которую он вправе никому не разглашать. Об этом сказано в части 1 статьи 86 Трудового кодекса РФ и Закона от 27 июля 2006 г. № 152-ФЗ.

Получив персональные данные, работодатель обязуется их не распространять и не раскрывать третьим лицам без согласия на то сотрудника ().

Как уведомить контролирующее ведомство о начале обработки персональных данных сотрудников

До начала обработки персональных данных сотрудников работодателю необходимо уведомить территориальный орган Роскомнадзора о намерении осуществить обработку. Исключение составляют случаи обработки персональных данных*:

- обрабатываемых в соответствии с трудовым законодательством;

- сделанных сотрудниками общедоступными;

- полученных организацией в связи с заключением договора, стороной которого является сотрудник (при условии, что персональные данные не распространяются, а также не предоставляются третьим лицам без согласия сотрудника и используются работодателем исключительно для исполнения указанного договора и заключения иных договоров с сотрудником);

- относящихся к членам (участникам) общественного объединения или религиозной организации;

- включающих в себя только фамилии, имена и отчества сотрудников;

- необходимых в целях однократного пропуска сотрудника на территорию работодателя и в иных аналогичных целях;

- включенных в информационные системы персональных данных, имеющие в соответствии с федеральными законами статус государственных автоматизированных информационных систем, а также в государственные информационные системы персональных данных, созданные в целях защиты безопасности государства и общественного порядка;

- обрабатываемых без использования средств автоматизации в соответствии с законодательными актами, устанавливающими требования к обеспечению безопасности персональныхданных при их обработке и к соблюдению прав субъектов персональных данных;

- обрабатываемых в случаях, предусмотренных законодательством России о транспортной безопасности.

В случае прекращения обработки персональных данных работодатель также обязан уведомить об этом уполномоченный орган. Сделать это нужно в течение десяти рабочих дней с момента прекращения обработки данных. Типовой бланк уведомления о прекращении обработки данных не утвержден, поэтому работодатель может составить его в произвольной форме ().

Вопрос из практики: что следует понимать под обработкой персональных данных сотрудника

Под обработкой персональных данных следует понимать любое действие или совокупность действий, совершаемых с персональными данными сотрудника, в том числе с использованием средств автоматизации. В частности, к таким действиям можно отнести сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных. Это следует из положений статьи 3 Закона от 27 июля 2006 г. № 152-ФЗ.

Так, получение от сотрудника сведений, необходимых для заполнения его трудового договора и личной карточки, хранение этих сведений и документов, оформленных на их основании, в полной мере относится к обработке персональных данных.

Персональные данные сотрудников обрабатывают уполномоченные на это представители организации (как правило, сотрудники службы персонала). Лица, осуществляющие обработку персональных данных, должны быть проинформированы о факте такой обработки, категориях обрабатываемых данных, а также об особенностях и правилах такой обработки, установленных нормативно-правовыми актами и локальными актами организации. Об этом говорится в Положения, утвержденного , Закона от 27 июля 2006 г. № 152-ФЗ.

Кроме того, работодатель вправе поручить обработку персональных данных сторонней организации (). Договор между работодателем и такой организацией должен предусматривать обязанность данного лица обеспечить безопасность персональных данных при их обработке ( Требований, утвержденных ).

Защита персональных данных

Как организовать защиту персональных данных сотрудников в организации

Чтобы не допустить разглашения персональных данных, создайте надежную систему их защиты. Порядок получения, обработки, передачи и хранения таких сведений установите в локальном акте организации, например в Положении о работе с персональными данными сотрудников (ст. , ТК РФ, ). Положение утверждает руководитель организации. С ним под подпись ознакомьте сотрудников организации*. Об этом говорится в части 1 статьи 86 Трудового кодекса РФ.

Также в организации необходимо назначить лицо, ответственное по работе с персональными данными (). Как правило, таким сотрудником является работник службы персонала, поскольку именно он в ходе своей работы чаще всего сталкивается с персональными данными сотрудников. Лицо, ответственное за работу с персональными данными, назначьте приказом в произвольной форме.

Конкретные меры по обеспечению безопасности персональных данных сотрудников при их обработке предусмотрены в Закона от 27 июля 2006 г. № 152-ФЗ и , утвержденных . На их основе организация может выработать свою собственную систему защиты персональных данных*.

Так, при обработке персональных данных в информационной системе необходимо обеспечить защиту и безопасность персональных данных. При этом угрозой безопасности персональных данных является совокупность условий и факторов, создающих опасность несанкционированного (в т. ч. случайного) доступа к персональным данным при их обработке в системе, результатом которого могут стать:

- уничтожение;

- изменение;

- блокирование;

- копирование;

- предоставление;

- распространение;

- иные неправомерные действия с персональными данными.

Следует отметить, что выбор конкретных средств защиты информации для информационной системы обработки персональных данных осуществляется работодателем в соответствии с нормативно-правовыми актами ФСБ России и ФСТЭК России. Определение типа угроз безопасности персональных данных, актуальных для системы обработки и защиты персональных данных, производится с учетом оценки возможного вреда и в соответствии с нормативными актами упомянутых органов (п. , Требований, утвержденных ).

При обработке персональных данных в системах могут устанавливаться четыре уровня защищенности в зависимости от категории данных и количества сотрудников, сведения о которых содержит система. В зависимости от уровня защищенности работодателю следует принимать различные меры защиты систем обработки персональных данных, предусмотренные Требований, утвержденных . Например, установление режима обеспечения безопасности помещений, в которых размещены персональные данные, назначение лиц, ответственных за обеспечение безопасности персональных данных в информационной системе, и т. п. Конкретные требования к указанным мерам по обеспечению безопасности персональных данных при их обработке установлены , утвержденными .

Для контроля защищенности персональных данных при их обработке работодатель или уполномоченное им лицо не реже одного раза в три года осуществляет контрольные проверки, конкретные сроки которых работодатель определяет самостоятельно. При необходимости к проведению проверки на договорной основе можно привлечь организации или индивидуальных предпринимателей, имеющих лицензию на осуществление деятельности по технической защите конфиденциальной информации ( Требований, утвержденных ).

Положение о персональных данных

Вопрос из практики: является ли Положение о работе с персональными данными сотрудников обязательным документом

Да, является.

Порядок хранения, обработки и использования персональных данных сотрудников устанавливает работодатель с учетом требований Трудового кодекса РФ и иных федеральных законов (). Это значит, что работодатель должен самостоятельно определить порядок такой обработки и закрепить его в локальном нормативном акте, в частности, Положении о работе с персональными данными сотрудников. Все сотрудники организации при приеме на работу должны быть ознакомлены с Положением под подпись ().

Исходя из указанного следует, что Положение о работе с персональными данными является обязательным документом организации, а его отсутствие влечет (). На это указывают и суды (см., например, ).

Пример оформления Положения о работе с персональными данными сотрудников

Руководитель организации утвердил Положение о работе с персональными данными сотрудников.

Кадровой службы в организации нет. Ответственным за ведение кадрового учета назначена бухгалтер организации В.Н. Зайцева.

Вопрос из практики: как защитить персональные сведения, находящиеся в компьютерной базе данных

Чтобы предотвратить несанкционированный доступ к персональным сведениям, находящимся в компьютерной базе данных, в Положении закрепите процедуру защиты такой информации. Чем выше риск несанкционированного доступа к персональным данным, тем больше мер нужно предпринять для защиты такой информации. Например, организация может ввести систему индивидуальных паролей, которые будут меняться с определенной периодичностью, ограничить доступ сотрудников к компьютерам, на которых хранятся личные данные, хранить диски и дискеты с такой информацией в запирающихся шкафах.

Обработку персональных данных в информационной системе необходимо осуществлять в соответствии с положениями Требований, утвержденных .

Организация может обеспечивать защиту персональных данных как самостоятельно, так и с привлечением сторонних организаций, имеющих лицензию на осуществление деятельности по защите конфиденциальной информации. Такие разъяснения даны в Требований, утвержденных .

Какая ответственность грозит организации и ее должностным лицам за нарушения в работе с персональными данными

За нарушение порядка получения, обработки, хранения и защиты персональных данных сотрудников предусмотрена дисциплинарная, материальная, административная и уголовная ответственность( , ).

К дисциплинарной ответственности могут быть привлечены только те сотрудники, которые приняли на себя обязательства соблюдать правила работы с персональными данными и нарушили их (). Материальная ответственность может наступить, если в связи с нарушением правил работы с персональными данными организации причинен прямой действительный ущерб ().

За нарушение порядка сбора, хранения, использования или распространения персональных данных организацию и ее должностных лиц могут оштрафовать. Размер штрафа составляет:

- для должностных лиц (например, руководителя организации) от 500 до 1000 руб.;

- для организации от 5000 до 10 000 руб.

Штраф для должностных лиц за разглашение персональных данных в связи с исполнением служебных или профессиональных обязанностей составляет от 4000 до 5000 руб*.

Такие меры ответственности предусмотрены статьями и Кодекса РФ об административных правонарушениях.

Уголовная ответственность для руководителя организации (иного лица, ответственного за работу с персональными данными) может наступить за незаконное:

- собирание или распространение сведений о частной жизни сотрудника, составляющих его личную или семейную тайну, без его согласия;

- распространение этих сведений в публичном выступлении, публично демонстрирующемся произведении или средствах массовой информации.

За указанные нарушения предусмотрены следующие меры ответственности:

- штраф в размере до 200 000 руб. (или в размере доходов осужденного за период до 18 месяцев);

- обязательные работы на срок до 360 часов;

- исправительные работы на срок до одного года;

- принудительные работы на срок до двух лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового;

- арест на срок до четырех месяцев;

- лишение свободы на срок до двух лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет.

При этом те же деяния, совершенные лицом с использованием своего служебного положения, наказываются:

- штрафом в размере от 100 000 до 300 000 руб. (или в размере доходов осужденного за период от одного года до двух лет);

- лишением права занимать определенные должности или заниматься определенной деятельностью на срок от двух до пяти лет;

- принудительными работами на срок до четырех лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет или без такового;

- арестом на срок от четырех до шести месяцев;

- лишением свободы на срок до четырех лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет.

Профессиональная справочная система для юристов, в которой вы найдете ответ на любой, даже самый сложный вопрос.

Создание системы защиты персональных данных (СЗПДн) — это комплекс мер технического и организационного характера, направленных на защиту сведений, отнесенных в соответствии с Федеральным Законом от 27 июля 2006 г. N 152-ФЗ к персональным данным.

Каждая компания, обрабатывающая персональные данные, заинтересована в обеспечении безопасности их обработки. Необходимость построения систем защиты признают в равной степени и коммерческие организации, и государственные структуры.

На основании уже реализованных проектов по внедрению СЗПДн, можно выделить следующие преимущества:

Во-первых, это минимизация правовых и репутационных рисков, связанных с несоблюдением существующего законодательства в области персональных данных.

Во-вторых, грамотно построенная система защиты обеспечивает сохранность при обработке персональных данных клиентов и работников, что особенно важно при работе с частными лицами и информацией для служебного пользования. К наиболее распространенным угрозам, которые нейтрализует СЗПДн, относятся воздействия вредоносных программ и воровство клиентских баз бывшими сотрудниками.

В-третьих, обеспечение конфиденциальности персональных данных в компании положительно сказывается на ее имидже, повышая доверие у клиентов и партнеров.

Многие компании при заключении партнерских отношений придают высокое значение мерам защиты информации, принятым в компаниях-контрагентах. Нередко одним из условий договора или тендера является документированное соответствие системы защиты персональных данных требованиям нормативных актов.

Система защиты персональных данных является средством поддержания непрерывности бизнеса, позволяющее компаниям продолжать свою деятельность, не опасаясь претензий со стороны клиентов, сотрудников и регулирующих органов.

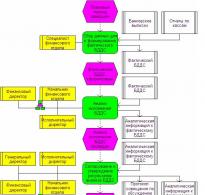

Создание системы защиты персональных данных состоит из трех стадий, которые выполняются в несколько этапов:

Обследование информационных систем персональных данных |

С Т А Д И Я |

|

| Предпроектное обследование позволяет получить актуальную информацию процессах обработки и защиты персональных данных в компании, а также провести анализ соответствия имеющихся документов и мероприятий, проводимых в компании, нормативной базе в области защиты персональных данных. | ||

Разработка концепции защиты персональных данных и выработка рекомендаций по оптимизации процессов обработки и защиты информации |

||

| Данный документ позволяет оценить варианты реализации проекта, установить отправные точки и ограничения внедрения проекта, проблемные вопросы и описания предлагаемых решений, а также перечень и стоимость предполагаемых к использованию технических и программных средств защиты информации. | ||

Определение уровня защищенности персональных данных |

||

| Определяется тип угроз безопасности персональных данных, актуальных для информационной системы, а также состав персональных данных и количество субъектов персональных данных. На основании этой информации определяется уровень защищенности персональных данных. | ||

Разработка модели угроз безопасности персональных данных и модели нарушителя |

||

| Документ содержит систематизированный перечень угроз безопасности персональных данных при их обработке в информационных системах персональных данных. Эти угрозы могут быть обусловлены преднамеренными или непреднамеренными действиями физических лиц, действиями зарубежных спецслужб или организаций, а также криминальных группировок, создающих условия (предпосылки) для нарушения безопасности персональных данных, которое ведет к ущербу жизненно важным интересам Общества, субъектов ПДн и государства. | ||

Разработка Технического задания на создание системы защиты персональных данных |

||

| Частное техническое задание на создание системы защиты персональных данных для информационной системы, обрабатывающей персональные данные, определяет назначение, цели создания системы, требования к основным видам технического и организационного обеспечения, порядок разработки и внедрения СЗПДн. | ||

Проектирование системы защиты персональных данных |

||

| Целью работы является разработка технического проекта на систему защиты информационных систем, обрабатывающих персональные данные, с учетом требований нормативных документов по защите персональных данных. | ||

Разработка комплекта организационно-распорядительной документации |

||

| Комплект организационно-распорядительных документов, регламентирующих процессы обработки и защиты ПДн состоит из нескольких десятков документов, наличие которых требуется для приведения процессов организации обработки и защиты персональных данных в соответствие с действующим законодательством. | ||

Поставка средств защиты информации |

С Т А Д И Я |

|

| Поставка средств защиты информации, прошедших в установленном порядке процедуру оценки соответствия требованиям законодательства Российской Федерации в области обеспечения безопасности информации. | ||

Установка и настройка средств защиты информации |

||

| Установка и настройка средств защиты информации с условием обеспечения корректности функционирования информационной системы персональных данных и совместимостью выбранных средств защиты информации с программным обеспечением и техническими средствами информационной системы персональных данных. | ||

Оценка эффективности принимаемых мер по обеспечению безопасности персональных данных |

С Т А Д И Я |

|

| Оценка эффективности реализованных в рамках системы защиты персональных данных мер по обеспечению безопасности персональных данных производится до ввода в эксплуатацию информационной системы персональных данных. Указанная оценка проводится не реже одного раза в 3 года. Проводится для коммерческих организаций | ||

Аттестация информационных систем персональных данных по требованиям безопасности информации |

||

| Аттестация информационной системы включает проведение комплекса организационных и технических мероприятий (аттестационных испытаний), в результате которых подтверждается соответствие системы защиты информации информационной системы требованиям безопасности информации. Проводится для государственных организаций . | ||

Почти пять лет прошло с момента принятия первой редакции Федерального закона № 152-ФЗ «О персональных данных», а споры вокруг этого документа не думают утихать и по сей день. Тематике защиты персональных данных (ПДн) сейчас посвящена не одна сотня интернет-ресурсов, разномастные эксперты за пять лет понаписали кучу пропагандистских, научно-практических и юридически-философских статей, учебные организации предлагают всевозможные курсы повышения квалификации (чуть ли не пятую их версию), а системные интеграторы, от мала до велика, наперебой предлагают свои услуги организациям — операторам ПДн по приведению последних в соответствие с 152-ФЗ.

От темы не отстают и регуляторы — органы государственной власти, наделенные правом государственного контроля и надзора в сфере персональных данных: Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор), Федеральная служба по техническому и экспортному контролю (ФСТЭК) и Федеральная служба безопасности (ФСБ). Представители этих служб с большим желанием (в последнее время) участвуют в различных семинарах и конференциях, посвященных проблематике обработки ПДн, а операторы охотно идут на мероприятия с их участием.

Однако если почитать специализированные интернет-форумы, где профессиональное сообщество обсуждает похожие мероприятия, прошедшие в разных регионах нашей необъятной Родины, и анализирует ответы представителей территориальных управлений — регуляторов на наболевшие «операторские» вопросы, становится понятно, что, как говорится, ничего не понятно. Один и тот же вопрос, одинаково сформулированный и заданный представителю регулятора в Архангельске и, например, в Воронеже, может породить два совершенно противоположных по смыслу и содержанию ответа, и для каждого из вариантов каждый отвечающий находит свое обоснование, нередко основанное исключительно на его собственном понимании обсуждаемой предметной области. Наиболее суровые. баталии. идут вокруг требований по технической защите информационныхсистем персональных данных (ИСПДн) — наиболее затратной части комплекса мероприятий, который необходимо выполнить оператору в соответствии с законодательством. Именно поэтому основной удар приходится на подзаконные акты, разработанные в целях уточнения требований закона № 152-ФЗ, постановления Правительства РФ и нормативные документы регуляторов. Об основных проблемах в области технической защиты ИСПДн, о существовании принципиальной возможности их решения и о том, чего ожидать операторам в ближайшем будущем, и пойдет речь.

Неавтоматизированная обработка в ИСПДн

Специалисты в области защиты ПДн, прочитав этот заголовок, очевидно, подумают: как такое возможно — не профан ли автор? Что ж, разубеждать не буду — дочитайте до конца и вы все поймете, а я приведу пример из жизни. В одном городе, в маленькой бюджетной организации был отдел подготовки договоров. Раньше гражданину, пришедшему заключить договор, сотрудник отдела давал чистый бланк, ручку и предлагал вписать

ФИО и паспортные данные самостоятельно. Граждане писали невпопад, неразборчивым почерком, сотрудники заставляли их переписывать по нескольку раз, граждан это очень нервировало, они жаловались руководителю организации, и, когда чаша терпения была переполнена, на столах у сотрудников договорного отдела появились дохленькие ЭВМ и один на всех принтер. Схема работы изменилась: теперь гражданам не нужно было самостоятельно заполнять бланки — за них все делали сотрудники отдела.

Но вот незадача: в организацию нагрянула проверка регулятора. И вроде бы все хорошо: в организации были разработаны организационно-распорядительные документы и реализованы меры в соответствии с постановлением Правительства РФ № 687 (неавтоматизированная обработка), но ЭВМ с принтером были признаны регулятором как ИСПДн, а это означает, что ее необходимо классифицировать и защищать в соответствии с постановлением Правительства РФ № 781 (автоматизированная обработка). Руководитель организации, почитав интернет-форумы, стал возражать, ссылаясь на то, что у его коллег из других регионов ЭВМ, используемые в качестве пишущей машинки, не признавались ИСПДн, на что представители регуляторов развели руками: наше мнение — есть компьютер, значит, обработка автоматизированная, не согласны — оспаривайте

предписание в суде.

Давайте попробуем разобраться в этой ситуации и понять, откуда ноги растут.. Как известно, законом № 152-ФЗ регулируются отношения, связанные с обработкой ПДн, осуществляемой с использованием средств автоматизации или без использования таких средств, если обработка ПДн без использования таких средств соответствует характеру действий (операций), совершаемых с ПДн с использованием средств автоматизации. Не будем углубляться в смысловой анализ этого выражения, а лучше вспомним, что такое ИСПДн: это согласно закону № 152-ФЗ информационная

система, представляющая собой совокупность ПДн, содержащихся в базе данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких ПДн с использованием средств автоматизации или без использования таких средств. Итак, это все-таки совокупность ПДн, содержащихся в базе данных, и это ключевой момент. Единственное законодательное определение базы данных встречается в Гражданском кодексе РФ: базой данных является представленная в объективной форме совокупность самостоятельных материалов

(статей, расчетов, нормативных актов, судебных решений и иных подобных материалов), систематизированных таким образом, чтобы эти материалы могли быть найдены и обработаны с помощью электронной вычислительной машины (ЭВМ). Возникает вопрос: если ИСПДн, база данных и ЭВМ —понятия неразделимые, то как можно обрабатывать ПДн в ИСПДн (базе данных) без использования средств автоматизации? Ответа на него, увы, нет. В приведенном примере руководитель организации, доказывая свою правоту, ссылался на постановление правительства № 687. В утвержденном им Положении сказано, что обработка ПДн, содержащихся в ИСПДн либо извлеченных из такой системы, считается осуществленной без использования средств автоматизации (неавтоматизированной), если такие действия с ПДн, как использование, уточнение, распространение, уничтожение в отношении каждого из субъектов, осуществляются при непосредственном участии человека, а обработка ПДн не может быть признана осуществляемой с использованием средств автоматизации только на том основании, что персональные данные содержатся в информационной системе персональных данных либо были извлечены из нее.

Регуляторы настаивали на том, что ЭВМ — это средство автоматизации, а использование ЭВМ для обработки ПДн подпадает под постановление Правительства РФ № 781, которое устанавливает требования к обеспечению безопасности ПДн при их обработке в ИСПДн, представляющих собой совокупность ПДн, содержащихся в базах данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких ПДн с использованием средств автоматизации.

Доводы руководителя организации о том, что необходимое условие для автоматизированной обработки (база данных) в его организации отсутствует (данные в ЭВМ не сохранялись) и уж тем более не используется «исключительно автоматизированная обработка», действия на регуляторов не возымели, а, порывшись в судебной практике, руководитель отыскал два совершенно противоположных решения суда и понял, что правда все-таки бывает не одна.

Чем же все-таки отличается обработка «с использованием средств автоматизации» и «без их использования (неавтоматизированная)»? Как определить, является ли ЭВМ на рабочем месте ИСПДн и под действие какого документа она подпадает? Очевидно, первым главным критерием для автоматизированной обработки является наличие базы данных ПДн, хранящейся в ЭВМ или на съемном носителе (здесь ЭВМ становится ИСПДн на период подключения носителя и работы с данными). При этом в качестве упорядоченной совокупности может выступать как файл базы данных, так и электронная таблица или даже несколько текстовых документов. В последнем случае все определяют цели, с которыми эти файлы размещаются в ЭВМ: если целью является поиск и обработка данных среди массива — обработка автоматизированная, если нет — тогда и хранить эти данные смысла не имеет.

Вторым главным критерием для определения вида обработки является наличие автоматизации при обработке ПДн. Если данные после внесения в ЭВМ подвергаются автоматизированной обработке (например, производится расчет средней величины в электронной таблице по заранее запрограммированной формуле), то такая обработка считается автоматизированной. Если же ЭВМ используется исключительно в качестве. пишущей машинки. без сохранения введенных данных в массиве (что в наше время до сих пор не редкость), такая обработка является неавтоматизированной и вы, как оператор, можете смело отстаивать свои права в суде.

Классификация специальных ИСПДн

Подавляющее большинство ИСПДн, классифицированных операторами, имеют обозначения, состоящие из русской буквы К и цифры, следующей за ней. Обозначение К расшифровывается как класс, а цифра соответствует номеру этого класса: чем выше номер, тем существеннее потенциальный ущерб гражданам, чьи ПДн обрабатываются в этой ИСПДн. Именно так нас учит документ под сленговым названием приказ трех, определяющий порядок проведения классификации ИСПДн. При ближайшем рассмотрении этого документа выясняется, что такая закономерность для класса и ущерба присутствует только на первый взгляд.

В качестве наглядного примера предлагаю классифицировать некую гипотетическую ИСПДн, назначение которой — обработка ПДн сотрудников большого, территориально распределенного учреждения. Поскольку мы легких путей неищем, пусть эта ИСПДн будет огромной: она обрабатывает большое количество записей (свыше 100 тыс.), территориально распределена по всей России и обрабатывает персональные данные 2-й категории, т. е. позволяющие идентифицировать субъекта персональных данных и получить о нем дополнительную информацию. Спецкатегории в нашей ИСПДн не обрабатываются: не зря эти ПДн в законе № 152-ФЗ вынесены в отдельный раздел — они напрямую пересекаются с Конституцией РФ, дающей право на тайну частной жизни, поэтому их наличие автоматически переводит любую систему в класс К1. Первое, что нам необходимо сделать согласно. приказу трех, — собрать исходные данные об ИСПДн. К их числу относятся:

1. Категория обрабатываемых в информационной системе персональных данных Хпд = 2.

2. Объем обрабатываемых персональных данных (количество субъектов персональных данных, персональные данные которых обрабатываются в информационной системе) Хнпд = 1.

3. Структура информационной системы —распределенная.

4. Наличие подключений информационной системы к сетям связи общего пользования и (или) сетям международного информационного обмена — есть.

5. Режим обработки персональных данных —многопользовательский.

6. Режим разграничения прав доступа пользователей информационной системы — с разграничением прав доступа.

7. Местонахождение технических средств информационной системы — в пределах РоссийскойФедерации.

Кроме того, для нашей ИСПДн помимо конфиденциальности необходимо обеспечить и другие характеристики безопасности, например целостность и доступность, а значит, наша ИСПДн носит гордое название специальная. Вроде все характеристики собраны — давайте посмотрим, ради чего мы потратили свое время.

Приказ предполагает классификацию ИСПДн на основе оценки возможного ущерба субъектам ПДн, чьи данные в ней обрабатываются: чем выше возможный ущерб, тем выше класс и соответственно тем выше должны предъявляться требования к технической защите. Пункт 14 приказа говорит о четырех классах: это отсутствие негативных последствий (4-й класс), незначительные негативные последствия (3-й класс), негативные последствия (2-й класс) и значительные негативные последствия (1-й класс). Присвоение того или иного класса ИСПДн согласно тому же пунктуосуществляется по результатам анализа исходных данных. Что ж, подход вполне справедливый.

Однако внимательное прочтение п. 14 приказа повергает в некоторое смятение: оказывается, такая классификация предусмотрена для типовых ИСПДн. Дословно: По результатам анализа исходных данных типовой информационной системе присваивается один из следующих классов... — и дальше идет перечисление. Стоп, но у нас же специальная ИСПДн исходя из буквы закона (приказ зарегистрирован в Минюсте и, стало быть, имеет юридическую силу), п. 14 ее не касается, и значит, должна быть какая-то другая классификация? Еще в более глубокое смятение повергает п. 15, фактически нивелирующий глубокий смысл п. 14 относительно анализа исходных данных. Пресловутая табличка, которая позволяет оценить класс типовой ИСПДн, фактически оперирует всего двумя ее характеристиками — Хпд и Хпнд. Об остальных исходных данных ИСПДн можно просто забыть! Позвольте, но зачем же тогда мы их собирали? Будь наша ИСПДн типовой, то согласно этой. табличке она попала бы в К1, однако наша ИСПДн специальная, и табличку эту, равно как и весь п. 15, мы можем просто не принимать во внимание. Что же делать?

Ответ на эти два вопроса кроется в п. 16, который согласно букве закона, заложенной в алгоритме классификации, нужно смотреть после п. 13 (невзирая на пп. 14 и 15), который говорит нам о том, что класс специальной ИСПДн определяется на основании исходных данных, собранных в соответствии с данным приказом, и на основе модели угроз безопасности ПДн в соответствии с методическими документами, разрабатываемыми согласно п. 2 постановления правительства № 781 — а это не что иное, как Базовая модель угроз и Методика определения актуальных угроз ФСТЭК России. Поэтому, проанализировав исходные данные, состав обрабатываемых ПДн, определив структуру ИСПДн и технологические процессы, мы можем прийти к обоснованному выводу, что негативные последствия может вызвать нарушение целостности и доступности сведений отабельном учете и финансовой информации, так как это приведет к несвоевременной (неполной, неправильной) выплате заработной платы субъекту. Реализация всех остальных угроз (включая нарушение конфиденциальности) приведет к незначительным негативным последствиям, потому как приняты (или буду т приняты в дальнейшем, в ходе создания системы защиты ИСПДн) достаточные технические меры защиты для их нейтрализации. Отразив эти сведения в модели угроз, специальная ИСПДн с указанными характеристиками может быть преспокойно к лассифицирована нами... как угодно! Что же в таком случае писать оператору, чья ИСПДн оказалась специальной, в акте к лассификации и в уведомлении об обработке ПДн?

На сегодня существуют три принципа классификации специальных ИСПДн, каждый из которых может применять оператор, исходя из личного понимания этого вопроса и степени влияния окружающей среды на его восприятие.

Первый принцип достался нам от двух отмененных документов из так называемого четверокнижия ФСТЭК. Согласно логике этих документов класс специальной ИСПДн не может быть ниже класса типовой с аналогичными исходными данными, поскольку в специальной необходимо обеспечить конфиденциальность и что-то еще (целостность, доступность). В этом случае модель угроз лишь сможет подтвердить, что специальная ИСПДн соответствует определенному к лассу типовой, а оператору в акте классификации (и в уведомлении) необходимо будет указать значение из диапазона К1 — К4.

Второй метод, который широко используется интеграторами, заключается в следующем. Сначала проводится предварительная к лассификация ИСПДн по «приказу трех» как для типовой, а затем с помощью модели угроз к ласс ИСПДн корректируется, при этом, как правило, он становится ниже того, что был получен в ходе предварительной классификации. В акте классификации оператор указывает: К1 — К4, специальная.

И наконец, третий, так называемый новаторский подход: оператор классифицирует ИСПДн как специальную и указывает это в акте классификации. При этом на методику приказа трех ссылаться нет никакой необходимости — нужно лишь разработать модель угроз и самостоятельно определить технические средства защиты исходя из перечня, приведенного в 58-м приказе.

Некоторые организации вводят свои, внутренние классы специальных ИСПДн (например, R2D2 или C3PO) и указывают их в акте классификации. По такому пути пошел ЦБ РФ, применив этот подход в отраслевом стандарте СТО БР ИББС и успешно согласовав его со всеми регуляторами.

Фотография человека и биометрические ПДн

К биометрическим ПДн законодательство относит сведения, характеризующие физиологические особенности человека, на основе которых можно установить его личность. За исключением определенных случаев, такие ПДн могут обрабатываться оператором только при наличии у него письменного согласия субъекта ПДн, а для их защиты предъявляются особенные требования.

В очень многих организациях развернуты корпоративные порталы, адресные книги и электронные доски объявлений, содержащие оцифрованное изображение сотрудника. Некоторые операторы используют электронные системы контроля и управления доступом, в которых изображение сотрудника не только отпечатано на электронном пропуске, но и отображается на мониторе поста охраны в момент его прохода через точку контроля. Конечно, фотография в определенной степени характеризует физиологические особенности человека, однако достаточно ли одной только фотографии для того, чтобы установить его личность? Означает ли это, что любая фотография человека является биометрическими ПДн, и что еще к таким ПДн относится? Ответ на эти вопросы, к сожалению, также доподлинно не известен. Никаких законодательных актов, устанавливающих перечни биометрических ПДн, на сегодняшний день не разработано, более того, анализ законодательства РФ на эту тему позволяет открыть весьма интересные моменты. Самый показательный из них — тот, что содержит в себе Федеральный закон «О государственной геномной регистрации в Российской Федерации» согласно которому ДНК человека не является биометрическими ПДн только потому, что не характеризует его физиологические особенности! Так неужели фотография — это биометрия?

На сегодняшний день существует единственный рекомендательный документ, определяющийтребования к оцифрованному изображению человека для того, чтобы его можно было использовать в системах биометрической идентификации, — это ГОС Т Р ИСО/МЭК 19794-5-2006 «Автоматическая идентификация. Идентификация биометрическая. Формат обмена биометрическими данными», в разд. А.3.4.2 которого приводятся совершенно четкие и конкретные требования к оцифрованному изображению. И поэтому единс твенное, что остается делать оператору в с лучае признания регулятором фотографий, хранящихся в его информационной системе, в качестве биометрических ПДн, — апеллировать к отсутствию законодательных актов (покажите, где это написано?) и показывать брошюру ГОСТа, развернутую на соответствующей странице (здесь написано как, у меня не так).

Интересные особенности составления частной модели угроз

Специалистам по защите информации достаточно часто приходится сталкиваться с процедурой оценки рисков, фактически являющейся краеугольным камнем того, что принято называть безопасность. В общем виде формула расчета риска выглядит следующим образом:

Р = ПУ’ВРУ, где примерный (оценочный) ущерб ПУ ≥ 0, вероятность реализации угрозы ВРУ ≥ 0. При этом, если вероятность возникновения угрозы, для которой рассчитывается риск, стремится к нулю (например, угроза атаки инопланетян на центр обработки данных), то даже если ущерб от угрозы будет гигантский — такая угроза не принимается во внимание, поскольку риск будет стремиться к нулю.

Несмотря на то что эта формула применяется фактически повсеместно, внимательное изучение Методики определения актуальных угроз ФСТЭК повергает специалистов по расчету рисков в некоторое смятение. Все дело в том, что вместо термина риск используется понятие актуальность реализации угрозы, а сама формула по методике ФСТЭК выглядит так: А = ОПА Θ (ВРУ+ИЗ), где опасность ОПА = ПУ > 0, вероятность реализации (частота) угрозы ВРУ ≥ 0, исходная защищенность ИЗ ≥ 0. Символ Θ — это специальный оператор, определяющий актуальность угрозы по таблице. Таким образом, угроза, реализация которой несет в себе высокую опасность (ущерб), будет актуальна даже при низкой (нулевой) возможности (вероятности), а это означает, что если эксперт, составляющий частную модель угроз для ИСПДн, руководствуясь своим личным опытом и мнением, вдруг решит включить в нее угрозу инопланетной атаки (а вдруг — чего не бывает!), то ИСПДн придется защищать по самому высокому классу!

Еще один момент, на который хотелось бы обратить внимание, заключается в следующем. Как известно, самым уязвимым местом любой информационной системы является человек-пользователь: взломать его гораздо проще, а если им окажется еще и администратор, то следы утечки будет найти крайне затруднительно. Именно поэтому инсайдерские риски являются наиболее актуальными и требуют постоянного внимания со стороны специалистов по безопасности. Тем не менее согласно парадигме регуляторов (ФСТЭК и ФСБ) администраторы СЗИ и СКЗИ являются доверенным персоналом и в моделях угроз инсайдерские риски отсутствуют!

Кроме того, после отмены с 1 января 2010 г. ст. 14 Федерального закона «О частной детективной и охранной деятельности в Российской Федерации», дававшей право организациям создавать собственные службы безопасности, любые внутренние мероприятия по противодействию инсайдерским рискам носят нелегальный характер. Поэтому оператору пока приходится защищаться от технических и технологических угроз по весьма спорным методикам регуляторов и по-прежнему продолжать бороться с наиболее актуальными — инсайдерскими — рисками, но уже полулегальными методами.

Лицензирование деятельности по технической защите конфиденциальной информации

Весьма спорная необходимость получения лицензии на деятельность по технической защите конфиденциальной информации (ТЗКИ) свалилась на операторов, владеющих ИСПДн класса 3 распределенный и выше (т. е. на подавляющее большинство), в 2008 г. после выхода «четверокнижия» ФСТЭК и однозначно отпала сразу после его отмены. Однако и по сей день некоторые интеграторы продолжают пропагандировать необходимость ее получения, но уже всеми без исключения операторами ПДн, а на любом интернет-форуме по ПДн можно найти длинную ветку споров между противниками и сторонниками ее получения. При этом и те и другие руководствуются железобетонными (как им кажется) аргументами, а виной всему — банальная терминологическая неразбериха в законах и подзаконных актах. Что ж, давайте попробуем разобраться и мы.

Как это ни парадоксально, но на сегодняшний день в законодательстве РФ отсутствует определение понятия конфиденциальная информация: так называемый трехглавый закон, содержавший это определение до 2006 г., после принятия новой его редакции стал оперировать другими терминами: информация в отношении которой требуется обеспечить конфиденциальность, информация ограниченного распространения, информация ограниченного доступа.

Тем не менее Федеральный закон от 4 мая 2011г. № 99-ФЗ «О лицензировании отдельных видов деятельности», как и старая его редакция, попрежнему продолжает требовать от юридических лиц получения лицензии на деятельность по защите законодательно несуществующей категории информации.

Другим часто обсуждаемым вопросом является вопрос о том, что считать деятельностью — любые телодвижения в отношении (пусть и не-существующего) предмета лицензирования или только те, что приносят движущемуся какие-то дивиденды? Принципиальная необходимость лицензирования предопределена гражданским законодательством, в соответствии с которым отдельными видами деятельности (их перечень как раз и определяет закон № 99-ФЗ) юридическое лицо может заниматься только на основании специального разрешения (лицензии). Вмес те с тем гражданское законодательство регулирует отношения между лицами, осуществляющими предпринимательскую деятельность, или с их участием, исходя из того, что предпринимательской является самостоятельная, осуществляемая на свой риск деятельность, направленная на систематическое получение прибыли. Это означает, что получать лицензию необходимо только тем, к то собирается извлекать прибыль непосредственно путем ведения этой деятельности, т. е. выполнять работы или оказывать услуги (естес твенно, небезвозмездно) тем, к то по каким-то причинам не желает это с делать самостоятельно. Применительно к нашему случаю, если оператор не желает самостоятельно проводить работы по технической защите ИСПДн, он вправе привлечь стороннюю организацию, обладающую соответствующей лицензией.

Именно такой подход закреплен в приказе № 58 ФСТЭК однако сама ФСТЭК до недавнего момента отвечала на запросы по этому поводу крайне неинформативно (ведете деятельность получайте лицензию), а в некоторых случаях отдельные представители этой службы даже настаивали на получении такой лицензии. И лишь сравнительно недавно на конференциях и семинарах все чаще стали звучать мнения представителей ФСТЭК о том, что лицензию для собственных нужд получать не нужно.

Тем не менее однозначного ответа на вопрос, нужно или нет, не дает ни один законодательный акт. Даже после принятия нового закона «О лицензировании», в котором содержится норма о том, что к лицензионным требованиям не могут быть отнесены требования законодательства Российской Федерации, соблюдение которых является обязанностью любого хозяйствующего субъекта, в широких массах уже начались споры о том, что же такое лицензионные требования. Оператору, как всегда, остается руководствоваться личным восприятием этого вопроса, основанным на собственном мнении, а также отслеживать мнение регуляторов и профессионального сообщества о том, куда же повернет флюгер.

Оценка соответствия и сертификация

Всем операторам должен быть известен п. 5 постановления Правительства РФ № 781, предписывающий использовать для защиты ИСПДн средства, прошедшие «процедуру оценки соответствия», да еще и «в установленном порядке». При этом на всех семинарах и конференциях по технической защите ИСПДн представители регуляторов используют термин «в обязательном порядке сертифицированные ФСТЭК и ФСБ средства защиты информации». Получается, что сертификация и оценка соответствия — это одно и то же? Попробуем разобраться, так ли это.

Оценка соответствия проводится для того, чтобы удостовериться, что оцениваемый объек т удовлетворяет заявленным требованиям (характеристикам), в нашем с лучае, например, что антивирусное ПО действительно защищает от вирусов, не содержит в себе вредоносного ПО (такое сейчас нередкость), программных зак ладок, не является spyware, grayware и в общем пригодно к использованию в ИСПДн определенного класса для защиты ПДн соответствующей категории.

Федеральный закон «О техническом регулировании» № 184-ФЗ определяет оценку соответствия как прямое или косвенное определение соблюдения требований, предъявляемых к объекту, и гласит о том, что она проводится в следующих формах государственного контроля (надзора): аккредитации, испытания, регистрации, подтверждения соответствия, приемки и ввода в эксплуатацию объекта, строительство которого закончено, и в иной форме. Обязательная сертификация, в свою очередь, является одной из форм подтверждения соответствия — обязательной. Помимо этого, подтверж дение соответствия может быть еще и добровольным (добровольная сертификация), а обязательное подтверждение соответствия может осуществляться и в форме принятия декларации о соответствии (декларирования соответствия). Таким образом, сертификация в общем и обязательная сертификация в частности — это лишь одна из многочисленных форм оценки соответствия.

В соответствии с приказом № 58 ФСТЭК оператор сам вправе выбирать и реализовывать методы и способы защиты информации из тех, что перечислены в п. 2.1 приказа, согласно которому, «использование средств защиты информации, прошедших в установленном порядке процедуру оценки соответствия», является лишь одним из таких методов и способов.

Оценка соответствия должна проводиться на основании технического регламента, однако на сегодняшний день такие регламенты для средств защиты информации отсу тствуют, а это означает, что до дня вступления такого регламента в силу необходимо руководствоваться правилами и процедурами, установленными нормативными правовыми актами Российской Федерации. Кроме того, в отношении продукции, используемой в целях защиты информации ограниченного доступа, наряду с требованиями технических регламентов обязательными являются требования, установленные, в том числе, ФСТЭК и ФСБ.И такие требования есть. Изложены они в том же постановлении правительства № 781: результаты оценки соответствия оцениваются в ходе экспертизы, осуществляемой ФСТЭК и ФСБ, а средства защиты подлежат учету с использованием индексов или условных наименований и регистрационных номеров, перечень которых также устанавливает ФСТЭК и ФСБ.

Все это недвусмысленно. намекает. на обязательную сертификацию, поскольку только в этом случае проводятся указанные мероприятия. Однако существует ли законодательный акт, где это явно написано? Как ни странно, да. Это постановление Правительства РФ от 15 мая 2010 г. № 330 «Об особенностях оценки соответствияпродукции (работ, услуг), используемой в целях защиты сведений, относимых к охраняемой в соответствии с законодательством Российской Федерации информации ограниченного доступа, не содержащей сведения, составляющие государственную тайну». Почему странно, спросите вы? Да потому, что этот документ носит ограничительный гриф Для служебного пользования и поэтому недоступен для подавляющего большинства операторов, а также потому, что с момента своего издания не зарегистрирован в Министерстве юстиции РФ.

С учетом этих фактов и требований законодательства РФ постановление Правительства РФ № 330 носит необязательный характер. Более того, согласно 184-ФЗ для того, чтобы применять обязательную сертификацию в качестве оценки соответствия до момента разработки технического регламента на соответствующую продукцию, необходимо, чтобы она была внесена в Единый перечень продукции, подлежащей обязательной сертификации, и единый перечень продукции, подтверждение соответствия которой осуществляется в форме принятия декларации о соответствии. Продукция, как-либо относящаяся к СЗИ, в этом перечне отсутствует, сам перечень ежегодно урезается, и, судя по тренду, каких-либо шансов на то, что она когда-нибудь там появится, остается все меньше.

В условиях такой неразберихи оператору можно посоветовать только одно — самостоятельно принять решение относительно использования сертифицированных средств защиты информации и следовать ему: либо быть готовым отстаивать свои интересы в суде, оспаривая предписание регулятора, либо нести дополнительные (по сравнению с несертифицированными порой весьма существенные) расходы на приобретение и поддержку сертифицированных СЗИ, но жить спокойно.

Сертифицированная криптография

Вопросы использования средств криптографической защиты информации (СКЗИ) выходят за рамки ПДн и лежат в плоскости обеспечения безопасности государства: дело в том, что использование стойких криптографических алгоритмов с так называемым. длинным. ключом (свыше 56 бит) для защиты данных делает их раскрытие достаточно затруднительным и потому требует гораздо больше времени, а это означает сведение на нет одного из важнейших элементов системы оперативно-розыскных мероприятий (СОРМ). Именно поэтому еще со времен СССР вопросами криптографии целиком и полностью ведает ФСБ. Само собой разумеется, что для защиты государственной тайны должны использоваться сертифицированные ФСБ СКЗИ. Однако нормативная база РФ в области криптографии, насчитывающая свыше 40 документов, вне зависимости от того, какие категории информации защищаются, диктует следующее:

1. Для шифрования данных с использованием «длинного» к люча допускается использовать иск лючительно сертифицированные алгоритмы, описанные в соответствующих ГОСТах РФ.

2. Для разработки и производства, распространения, технического обслуживания, предоставления услуг необходима соответствующая лицензия.

3. Использование СКЗИ, не прошедших сертификацию ФСБ, запрещено.

Однако со времен КГБ мир сильно изменился, и сейчас практически любое программное или аппаратное средство передачи информации содержит в себе функционал, поддерживающий защиту данных криптографическими методами, и в большинстве случаев используются «длинные» к лючи (128 бит и выше) и западные, не ГОСТовские, алгоритмы (AES, DES и т. д.). Это применимо и к сотовому телефону, и к сервису IP-телефонии, и к электронной почте или к личному кабинету на каком-нибудь интернет-сайте. Кстати, именно повсеместное распространение несертифицированных стойких криптографических алгоритмов и вызвало серьезную озабоченность у ФСБ, выразившуюся в недавнем предложении этой службы о полном запрете на территории РФ таких сервисов, как SKYPE, Gmail и Hotmail.

С момента выхода в свет первой редакции закона № 152-ФЗ до первого переноса сроков вступления в силу требований к технической защите ИСПДн в декабре 2009 г. все операторы были обязаны использовать СКЗИ для защиты ПДн. В настоящее время необходимость их использования определяется оператором самостоятельно, но если вдруг оператор решит их использовать, то согласно методике ФСБ они должны быть сертифицированы. И тут у оператора сразу возникают две вытекающие одна и другой проблемы.

Первая заключается в том, что подавляющее большинство присутствующих на рынке РФ технических средств использует длинные ключи и западные, несертифицированные алгоритмы. Как же их использовать? И здесь возникает вторая проблема — необходимо идти в ФСБ, рассказать, почему без таких средств оператору не обойтись, и договариваться об их использовании, выполнить мероприятия, указанные в ПКЗ-2005, и получить соответствующую лицензию! Именно так, очевидно, поступают банки, внедряя для физических лиц системы интернет-банкинга, работающие по протоколу HTTPS с использованием алгоритма RSA с ключом длиной 1024 бит, Федеральная налоговая служба, реализовавшая с помощью таких же средств личный кабинет налогоплательщика н собственном сайте, и много кто еще.

Что делать оператору, использующему СКЗИ, например, для организации удаленного доступа в корпоративную сеть и VPN с западными алгоритмами. Неужели придется их менять? Вопрос пока открыт, и склоняется он в сторону замены, по крайней мере, нормативная база РФ говорит об этом. Но даже если СКЗИ в организации используются, с точки зрения защиты ПДн оператор имеет полное право не учитывать их при составлении модели угроз, представив их как средства, обеспечивающие вну тренние технологические нужды организации. В модели угроз оператор может указать, что ПДн, выходящие за пределы контролируемой зоны, являются обезличенными, а потому не требуют защиты. Такой подход предлагают некоторые эксперты, правда, с одной оговоркой: если оператор будет готов отстаивать свою позицию в суде, оспаривая возможные предписания регуляторов.

Некоторым послаблением может служить то обстоятельство, что через 180 дней после опубликования Федерального закона № 99-ФЗ «О лицензировании отдельных видов деятельности» (а он опубликован 6 мая 2011 г.) отпадет необходимость получения лицензии на техническое обслуживание СКЗИ, если оно осуществляется для обеспечения собственных нужд организации. Во всем остальном вопросы использования СКЗИ являются, пожалуй, одними из самых спорных — остается надеяться, что правительственная комиссия, созданная после выпадов ФСБ в сторону SKYPE, к 1 октября 2011 г. представит возможные пути их решения.

Неутешительный итог

Проведя краткий обзор наиболее острых проблем технической защиты ИСПДн, автор с сожалением вынужден констатировать: многие положения закона № 152-ФЗ сформулированы так, что предполагают несколько вариантов их трактовки. Поэтому операторам, регуляторам и судам зачастую приходится «включать» понятийный аппарат, а на определение «истины» в большей степени влияет авторитет определяющего.

Некоторые положения закона № 152-ФЗ противоречат Конституции РФ, в частности нарушена ч. 3 ст. 17 Конституции РФ в отсутствие баланса интересов и абсолютизации права субъекта, а также установлена презумпция виновности оператора ПДн (обязанность доказать наличие согласия) вместо презумпции добросовестности субъектов сделки и презумпции добросовестности субъектов предпринимательской деятельности.

Главная цель закона № 152-ФЗ — защита прав и законных интересов субъекта ПДн, в том числе путем компенсации нанесенного ему ущерба. Однако операторы, как и пять лет назад, по-прежнему озабочены защитой данных иск лючительно для того, чтобы не «подставиться» перед регуляторами, несмотря на жесткие требования которых ответственность за любые инциденты несет исключительно оператор. На деле об ущербе субъекту никто не вспоминает, и уж тем более никто его не оценивает.

Стоит ли надеяться на изменение столь сложной и противоречивой ситуации с технической защитой ИСПДн к лучшему в обозримом будущем? Многие операторы с трепетом ожидают второго чтения проекта федерального закона № 282499-5 «О внесении изменений в Федеральный закон „О персональных данных“», внесенного депутатом Государственной Думы В. М. Резником и принятого Государственной Думой в первом чтении 5 мая 2010 г. Этот законопроект вносит в закон № 152-ФЗ весьма существенные изменения — некоторые эксперты считают его фактически новым законом. По мнению многих, тот факт, что законодатели не успели принять его до 1 января 2010 г., явился одной из причин второго переноса сроков вступления в силу требований к технической защите ИСПДн, на этот раз до 1 июля 2011 года.

И законодатели, и эксперты понимают необходимость скорейшего внесения изменений — третий раз переносить сроки никому не хочется. Ждать, очевидно, осталось недолго — второе чтение законопроекта намечено на май 2011 г.

Правительство РФ, как и ранее, будет устанавливать требования к защите ПДн, состав и содержание организационных и технических мер для защиты ПДн, как и раньше, будут устанавливать ФСТЭК и ФСБ в пределах их полномочий. А вот дальше идут интересные предложения.

Первое заключается в том, что ФСТЭК и ФСБ смогут осуществлять контроль и надзор за выполнением мер по обеспечению безопасности ПДн при обработке ПДн, но исключительно в государственных ИСПДн. Таким образом, оператору-частнику, вспоминая откровенный бардак в законодательстве, не придется больше с содроганием ждать проверки со стороны этих регуляторов.

Второе предложение заключается в том, что в законопроекте предлагается установить размер компенсации, которую может потребовать субъект ПДн в случае нарушения положений закона, повлекшего за собой неправомерные действия в отношении его ПДн: размер компенсации установлен в размере от 10 тыс. до 5 млн рублей и определяется по усмотрению суда.

Самое главное новшество заключается в том, что оператор освобождается от ответственности в виде выплаты компенсации в случае, если неправомерные действия произошли в результате возникновения чрезвычайного и не предотвратимого при данных условиях обстоятельства, или в случае, если он обеспечил уровень защищенности по тем выполнения установленных ФС ТЭК и ФСБ требований! Таким образом, предлагается законодательно признать требования ФСТЭК и ФСБ единственно и безальтернативно правильными: оператор, выполнивший их, получает своего рода «отпущение грехов» и может спать спокойно — никакие претензии ему не страшны. Пострадавший субъект ПДн, как и прежде, останется с носом.

Примут эти поправки или нет — узнаем в ближайшее время. Но как бы то ни было, никому не следует забывать главную цель законодательства — обеспечение защиты прав и свобод человека и гражданина при обработке его персональных данных, в том числе защиты прав на неприкосновенность частной жизни, личную и семейную тайну. Не забывайте об этом и вы, дорогие читатели.

После выхода в свет постановления Правительства РФ № 781 “Об утверждении Положения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных” от 17 ноября 2007 г. и совместного приказа Федеральной службы по техническому и экспортному контролю, ФСБ РФ и Министерства информационных технологий и связи РФ от 13 февраля 2008 г. № 55/86/20 “Об утверждении порядка проведения классификации информационных систем персональных данных” (далее "Порядок…") перед службами разработки и эксплуатации информационных систем (ИС), обрабатывающих персональные данные, возникло два почти гамлетовских вопроса:

- как классифицировать ИС, предназначенные для защиты персональных данных;

- как выбрать средства защиты информации для защиты персональных данных в этих системах.

"Порядок…" утверждает, что “классификация информационных систем проводится государственными органами, муниципальными органами, юридическими и физическими лицами, организующими и (или) осуществляющими обработку персональных данных, а также определяющими цели и содержание обработки персональных данных”. Это означает, что персональные данные (ПД) классифицирует их владелец , что является серьезным подспорьем для объективного выбора методов и средств защиты ПД и создает объективную базу для диалога с проверяющими органами о достаточности принятых в организации мер защиты персональных данных.

При проведении классификации ИС, предназначенной для обработки персональных данных, учитываются следующие исходные данные: ·

- категория обрабатываемых в информационной системе персональных данных; ·

- объём обрабатываемых ПД (количество субъектов, персональные данные которых обрабатываются в ИС); ·

- заданные владельцем информационной системы характеристики безопасности персональных данных, обрабатываемых в ИС; ·

- структура информационной системы; ·

- наличие подключений ИС к сетям связи общего пользования и (или) сетям международного информационного обмена; ·

- режим обработки ПД; ·

- режим разграничения прав доступа пользователей информационной системы; ·

- местонахождение технических средств ИС.

В первую очередь определим, что относится к персональным данным. Это сведения различного характера о конкретных физических лицах. Заметим, что мы говорим только о сведениях в электронной форме, вводимых, хранящихся, обрабатываемых и передаваемых в информационной системе. Данные сведения разделяются на четыре основные категории: ·

- категория 1 — ПД, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных и философских убеждений, состояния здоровья, интимной жизни; ·

- категория 2 - ПД, позволяющие идентифицировать субъекта персональных данных и получить о нём дополнительную информацию, за исключением персональных данных, относящихся к категории 1; ·

- категория 3 - персональные данные, позволяющие идентифицировать субъекта персональных данных; ·

- категория 4 - обезличенные и (или) общедоступные ПД.

Например, отдельно фамилия является данными 4-й категории, сочетание фамилии и адреса - третьей, фамилия, адрес, номера страховок и карт - второй, а если к этим данным добавлена электронная медкарта, то получившиеся персональные данные относятся исключительно к первой категории.

Исходя из этой классификации можно констатировать, что любые медицинские данные, а также кадровый учет, содержащий графу “национальность” (а таковы почти все действующие анкеты и личные листки по учету кадров, используемые в настоящее время), необходимо относить к первой категории. Понятно также, что фрагменты персональных данных почти всегда имеют меньшую категорию, чем их совокупность. Даже подробные сведения о здоровье физического лица могут быть бессмысленны, если неизвестна его фамилия или другие данные, однозначно привязывающие эти сведения к пациенту.

Объем обрабатываемых ПД может принимать следующие значения: ·

- - в ИС одновременно обрабатываются персональные данные более чем 100 000 субъектов или персональные данные субъектов в пределах региона Российской Федерации или Российской Федерации в целом; ·

- - в ИС одновременно обрабатываются персональные данные от 1000 до 100 000 субъектов или персональные данные субъектов, работающих в отрасли экономики Российской Федерации, в органе государственной власти, проживающих в пределах муниципального образования; ·

- - в ИС одновременно обрабатываются данные менее чем 1000 субъектов или персональные данные субъектов конкретной организации.

По характеристикам безопасности ПД, обрабатываемых в информационной системе, ИС подразделяются на типовые и специальные. Первые - информационные системы, в которых требуется обеспечение только конфиденциальности персональных данных.

Характеристика “конфиденциальность” означает, что обращаться (вводить, хранить, обрабатывать и передавать) с ПД в электронной форме может только тот, для кого они предназначены. Для обеспечения конфиденциальности при передаче персональных данных в сетях, включая Интернет, необходимо использовать шифрование данных.

Специальные информационные системы - это такие ИС, в которых вне зависимости от необходимости обеспечения конфиденциальности ПД требуется обеспечить хотя бы одну из характеристик безопасности персональных данных, отличную от конфиденциальности (например, целостность или доступность). Характеристика “целостность” означает, что персональные данные должны меняться только регламентированным образом, например изменения в файл электронной медкарты может вносить только уполномоченный врач, а в любых других случаях информация в медкарте не должна меняться. При передаче по сетям целостность обеспечивается применением электронной цифровой подписи.

Характеристика “доступность” означает, что работа с ПД должна обеспечиваться для заданного количества данных и пользователей с соблюдением установленных временных регламентов. Иначе говоря, “доступность” - другая формулировка надежности системы. Заметим также, что говорить о доступности в открытых сетях практически бессмысленно - ни один провайдер не обеспечит гарантированного доступа к данным или их бесперебойной передачи.

К специальным информационным системам относятся: ·

- ИС, в которых обрабатываются персональные данные, касающиеся состояния здоровья субъектов; ·

- ИС, в которых предусмотрено принятие на основании исключительно автоматизированной обработки персональных данных решений, порождающих юридические последствия в отношении субъекта или иным образом затрагивающих его права и законные интересы.

По структуре информационные системы для обработки ПД подразделяются: ·

- на автономные (не подключенные к иным ИС), предназначенные для обработки персональных данных (автоматизированные рабочие места); ·

- на комплексы автоматизированных рабочих мест, объединенных в единую ИС средствами связи без использования технологии удаленного доступа (локальные информационные системы); ·

- на комплексы автоматизированных рабочих мест и (или) локальных ИС, объединенных в единую информационную систему средствами связи с использованием технологии удаленного доступа (распределённые информационные системы).

По наличию подключений к сетям связи общего пользования и (или) международного информационного обмена ИС подразделяются на системы, имеющие подключения не имеющие подключений.

Исходя из того, что в обязательном порядке требуется обеспечение конфиденциальности данных, можно выделить необходимые элементы информационной системы для обработки персональных данных.

В первую очередь информационная система обязана идентифицировать пользователей и иметь возможность устанавливать индивидуальные полномочия по доступу пользователей к ПД, т. е. обладать системами идентификации и аутентификации и разграничения доступа.

Во-вторых, необходимо обеспечивать защиту персональных данных, которые могут отчуждаться из системы. Например, следует контролировать перенос информации на съёмные носители. Весьма вероятно, что в ряде случаев надо учитывать возможность хищения и утраты (потери) компьютерной техники с персональными данными. В этом случае также обязательно шифрование хранимых на носителях компьютера ПД.

Если система имеет подключения к открытым сетям или предусматривает обмен данными, обязательно применение шифрования данных и электронной цифровой подписи, а также обеспечение защиты от атак из внешних сетей, включая антивирусную защиту.

Для шифрования и электронной подписи используются ключи и сертификаты, которые генерируются самими пользователями и регистрируются в так называемых удостоверяющих центрах.

Весьма важный момент - регистрация действий с ПД, которая, с одной стороны, позволяет выявить виновных в их утечке, а с другой - создает психологическую мотивацию для корректной работы с ними.

Информационной системе для обработки ПД может быть присвоен один из следующих классов: ·

- класс 1 (К1) - ИС, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к значительным негативным последствиям для субъектов персональных данных; ·

- класс 2 (К2) - ИС, для которых нарушение заданной характеристики безопасности ПД, обрабатываемых в них, может привести к негативным последствиям для субъектов персональных данных; ·

- класс 3 (К3) - ИС, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к незначительным негативным последствиям для субъектов персональных данных; ·

- класс 4 (К4) - ИС, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, не приводит к негативным последствиям для субъектов персональных данных.

| Категория | |||

|---|---|---|---|

Во-первых, из “Порядка…” следует существование категорий персональных данных. Логично осуществить агрегирование базы данных в ИС, содержащей ПД, на непересекающиеся части, содержащие данные различных категорий. Также ИС для обработки ПД должна быть разделена на контуры , содержащие данные только одной категории. Это вполне возможно сделать, поскольку физические лица однозначно идентифицируются номером паспорта или ИНН либо номером полиса медицинского страхования, который позволяет индексировать базы медицинских данных и другие массивы однозначно. Таким образом, необходимо следовать принципу, что в каждом контуре ИС для обработки персональных данных необходимо использовать сертифицированные средства одного класса , а контуры должны быть изолированы друг от друга.

Можно констатировать, что большинство информационных систем для обработки ПД (особенно медицинского назначения) будут специальными , т. е. в них необходимо обеспечивать не только конфиденциальность, но и целостность в обязательном порядкеи другие характеристики безопасности и надежности.

В случае распределённой ИС для обработки персональных данных даже при необходимости обеспечения только конфиденциальности в соответствии с "Порядком…" в обязательном порядке потребуется защита передаваемых и хранимых ПД . Это полностью соответствует действующим требованиям ФСБ РФ к автоматизированным ИС, предназначенным для защиты конфиденциальной информации, не составляющей государственной тайны, а именно - положению, что “должна осуществляться защита всей конфиденциальной информации, передаваемой по каналам связи; информация, передаваемая по каналам связи, должна быть зашифрована с использованием средств криптографической защиты информации (СКЗИ), или для ее передачи должны использоваться защищенные каналы связи. Должна осуществляться защита информации, записываемой на отчуждаемые носители”.

Последнее требование безусловно применимо для изолированных ИС ПД, не имеющих каналов для передачи ПД, т. е. для отдельных рабочих мест, обрабатывающих персональные данные.

Это означает, что для обработки персональных данных ИС должны быть аттестованы по классу не ниже АК2 в классификации ФСБ РФ. Например, такому классу соответствует защищенная Windows XP c пакетом обновления Secure Pack Rus. В состав средств защиты должны входить средства криптографической защиты информации (СКЗИ) класса не ниже КС2.

Исходя из этого для любой ИС ПД, обрабатывающей ПД категорий выше 4-й (к которой безусловно будут отнесены все системы обработки медицинских ПД), потребуется выполнение всех требований класса АК2 в классификации ФСБ РФ.

Из архитектуры ИС ПД при достаточно большом количестве обрабатываемых ПД (показатель 1 или 2) однозначно будет выделяться серверный компонент, который также потребует защиты. В этом случае должна осуществляться защита всей конфиденциальной информации хранимой на магнитных носителях рабочих станций и серверов, что соответствует требованиям класса АК3.

Таким образом, можно предложить вполне обоснованную стратегию защиты ПД, состоящую в том, что табл. 1 заполняется в следующей редакции (см. табл. 2).

| Категория ИС | Класс ИС в зависимости от объема обрабатываемых ПД | ||

|---|---|---|---|

|

Не ниже АК3 |

Не ниже АК3 |

Не ниже АК3 |

|

Примечание. “-” - означает, что требования не предъявляются.

Таким образом, для защиты ПД первой категории, к которой относятся все медицинские данные, необходимо использовать средства защиты классов не ниже АК3 и средств криптографической защиты классов не ниже КС3.

Для практического оснащения ИС средствами защиты можно рекомендовать продукты, специально адаптированные для защиты персональных данных и имеющие необходимые разрешительные документы (сертификаты и заключения). Это в первую очередь Secure Pack Rus и средства криптографической защиты семейства CryptoPro.

Попробуем теперь оценить затраты на оснащение одного рабочего места для обработки ПД. Без учета скидок цена пакета Secure Pack Rus составляет приблизительно 2000 руб., при этом средства криптографической защиты семейства CryptoPro уже включены в этот пакет. Далее, для защиты хранимой на компьютере персональной информации целесообразно докупить один из пакетов защиты данных CryptoPro EFS, Secure Pack Explorer либо "Криптопроводник". Цена каждого из этих продуктов составляет от 600 до 1000 руб. Итого защита одного рабочего места без учета установки и настройки обойдется примерно в 3000 руб., а установка и адаптация программ традиционно добавит 10--15% к стоимости

Условно можно выделить “мистические десять шагов на пути” к защищенной системе для обработки ПД.

- Определите те элементы вашей ИС, которые необходимо защитить в первую очередь. Сначала выясните, какие именно персональные данные нуждаются в защите и где в вашей системе они находятся в настоящее время. Затем проверьте, действительно ли нуждаются в защите данных рабочие места всех без исключения сотрудников. Может быть, проще выделить отдельные компьютеры для работы с персональной информацией, которую необходимо защищать особенно надежно? Помните, что компьютер, подключенный к Интернету, - не самое удачное место для хранения ПД!

- Оцените текущее состояние информационной безопасности. Насколько оно удовлетворительно? Если есть возможность, проведите внешний аудит защищенности вашей системы. Классифицируйте вашу ИС в соответствии с приведенными выше рекомендациями. Сравните ваши выводы с выводами внешнего аудита.

- Определите, кто в данное время отвечает за обеспечение защиты ИС. Нельзя ли сузить круг лиц, от которых зависит надежность этой защиты? В то же время помните - безопасность не может зависеть от одного человека! Обязательно назначьте аудиторов, например, главный врач может контролировать работу специалистов по заполнению и перемещению ПД.

- Критически относитесь к требованиям специалистов, если они настаивают на установке аппаратных средств обеспечения безопасности. Учтите также, что применение криптографических средств - довольно серьезная работа. Важно понять: не помешает ли обслуживание средств шифрования и использование цифровой подписи основной деятельности вашей компании? Учтите также, что далеко не каждый сотрудник может и должен заниматься шифрованием данных.

- Наведите порядок в сфере безопасности вашей клиники. Установите режим, который позволит обеспечить требуемый уровень информационной безопасности, однако не перегните палку. Например, нельзя лишать людей возможности пользоваться мобильными телефонами. Нецелесообразно также запрещать сотрудникам обращаться к электронной почте и Интернету в личных целях. В то же время вполне целесообразно регламентровать порядок внесения на территорию компании флэш-носителей и собственных ноутбуков, либо использовать имеющуюся в Secure Pack Rus функцию отключения не разрешенных к использованию администратором USB-накопителей

- Потребуйте от ИТ-специалистов составить чёткий план работы по созданию и настройке системы безопасности. Попросите обосновать необходимость закупок дополнительных средств обеспечения безопасности. Настаивайте на гарантиях того, что настройка системы безопасности не скажется на основной работе системы.

- Контролируйте выполнение плана по созданию системы безопасности.

- Выслушайте мнения врачей и сотрудников - не мешают ли меры безопасности их работе и основной деятельности?