Вывод из строя элементов испдн. Пишем модель угроз

министерство образования

российской федерации

Воронежский государственный технический университет

Кафедра «Системы информационной безопасности»

р е ф е р а т

по дисциплине: «Введение в специальность»

на тему: «Модели угроз безопасности систем и способы их реализации, определение критериев уязвимости и устойчивости систем к деструктивным воздействиям, разработка методов и средств мониторинга для выявления фактов применения несанкционированных информационных воздействий, разработка методологии и методического аппарата оценки ущерба от воздействия угроз информационной безопасности»

Выполнил: студент группы КБ-021

Ларин Александр Владимирович

Принял: д. т. н., проф.

Остапенко Александр Григорьевич

Воронеж 2002

МОДЕЛИ УГРОЗ БЕЗОПАСНОСТИ СИСТЕМ И СПОСОБЫ ИХ РЕАЛИЗАЦИИ, ОПРЕДЕЛЕНИЕ КРИТЕРИЕВ УЯЗВИМОСТИ И УСТОЙЧИВОСТИ СИСТЕМЫ К ДЕСТРУКТИВНЫМ ВОЗДЕЙСТВИЯМ, РАЗРАБОТКА МЕТОДОЛОГИИ И СРЕДСТВ МОНИТОРИНГА ДЛЯ ВЫЯВЛЕНИЯ ФАКТОВ ПРИМЕНЕНИЯ НЕСАНКЦИОНИРАВАННЫХ ИНФОРМАЦИОННЫХ ВОЗДЕЙСТВИЙ, РАЗРАБОТКА МЕТОДОЛОГИИ И МЕТОДИЧЕСКОГО АППАРАТА ОЦЕНКИ УЩЕРБА ОТ ВОЗДЕЙСТВИЙ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ.

студ. А.В. Ларин, д-р техн. наук, проф. А. Г. Остапенко

В настоящем реферате осуществлен анализ моделей угроз безопасности систем и способов их реализации, определены критерии уязвимости и устойчивости систем к деструктивным воздействиям, рассмотрены системы мониторинга фактов применения несанкционированных информационных воздействий, а также проведен анализ методологии и методического аппарата оценки ущерба от воздействия угроз информационной безопасности.

1. ОБЩАЯ ХАРАКТЕРИСТИКА РАБОТЫ………………………………………………….4

1. 1. Актуальность темы…………………………...………………………………………….4

1. 2. Цель работы……………………………………...………………………………………..6

1. 3. Задачи работы……………………………………...…………………………………..…7

2. ОСНОВНОЕ СОДЕРЖАНИЕ…………………………………………………………..……8

2. 1. Модели угроз безопасности систем и способы их реализации………………...……8

2. 2. Определение критериев уязвимости и устойчивости систем к деструктивным

воздействиям..…………………………………………………………………………...……17

2. 3. Разработка методов и средств мониторинга для выявления фактов применения

несанкционированных информационных воздействий………………………………...19

2. 4. Разработка методов и методологии аппарата оценки ущерба от воздействий

угроз информационной безопасности……………………………………………………...22

3. ОСНОВНЫЕ РЕЗУЛЬТАТЫ РАБОТЫ………………………………………………......26

4. СПИСОК ИСПОЛЬЗОВАННЫХ ИНФОРМАЦИОННЫХ ИСТОЧНИКОВ……….27

1. ОБЩАЯ ХАРАКТЕРИСТИКА РАБОТЫ

1. 1. Актуальность работы

Все больше в прошлое уходит бесполезное нагромождение различных средств защиты, которое стало «модным» в результате реакции на первую волну страха перед компьютерными преступлениями. К тому, что защита информации должна носить комплексный характер, все начинают постепенно привыкать. При этом компании-заказчики больше не хотят выбрасывать деньги на ветер, они хотят приобретать только то, что им действительно необходимо для построения надежной системы защиты информации. Но организация обеспечения безопасности информации должна не просто носить комплексный характер, а еще и основываться на глубоком анализе возможных негативных последствий. При этом важно не упустить какие-либо существенные аспекты.

Принятый в настоящее время курс на вступление России в ВТО и другие влиятельные международные организации заметно способствует формированию положительного образа нашей страны на международной арене. Однако этот процесс требует и гармонизации стандартов в различных областях деятельности, в том числе и в области информационной безопасности. Таки образом, признание на территории России наиболее распространенных в мире стандартов в области информационных технологий, в области защиты информации – это естественный и обязательный шаг на пути продвижения в избранном направлении.

Процесс признания в России международных стандартов по защите информации не является обособленным исключительным решением, а становится естественной составной частью реформирования всей системы стандартизации. В настоящее время в России наряду с отечественной нормативной базой широко используются около 140 международных стандартов в области информационных технологий, из них около 30 затрагивают вопросы защиты информации.

Одним из наиболее значимых является стандарт ИСО/МЭК 15408–99 «Критерии оценки безопасности информационных технологий», более известный как «Общие критерии». Этот стандарт дает новую методологию формирования требований по безопасности информационных технологий, отвечающих современному уровню их развития, и методологию оценки безопасности продуктов и систем информационных технологий.

Но вся идеология этого стандарта построена на необходимости глубокого изучения и анализа существующей обстановки и, особенно, выявлении актуальных угроз информационной безопасности. При этом должны быть оценены все угрозы, с которыми можно столкнуться, и выбраны только те, которые могут повлиять на безопасность информации. Стандарт предполагает, что при описании угроз должны быть идентифицированы источники этих угроз, методы воздействия, уязвимости, присущие объекту и многое другое.

Именно поэтому выбор правильной методологии оценки возможных угроз информационной безопасности является одним из основных направлений при переходе к международным требованиям.

Оценивать опасность можно по-разному. Можно, например, ждать каких-либо проявлений угроз, оценивать эти проявления, определять пути ликвидации и ждать следующего проявления. Однако, этот вариант дорог и, по всей вероятности, вряд ли вызовет энтузиазм у собственников защищаемой информации. Можно попробовать учиться на чужих ошибках, но, из-за большой латентности нарушений компьютерной безопасности, этот вариант не всегда сможет дать объективную картину.

Самым разумным остается сначала представить все возможные варианты угроз, а затем отобрать наиболее применимые к конкретному случаю. Здесь опять-таки альтернатива: либо использовать накопленный банк данных уже случившихся вариантов проявлений угроз (и не быть до конца уверенным, что все варианты уже были), либо попытаться создать методологический инструмент формирования поля возможных проявлений угроз, основанный на изучении всех влияющих факторов и позволяющий рассмотреть все возможные, даже самые маловероятные варианты.

Такая методология анализа и оценки возможностей реализации угроз информационной безопасности должна быть основана на построении модели угроз, классификации, анализе и оценки источников угроз, уязвимостей (факторов) и методов реализации.

1. 2. Цель работы

Целью данного реферата является рассмотрение моделей угроз безопасности систем и способов их реализации, анализировать критерии уязвимости и устойчивости систем к деструктивным воздействиям, описать средства мониторинга для выявления фактов применения несанкционированных информационных воздействий, рассмотреть характер разработки методологии и методического аппарата оценки ущерба от воздействия угроз информационной безопасности.

1.3. Задачи работы

Для достижения поставленной цели необходимо решить следующие задачи:

1. Описать основные модели угроз безопасности систем и способов их реализации.

2. Системно анализировать критерии уязвимости систем к деструктивным воздействиям.

3. Описать некоторые средства мониторинга для выявления фактов применения несанкционированных информационных воздействий.

4. Довести до читателя сведения о методологии оценки ущерба от воздействий угроз информационной безопасности.

2.1. Модели угроз безопасности систем и способы их реализации

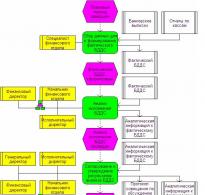

Моделирование процессов нарушения информационной безопасности целесообразно осуществлять на основе рассмотрения логической цепочки: «угроза – источник угрозы – метод реализации – уязвимость – последствия» (рис. 1.).

В ходе анализа необходимо убедиться, что все возможные источники угроз идентифицированы, все возможные уязвимости идентифицированы и сопоставлены с идентифицированными источниками угроз, всем идентифицированным источникам угроз и уязвимостям (факторам) сопоставлены методы реализации.

При этом важно иметь возможность, при необходимости, не меняя самого методического инструментария, вводить новые виды источников угроз, методов реализации, уязвимостей, которые станут известны в результате развития знаний в этой области /2/.

Как видно, анализ негативных последствий реализации угроз предполагает обязательную идентификацию (например, присвоение уникального кода) возможных источников угроз, уязвимостей, способствующих их проявлению и методов реализации, то есть классификацию (рис. 2.).

Угрозы классифицируются по возможности нанесения ущерба субъекту отношений при нарушении целей безопасности. Ущерб может быть причинен каким-либо субъектом (преступление, вина или небрежность), а также явиться следствием независящим от субъекта проявлений.Угроз не так уж и много.

Все источники угроз можно разделить на классы, обусловленные типом носителя, классы делятся на группы по местоположению (рис. 3.).

Уязвимости также можно разделить на классы по принадлежности к источнику уязвимостей, классы на группы и подгруппы по проявлениям (рис. 4.).

Методы реализации можно разделить на группы по способам реализации (рис. 5.). При этом необходимо учитывать, что само понятие «метод», применимо только при рассмотрении реализации угроз антропогенными источниками. Для техногенных и стихийных источников, это понятие трансформируется в понятие «предпосылка».

Классификация возможностей реализации угроз, то есть атак, представляет собой совокупность возможных вариантов действий источника угроз определенными методами реализации с использованием уязвимостей, которые приводят к реализации целей атаки.

Цель атаки может не совпадать с целью реализации угроз и может быть направлена на получения промежуточного результата, необходимого для достижения в дальнейшем реализации угрозы. В случае не совпадения целей атаки с целью реализации угрозы, сама атака рассматривается как этап подготовки к совершению действий, направленных на реализацию угрозы, то есть как «подготовка к совершению» противоправного действия.

Результатом атаки являются последствия, которые являются реализацией угрозы и/или способствуют такой реализации.

Сам подход к анализу и оценке состояния безопасности информации основывается на вычислении весовых коэффициентов опасности для источников угроз и уязвимостей, сравнения этих коэффициентов с заранее заданным критерием и последовательном сокращении (исключении) полного перечня возможных источников угроз и уязвимостей до минимально актуального для конкретного объекта.

Исходными данными для проведения оценки и анализа служат результаты анкетирования субъектов отношений, направленные на уяснение направленности их деятельности, предполагаемых приоритетов целей безопасности, задач, решаемых АС и условий расположения и эксплуатации объекта /5/.

Благодаря такому подходу возможно:

1. установить приоритеты целей безопасности для субъекта отношений;

2. определить Перечень актуальных источников угроз;

3. определить Перечень актуальных уязвимостей;

4. оценить взаимосвязь угроз, источников угроз и уязвимостей;

5. определить Перечень возможных атак на объект;

6. описать возможные последствия реализации угроз.

Результаты проведения оценки и анализа могут быть использованы при выборе адекватных оптимальных методов парирования угрозам, а также при аудите реального состояния информационной безопасности объекта для целей его страхования.

В литературе, посвященной вопросам защиты информации можно найти различные варианты моделей угроз безопасности информации. Это объясняется стремлением более точно описать многообразные ситуации воздействия на информацию и определить наиболее адекватные меры парирования. В принципе, можно пользоваться любой понравившейся моделью, необходимо только убедиться, что она описывает максимально большое число факторов, влияющих на безопасность информации. Но прежде всего надо помнить, что пользователю, то есть потребителю информации и информационных услуг, оказываемых корпоративной сетью, глубоко без разницы не получит он информацию вовремя, получит ее в искаженном виде или вообще потеряет по вине неправильной работы технических средств, пожара в серверном зале или за счет действий злоумышленника. Итог для него во всех случаях одинаков - понесенные убытки (моральные или материальные).

Что же такое угроза безопасности информации? Это - действие, направленное против объекта защиты, проявляющееся в опасности искажений и потерь информации.

Необходимо также учитывать, что источники угроз безопасности могут находиться как внутри фирмы - внутренние источники, так и вне ее - внешние источники. Такое деление оправдано потому, что для одной и той же угрозы (например, кража) методы парирования для внешних и внутренних источников будут разными.

При составлении модели угроз использовались различные широко используемые в настоящее время варианты моделей, разработанные специалистами в области защиты информации государственных и негосударственных научных учреждений. Исходя из проведенного анализа, все источники угроз безопасности информации, циркулирующей в корпоративной сети можно разделить на три основные группы /7/:

I. Угрозы, обусловленные действиями субъекта (антропогенные угрозы)

II. Угрозы, обусловленные техническими средствами (техногенные угрозы)

III. Угрозы, обусловленные стихийными источниками

наиболее обширна и представляет наибольший интерес с точки зрения организации парирования этим угрозам, так как действия субъекта всегда можно оценить, спрогнозировать и принять адекватные меры. Методы противодействия этим угрозам управляемы и напрямую зависят от воли организаторов защиты информации.

Субъекты, действия которых могут привести к нарушению безопасности информации могут быть как внешние:

1. криминальные структуры;

2. рецидивисты и потенциальные преступники;

3. недобросовестные партнеры;

4. конкуренты;

5. политические противники;

так и внутренние:

1. персонал учреждения;

2. персонал филиалов;

3. лица с нарушенной психикой;

4. специально внедренные агенты.

Основываясь на результатах международного и российского опыта, действия субъектов могут привести к ряду нежелательных последствий, среди которых применительно к корпоративной сети, можно выделить следующие:

в) информации (чтение и несанкционированное копирование);

г) средств доступа (ключи, пароли, ключевая документация и пр.).

2. Подмена (модификация)

а) операционных систем;

б) систем управления базами данных;

в) прикладных программ;

г) информации (данных), отрицание факта отправки сообщений;

д) паролей и правил доступа.

3. Уничтожение (разрушение)

а) технических средств (винчестеров, ноутбуков, системных блоков);

б) носителей информации (бумажных, магнитных, оптических и пр.);

в) программного обеспечения (ОС, СУБД, прикладного ПО)

г) информации (файлов, данных)

д) паролей и ключевой информации.

4. Нарушение нормальной работы (прерывание)

а) скорости обработки информации;

б) пропускной способности каналов связи;

в) объемов свободной оперативной памяти;

г) объемов свободного дискового пространства;

д) электропитания технических средств;

а) при инсталляции ПО, ОС, СУБД;

б) при написании прикладного ПО;

в) при эксплуатации ПО;

г) при эксплуатации технических средств.

6. Перехват информации (несанкционированный)

а) за счет ПЭМИ от технических средств;

б) за счет наводок по линиям электропитания;

в) за счет наводок по посторонним проводникам;

г) по акустическому каналу от средств вывода;

д) по акустическому каналу при обсуждении вопросов;

е) при подключении к каналам передачи информации;

ж) за счет нарушения установленных правил доступа (взлом).

Вторая группа содержит угрозы менее прогнозируемые, напрямую зависящие от свойств техники и поэтому требующие особого внимания. Технические средства, содержащими потенциальные угрозы безопасности информации так же могут быть внутренними:

1. некачественные технические средства обработки информации;

2. некачественные программные средства обработки информации;

3. вспомогательные средства (охраны, сигнализации, телефонии);

4. другие технические средства, применяемые в учреждении;

и внешними:

1. средства связи;

2. близко расположенные опасные производства;

3. сети инженерных коммуникации (энерго-, водоснабжения, канализации);

4. транспорт.

Последствиями применения таких технических средств, напрямую влияющими на безопасность информации могут быть:

1. Нарушение нормальной работы

а) нарушение работоспособности системы обработки информации;

б) нарушение работоспособности связи и телекоммуникаций;

в) старение носителей информации и средств ее обработки;

г) нарушение установленных правил доступа;

д) электромагнитное воздействие на технические средства.

2. Уничтожение (разрушение)

а) программного обеспечения, ОС, СУБД;

б) средств обработки информации (броски напряжений, протечки);

в) помещений

г) информации (размагничивание, радиация, протечки и пр.);

д) персонала.

3. Модификация (изменение)

а) программного обеспечения. ОС, СУБД;

б) информации при передаче по каналам связи и телекоммуникациям.

Третью группу составляют угрозы, которые совершенно не поддаются прогнозированию и поэтому меры их парирования должны применяться всегда. Стихийные источники, составляющие потенциальные угрозы информационной безопасности, как правило, являются внешними по отношению к рассматриваемому объекту и под ними понимаются, прежде всего, природные катаклизмы:

1. пожары;

2. землетрясения;

3. наводнения;

4. ураганы;

5. другие форс-мажорные обстоятельства;

6. различные непредвиденные обстоятельства;

7. необъяснимые явления.

Эти природные и необъяснимые явления так же влияют на информационную безопасность, опасны для всех элементов корпоративной сети и могут привести к следующим последствиям:

1. Уничтожение (разрушение)

а) технических средств обработки информации;

б) носителей информации;

в) программного обеспечения (ОС, СУБД, прикладного ПО);

г) информации (файлов, данных);

д) помещений;

е) персонала.

2. Исчезновение (пропажа)

а) информации в средствах обработки;

б) информации при передаче по телекоммуникационным каналам;

в) носителей информации;

г) персонала.

Даже первичный анализ приведенного перечня угроз безопасности информации, показывает, что для обеспечения комплексной безопасности необходимо принятие как организационных, так и технических решений парирования. Такой подход позволяет дифференцировано подойти к распределению материальных ресурсов, выделенных на обеспечение информационной безопасности.

Необходимо отметить, что оценить весовые коэффициенты каждой угрозы достаточно затруднительно из-за высокой латентности их проявлений и отсутствия вразумительной статистики по этому вопросу. Поэтому в современной литературе можно найти различные шкалы оценок. Вместе с тем, на основе анализа, проводимого различными специалистами в области компьютерных преступлений и собственными наблюдениями, по частоте проявления угрозы безопасности можно расставить так:

1. кража (копирование) программного обеспечения

2. подмена (несанкционированный ввод) информации

3. уничтожение (разрушение) данных на носителях информации

4. нарушение нормальной работы (прерывание) в результате вирусных атак

5. модификация (изменение) данных на носителях информации

6. перехват (несанкционированный съем) информации

7. кража (несанкционированное копирование) ресурсов

8. нарушение нормальной работы (перегрузка) каналов связи

9. непредсказуемые потери .

Несмотря на предложенную градацию (примем ее только к сведению) для простоты будем считать, что каждая угроза может себя рано или поздно проявить и, поэтому, все они равны, то есть при построении модели принято, что весовые коэффициенты каждой угрозы равны 1.

Описав состав угроз безопасности информации, мы еще не решили проблемы моделирования их воздействия. Все эти угрозы по-разному проявляются в каждой точке корпоративной сети. Поэтому попробуем оценить, исходя из обычной логики, в какой точке какая угроза представляет наибольшую опасность (рис. 7).

Наложение угроз безопасности информации на модель корпоративной сети позволяет в первом приближении оценить их опасность и методом исключения определить наиболее актуальные для конкретного объекта защиты. Кроме того, можно в первом приближении оценить объемы необходимых работ и выбрать магистральное направление по обеспечению защиты информации.

Следствием реализации выявленных угроз безопасности информации, в конечном счете, может стать ущемление прав собственника (пользователя) информации или нанесение ему материального ущерба, наступившее в результате:

1. уничтожения информации из-за нарушения программных, аппаратных или программно-аппаратных средств ее обработки или систем защиты, форс-мажорных обстоятельств, применения специальных технических (например, размагничивающих генераторов), программных (например, логических бомб) средств воздействия, осуществляемого конкурентами, персоналом учреждения или его филиалов, преступными элементами или поставщиками средств обработки информации в интересах третьих лиц;

2. модификации или искажения информации вследствие нарушения программных, аппаратных или программно-аппаратных средств ее обработки или систем защиты, форс-мажорных обстоятельств, применения специальных программных (например, лазеек) средств воздействия, осуществляемого конкурентами, персоналом учреждения, поставщиками средств обработки информации в интересах третьих лиц;

3. хищения информации путем подключения к линиям связи или техническим средствам, за счет снятия и расшифровки сигналов побочных электромагнитных излучений, фотографирования, кражи носителей информации, подкупа или шантажа персонала учреждения или его филиалов, прослушивания конфиденциальных переговоров, осуществляемого конкурентами, персоналом учреждения или преступными элементами, несанкционированного копирования информации, считывания данных других пользователей, мистификации (маскировки под запросы системы), маскировки под зарегистрированного пользователя, проводимых обслуживающим персоналом автоматизированной системы, хищение информации с помощью программных ловушек;

4. махинаций с информацией путем применения программных, программно-аппаратных или аппаратных средств, осуществляемых в интересах третьих лиц поставщиками средств обработки информации или проводимых персоналом учреждения, а также путем подделки электронной подписи или отказа от нее.

2. 2. Определение критериев уязвимости и устойчивости систем к деструктивным воздействиям

Анализ уязвимости - необходимый этап в создании эффективной системы охраны. По его результатам разрабатываются проектные варианты технических комплексов безопасности. Рассмотрим методику создания инженерных моделей и оценки показателей уязвимости и эффективности системы защиты. Все эти сведения помогут руководителям решать проблемы обеспечения безопасности объектов.

Системный подход - как инструмент оптимизации и снижения риска ошибочных решений - требует, чтобы созданию новой или модернизации уже имеющейся системы предшествовало обоснование проектных и организационных решений. Для систем охраны основу такого обоснования составляет анализ уязвимости объекта. Под уязвимостью объекта понимается степень его незащищенности к воздействию нарушителей. Она противоположна эффективности охраны (защиты) объекта, степени его защищенности от нанесения ущерба нарушителями.

Анализ уязвимости объекта проводится с целью определения возможных последствий воздействия нарушителей на элементы объекта, оценки показателей уязвимости объекта (эффективности охраны), выявления слабых мест и недостатков существующей системы охраны или рассматриваемых проектных вариантов системы, а в итоге - выбора наилучшего варианта системы охраны для конкретного объекта /3/.

Анализ уязвимости объекта включает:

1. разработку модели нарушителей;

3. оценку показателей уязвимости;

4. определение слабых мест и недостатков в системе охраны.

Модель нарушителей

Модель нарушителей определяет:

2. цели, которые могут преследовать нарушители каждой категории, возможный количественный состав, используемые инструменты, принадлежности, оснащение, оружие и проч.;

3. типовые сценарии возможных действий нарушителей, описывающие последовательность (алгоритм) действий групп и отдельных нарушителей, способы их действий на каждом этапе.

Следует учитывать как внешних нарушителей, проникающих на территорию, в зоны, здания и помещения объекта извне, так и внутренних, т.е. из числа штатного персонала объекта или из числа посетителей, имеющих возможность легальным путем получить пропуск либо допуск на объект. Естественно, необходимо учитывать в модели возможность сговора и совместных действий внешних и внутренних нарушителей.

В модель нарушителей следует включать максимально исчерпывающие сведения о действиях нарушителей. Целесообразно также оценивать степени возможности или субъективные вероятности использования нарушителями каждой выделенной категории сценариев и способов действий. Для получения указанных оценок применяются специальные модели и методики, использующие методы экспертных оценок.

Конечно, для определенных объектов вполне допустимо исключить из рассмотрения некоторые категории и маловероятные способы действий нарушителей. Но лучше все же в модели максимально полно описать и охарактеризовать всех потенциально возможных нарушителей, включая и гипотетических, четко указать, какие категории и способы действий исключаются из рассмотрения для данного объекта сегодня и на каких основаниях.

При этом остается возможность впоследствии уточнить прежние взгляды и усилить охрану с учетом более опасных нарушителей.

Модель нарушителей может иметь разную степень детализации.

Сценарии воздействия нарушителей определяют классифицированные типы совершаемых нарушителями акций с конкретизацией алгоритмов и этапов, а также способов действия на каждом этапе.

Математическая модель воздействия нарушителей представляет собой формализованное описание сценариев в виде логико-алгоритмической последовательности действий нарушителей, количественных значений, параметрически характеризующих результаты действий, и функциональных (аналитических, численных или алгоритмических) зависимостей, описывающих протекающие процессы взаимодействия нарушителей с элементами объекта и системы охраны. Именно этот вид модели используется для количественных оценок уязвимости объекта и эффективности охраны.

Для объекта необходимо определить все зоны и помещения, при проникновении в которые нарушители могут нанести объекту ущерб определенной категории. Эти зоны, здания и помещения являются целевыми зонами нарушителей. К ним относятся зоны доступа к особо ценным материалам, оборудованию, носителям информации, а также применения огневых или диверсионных средств и проч.

Указанные зоны следует разделить по категориям ущерба. Примерами категорий ущерба являются: неприемлемый ущерб, когда нарушители могут вызвать крупную аварию, похитить особо важные документы, информацию, оборудование; существенный ущерб, когда последствия хищения или диверсии парализуютработу объекта на определенное время; материальный ущерб (большой, средний, малый), когда последствиями будут материальные потери соответствующих масштабов. Категории ущерба упорядочиваются по своей опасности. В целом же категорию зданий и объекта определяет самая опасная категория ущерба особо важных зон в здании и на объекте.

Показателями уязвимости объекта и его особо важных зон являются степень уязвимости в порядковой шкале оценок (пример степеней: очень высокая, высокая, средняя, ниже средней, низкая) или вероятность успешного воздействия нарушителей Рв в вероятностной шкале. Обратным показателем по отношению к показателю уязвимости является показатель устойчивости системы - степень защищенности объекта (зоны) или вероятность обезвреживания нарушителей Ро до нанесения объекту ущерба. Эти показатели связаны соотношением Рв= 1-Pо , поэтому при анализе можно использовать любой из них.

Для оценки показателей уязвимости (устойчивости) используются методы математического моделирования, для чего разрабатываются специальные модели и методики. Модель оценки представляет собой формализованный алгоритм расчета указанных показателей. Методика определяет порядок подготовки и ввода исходных данных, получения и представления результатов оценок. Современные модели оценки реализуются в виде компьютерных программ-приложений.

На сегодняшний день известны модели и методики оценки показателей уязвимости (устойчивости), разработанные в США, других странах. Есть такие модели и в ряде ведомств России, но последние носят внутриведомственный характер и не нашли еще широкого применения и признания.

Практика применения подобных моделей показала, что они весьма удобны и полезны при обосновании проектных решений. Уже сам процесс создания и применения моделей оценки, анализа получаемых результатов дает исключительно богатую информацию для специалистов. Едва ли не главное в использовании моделей - формализация процедур оценок и анализа, снижения субъективности в оценках, ясное представление эффекта реализации конкретной системы охраны. Лучше всего иметь набор моделей оценки, использующих различные методы расчета и моделирования, уровни детализации и представления структуры объекта и исходных данных.

2. 3. Разработка методов и средств мониторинга для выявления фактов применения несанкционированных информационных воздействий

Доктрина информационной безопасности Российской Федерации к специфическим направлениям обеспечения информационной безопасности относит разработку эффективной системы мониторинга объектов повышенной опасности, нарушение функционирования которых может привести к возникновению чрезвычайных ситуаций, и прогнозирования чрезвычайных ситуаций. Рассмотрим одну из таких систем.

С ростом популярности Интернета, электронная почта остается важнейшим средством коммуникаций. На ее долю приходится более половины всего сетевого трафика. Электронная почта имеет все необходимые качества для того, чтобы быть самым популярным средством связи: низкая стоимость, простота использования, большое количество пользователей. Удобство обмена информацией с помощью электронной почты сделали это средство коммуникации самым распространенным видом связи для большинства организаций.

Однако, наряду с многочисленными преимуществами, существует ряд рисков, связанных с использованием электронной почты, которые могут привести к значительному снижению эффективности работы организации, потере значимой информации.

Система мониторинга и архивирования почтовых сообщений (СМАП) "Дозор-Джет" представляет собой специализированное программное средство, позволяющее реализовать корпоративную политику использования электронной почты в части обеспечения информационной безопасности.

"Дозор-Джет" позволяет решить ряд проблем, связанных с неконтролируемым использованием электронной почты, таких как:

1. Утечка конфиденциальной информации;

2. Передача сообщений неприемлемого содержания;

3. Передача потенциально опасных вложений, вирусов и вредоносных кодов;

4. Передача неприемлемых вложений - большого размера, нежелательного формата и т.д.;

6. Ошибочное направление писем;

7. Потери рабочего времени, ресурсов или блокирование почтового сервиса.

Система "Дозор-Джет" осуществляет мониторинг и контроль всех входящих, исходящих и внутренних почтовых сообщений. Мониторинг включает в себя анализ заголовков и структуры сообщений и проверку на наличие в тексте сообщения или прикрепленных файлах разрешенных или запрещенных к использованию в почтовых сообщениях слов или последовательностей слов. Результатом мониторинга может стать, например, задержание подозрительных писем. "Дозор-Джет" позволяет задавать корпоративные правила обработки входящей и исходящей почты, в зависимости от тех или иных предопределенных событий, например:

3. Ограничение на объем и количество присоединенных файлов, направляемых отдельным адресатам;

4. Автоматическое уведомление руководителя подразделения о письмах с определенными пометками или отвечающих поставленным условиям.

Использование гибкой системы фильтрации сообщений позволяет реализовать практически любую схему прохождения электронной почты. Например, возможна так называемая отложенная доставка почтового сообщения, когда решение о доставке конечному пользователю предпринимается только после дополнительного анализа Администратором безопасности и другими системами безопасности (проверка на наличие вирусов, контроль массовой рассылки сообщений рекламного характера, наличие неопознанных (закодированных) вложений и пр.).

Все попадающие в "Дозор-Джет" почтовые сообщения проходят процедуру разбора на составляющие компоненты. При этом происходит разбор как заголовков сообщения (отправитель, получатель, скрытая копия, тело сообщения и пр.), так и всей его структуры, вне зависимости от количества уровней вложенности. Это позволяет анализировать сообщения, содержащие прикрепленные файлы, а также сообщения, которые были несколько раз перенаправлены корреспондентами.

Анализ разобранных сообщений включает:

1. Определение характеристик сообщения - отправитель, получатель, дата, размер, структура;

2. Определение характеристик вложений - имя, размер, тип, количество;

3. Распознавание форматов вложений - сжатия/архивирования, документов, исполнимых файлов, графических, аудио- и видео файлов;

4. Анализ текста в заголовках сообщения, теме, теле письма и вложенных файлах.

При обнаружении соответствия почтовых сообщений заданным в правилах фильтрации критериям, система осуществляет одно или несколько из заранее предписанных действий:

1. Отправка сообщения получателю;

2. Отказ в передаче (блокировка сообщения);

3. Задержка сообщения для последующего анализа;

4. Помещение в карантинную зону;

5. Регистрация сообщения;

6. Архивирование сообщения;

7. Проставление пометок;

8. Отправка уведомления (оповещение администратора системы и др.).

При этом обязательно осуществляется протоколирование всех производимых действий.

Рассмотрим еще несколько программных средств мониторинга.

Это программный продукт, предназначенный для выявления несанкционированных действий и противодействия им. Продукт в постоянном режиме ведет наблюдение за всей сетью и выявляет подозрительные действия в условиях многоплатформенных сетей. Intruder Alert позволяет обеспечить безопасность предприятия, запуская специальные процедуры на тех системах, где установлены агенты. В случае обнаружения атаки Intruder Alert может запустить до 14 различных способов противодействия. В состав Intruder Alert входят следующие архитектурные компоненты: ITA Admin, ITA View, менеджер и агенты.

SunShield BSM (Basic security module)

Это базовый модуль сервисов безопасности, встроенный в серверные системы на ОС Solaris. Модуль, встроенный в ядро операционной системы, собирает информацию по десяткам тысяч событий, происходящих в системе. Для удобства обработки события структурированы по 20 различным классам. Собранная информация может анализироваться локально, может передаваться на выделенный сервер безопасности либо обрабатываться средствами автоматического реагирования на попытки НСД (Intruder Alert, CyberCop Server).

NFR - Network Flight Recorder

Network Flight Recorder (NFR) представляет собой программное средство автоматического выявления несанкционированных действий и реагирования на них.

Позволяет создавать собственные фильтры для распознавания атак, строить свои сценарии реакций на попытки НСД и писать программы для различной статистической обработки событий.

NFR анализирует состояние сетевого трафика и статистическую информацию, позволяя администратору сети оценить степень загруженности сети, оперативно просматривать данные об использовании системных ресурсов и возникновении неисправностей в работе сети, нештатной (подозрительной) активности и о попытках несанкционированного доступа в систему. NFR характеризуется обширной базой данных известных сетевых атак; настраиваемыми сценариями реакций на события; возможностью выбора способов уведомления администратора о событиях; мощными средствами создания отчетов.

NFR работает под управлением различных UNIX-ориентированных ОС. Поставляется с исходными текстами.

2. 4. Разработка методологии и методического аппарата оценки ущерба от воздействия угроз информационной безопасности

Виды возможного ущерба от нарушения безопасности информации определяются следующими факторами /5/:

1. основными функциями и задачами объектов информатики (ОИ);

2. организацией информационного обмена на ОИ;

3. видом и содержанием информации, подвергшейся воздействию угроз;

4. видом источника угроз безопасности информации (БИ) и видом нарушения БИ.

На основе анализа указанных выше факторов проведена классификация возможных видов ущерба от нарушения безопасности информации на типовых ОИ. По виду нарушения безопасности информации можно выделить следующие виды ущерба на типовых ОИ:

1. ущерб от нарушения конфиденциальности информации;

2. ущерб от нарушения ценности информации;

3. ущерб от нарушения доступности информации.

По характеру проявления ущерб можно разделить на прямой и косвенный. Прямой ущерб связан с воздействием угроз БИ непосредственно на информацию и ее носители и проявляется как необходимость затрат людских и материальных ресурсов на восстановление информации и/или ее носителей.

Косвенный ущерб связан с последствиями нарушения безопасности информации на типовых ОИ для субъектов информационных отношений (потребителей информации), в качестве которых могут выступать:

1. государство;

2. организации, предприятия (в т.ч. негосударственные);

3. граждане страны.

В этом случае ущерб проявляется как людские, моральные или материальные потери в различных сферах деятельности субъектов информационных отношений (в политической, экономической, военной, научно-технической, социальной сферах). По величине потерь (масштаба ущерба) ущерб может быть классифицирован как очень значительный, значительный, средний, незначительный и очень незначительный.

Для более детального определения вида и величины ущерба необходимо разработать (или использовать существующие) модели ситуаций, приводящие к возникновению ущерба в результате нарушения безопасности информации в различных подсистемах и звеньях типовых ОИ.

Для определения показателей ущерба от нарушения безопасности информации необходимо проанализировать механизм возникновения ущерба от различных угроз БИ на типовых ОИ. Ущерб от нарушения БИ на типовом ОИ является следствием следующих событий:

1. воздействия угроз БИ на технические средства обработки информации;

2. воздействия угроз БИ посредством физических полей, создаваемых основными и вспомогательными техническими средствами обработки информации и людьми - носителями информации; воздействия угроз БИ на людей - носителей информации или имеющих доступ к информации в процессе ее обработки.

Для установления причинно-следственных связей описывающих процесс возникновения ущерба субъектам информационных отношений (ИО) в результате нарушения безопасности информации рассмотрим более подробно последствия воздействия угроз БИ на элементы объекта информатики.

Воздействие угроз на аппаратные средства ОИ приводит к ухудшению качества их функционирования, которое может проявляться как ухудшение их тактико-технических характеристик (временных, точностных, энергетических, частотных, и др. в зависимости от типа средства).

Учитывая, что аппаратные средства являются материальной основой процесса обработки информации на ОИ, ухудшение их ТТХ автоматически ведет к снижению эффективности процесса обработки информации, и далее, через снижение эффективности решаемых объектом информатики частных функциональных задач, к снижению эффективности функционирования объекта информатики в целом. В свою очередь, это приводит к потерям, издержкам, которые несут субъекты ИО, вид и масштаб которых определяется следующими факторами:

2. областью применения (использования) результатов обработки информации (выходной информации);

3. степенью и видом нарушения БИ;

4. видом источника угроз БИ и целью его деятельности.

Аналогичные последствия возникают при воздействии угроз БИ на программные средства, используемые в процессе обработки информации на ОИ, а также при воздействии угроз БИ на физические поля - носители информации и на людей - носителей информации и/или участвующих в процессе обработки информации (персонал ОИ, пользователи ОИ, источники информации).

Такой подход позволяет сформировать иерархию видов ущерба от угроз БИ и соответствующих им показателей ущерба. В качестве интегрального показателя для оценки ущерба выбран показатель "стоимость потерь в результате нарушения БИ", который в свою очередь распадается на несколько показателей более низкого уровня, зависящих от вида нарушения БИ (нарушение целостности, доступности и/или конфиденциальности информации), а также от вида потерь, среди которых можно выделить:

1. затраты на восстановление аппаратных, программных средств и качества информации;

2. потери в результате снижения эффективности функционирования объекта информатики.

Более конкретное содержание показателей ущерба на этом уровне зависит от конкретных условий, т.е. от того, какие показатели выбраны для оценки эффективности функционирования ОИ. Например, для автоматизированных систем управления, в зависимости от их назначения, в качестве показателя эффективности может быть использован один из следующих:

1. среднее время цикла управления;

2. среднее время обработки информации;

3. среднее время выполнения совокупности расчетов;

4. среднее время доведения информации до потребителя и др.

Соответственно, в качестве показателей ущерба в этом случае могут быть использованы:

1. относительное или абсолютное увеличение среднего времени обработки информации или соответствующая этому событию стоимость потерь для субъектов ИО и т.д.

В свою очередь, каждый из этих показателей есть функция от показателей более низкого иерархического уровня:

1. от показателей эффективности решаемых объектом частных функциональных задач;

2. от показателей эффективности процесса обработки информации;

3. от показателей качества исходной и обрабатываемой на объекте информации;

4. от показателей качества функционирования аппаратных и программных средств.

Каждый из перечисленных показателей также может быть представлен системой показателей еще более низкого уровня. Например, для аппаратных средств в качестве таких показателей могут служить тактико-технические характеристики, вид и допустимые пределы изменения которых указываются в формуляре на эти средства.

В настоящее время разработаны ряд методических подходов к расчету показателей ущерба от нарушения БИ. Общие выводы, которые могут быть сделаны по результатам анализа этих подходов, состоят в следующем.

В настоящее время не разработаны методики, в полной мере учитывающие влияние угроз БИ на качество функционирования аппаратных и программных средств обработки информации и на качество самой обрабатываемой на ОИ информации.

Кроме того, не существует методик, позволяющих оценивать конечный результат воздействия угроз БИ, т.е. получить оценку ущерба субъектам ИО в результате нарушения БИ. Это связано с недостаточной изученностью самого механизма возникновения ущерба, отсутствием моделей ОИ, процессов обработки информации в них, позволяющих оценить влияние угроз не только на эффективность процесса обработки информации, но и далее на эффективность решения объектом частных функциональных задач, а также на качество и эффективность функционирования объекта в целом.

Один из предлагаемых вариантов построения методики оценки ущерба от нарушения БИ представлен ниже. На первом этапе оценивается влияние угроз БИ на ТТХ аппаратных средств обработки информации. Результатом этого этапа является оценка относительного или абсолютного ухудшения временных, энергетических, частотных, надежностных и др. показателей эффективности функционирования аппаратных средств под воздействием угроз БИ с учетом вероятности осуществления этих угроз.

Исходными данными для этого этапа являются:

перечень угроз БИ с указанием вероятностей их осуществления;

перечень ТТХ средств и предельные значения их изменения.

Кроме того, необходимо иметь аналитические соотношения, позволяющие оценивать влияние угроз на ТТХ средств или методику натурных испытаний для получения экспериментальных данных, позволяющих получить эти зависимости.

На этом же этапе оценивается влияние угроз БИ на качество программных средств и качество исходной информации соответственно. Исходные данные, используемые для оценки, включают перечень возможных угроз и показатели качества программных средств и информации. Учет влияния угроз может осуществляться помимо перечисленных выше методов также экспертным путем, что особенно актуально при оценке влияния угроз на качество информации, т.к. получить аналитические зависимости на основе математического и натурного моделирования в этом случае достаточно сложно.

На втором этапе производится оценка относительного снижения эффективности процесса обработки информации, вызванного ухудшением ТТХ аппаратных средств, качества программных средств, исходной и обрабатываемой информации. Исходными данными для этого этапа являются выходные данные этапа 1 и допустимые значения показателя, выбранного для оценки эффективности процесса обработки информации. Для проведения оценки на этом этапе необходимо иметь модель процесса обработки и аналитические соотношения, связывающие показатель эффективности процесса обработки с показателями качества аппаратных, программных средств, исходной и обрабатываемой информации.

Третий этап заключается в оценке относительного снижения эффективности решаемых на ОИ частных функциональных задач, вследствие ухудшения эффективности обработки информации. Для проведения оценки необходимо иметь перечень задач решаемых на ОИ, показатели их эффективности и аналитические соотношения, позволяющие учесть влияние эффективности процесса обработки на эффективность решаемых задач.

На четвертом этапе проводится оценка относительного снижения эффективности функционирования ОИ в целом в зависимости от снижения эффективности решения частных задач на ОИ. Для получения аналитических соотношений, устанавливающих зависимость эффективности функционирования ОИ от эффективности решения частных функциональных задач, может быть использован метод анализа иерархий, позволяющий на основе по парных сравнений с использованием специальной шкалы относительной важности (шкалы Саати) оценить вклад каждой из частных задач в общую эффективность функционирования ОИ. Для получения более наглядных оценок на каждом из этапов производится расчет потерь, связанных с воздействием угроз на эффективность функционирования элементов ОИ, процесса обработки, решаемых задач.

Для расчета потерь из-за снижения эффективности функционирования ОИ в целом необходимо учитывать внешнее окружение ОИ ("надсистему", в которую входит ОИ, как элемент), т.е. его назначение, область использования. При этом должны использоваться, как правило, известные зависимости "потерь" от снижения эффективности и качества задач, решаемых ОИ в интересах задач "надсистемы".

3. ОСНОВНЫЕ РЕЗУЛЬТАТЫ РАБОТЫ

В завершении можно сказать, что многое ещё не изучено и не сформулировано по этой теме. Но на основе изложенного реферата можно сказать, что все задачи сопоставлены с определённым материалом реферата и тема достаточно полно раскрыта.Хочется только добавить, что тема информационной безопасности ещё достаточно молода и поэтому реферат может показаться несколько нестандартным в связи с различной трактовкой некоторых вопросов информационной безопасности.

Литература.

2. Абалмазов Э.И. Методы и инженерно-технические средства противодействия информационным угрозам.- М.: Компания "Гротек", 1997.

3. Герасименко В.А. Защита информации в автоматизированных системах обработки данных: В 2-х кн. - М.: Энергоатомиздат, 1994. - 176 с.

4. Гундарь К.Ю. Защита информации в компьютерных системах - К.:»Корнейчук», 2000. К. Ю. Гундарь, А. Ю. Гундарь, Д. А. Янышевский.

5. Девянин П.Н. Теоретические основы компьютерной безопасности: Учебное пособие для вузов - М.: Радио и связь, 2000. П. Н. Девянин, О. О. Михальский, Д. И. Правиков, А. Ю. Щербаков.

6. Мещеряков В.А. Методическое обеспечение обоснования требований к системам защиты информации от программно- математического воздействия в автоматизированных информационных системах критического применения // Безопасность информационных технологий Выпуск 2, 1996, МИФИ. В. А. Мещеряков, С. А. Вялых, В. Г. Герасименко.

7. Мещеряков В.А К вопросу идентификации компьютерных преступлений. Прикладные вопросы цифровой обработки и защиты информации. Межвузовский сборник научных трудов ВВШМ и ВГТУ. Воронеж 1997.В. А. Мещеряков, М. Г. Завгородний, С. В. Скрыль, В. И. Сумин.

Компьютеры, мобильные телефоны, сервера и люди – это постоянные активы, которыми обладает почти любая компания. Именно активы играют большую роль в бизнесе и имеют определенную ценность для компании. Активы хранят и обрабатывают информацию, способствуют организации достигать максимальной эффективности за счёт увеличения инвестиций, расширения своих площадей, сокращению убытков и накладных расходов.

Активы являются наиболее ценным в компании, активы надо беречь как зеницу ока. Они как маленький ребёнок требует повышенного внимания: не увеличишь мощность сервера в связи с приростом очередной БД, упадет время обработки данных, а это время, а время, как известно стоит денег. Не сделаешь активам инъекцию или не дашь им иммунитета, как тут же ваши активы атакуют различного рода вирусы, шпионские программы и т.д. и т.п. Атаковать и наносить вред вашим активам может человек или мать природа, каждый по отдельности или все вместе. Ваши активы подвергаются многочисленным видам угроз.

Для того что бы предвидеть откуда к вашим активам подберется неприятность, необходимо знать врага в лицо, уметь ему противостоять. Одно из умений – это правильно проводить классификацию таких угроз, знать их сильные и слабые стороны, методы воздействия и каналы по которым они к вам приходят. Все эти параметры являются неотъемлемой частью одной большой библиотеки – модели угроз.

А что же является моделью угроз, что в ней описывать и как её составлять, мы попробуем дальше разобраться.

«Модель угроз содержит единые исходные данные по угрозам безопасности…» говорит нам «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных» от 15.02.2008 года. С таким определением соглашается и ФСБ России декларируя: «Модель угроз – перечень возможных угроз». Угроза это синоним к слову опасность, так говорит нам Словарь русских синонимов. А ГОСТ Р51901.1-2002 утверждает что:

Опасности могут быть отнесены к следующим четырем основным категориям:

а) природные опасности (наводнения, землетрясения, ураганы, молния и т. д.);

б) технические опасности, источниками которых являются промышленное оборудование, сооружения, транспортные системы, потребительская продукция, пестициды, гербициды, фармацевтические препараты и т. п.;

в) социальные опасности, источниками которых являются вооруженное нападение, война, диверсия, инфекционное заболевание и т. д.;

г) опасности, связанные с укладом жизни (злоупотребление наркотиками, алкоголь, курение и т. д.).

Для защиты от угроз используются определенные действия, которые снижают риск возникновения такой опасности или совсем ее нейтрализуют. ГОСТ Р 13335 определяет, что для полного отображения опасности надо использовать:

- Меры для защиты активов;

- Приемлемые для организации остаточные риски.

Отсюда мы можем сделать вывод, что для составления модели угроз нам придется использовать следующие параметры:

- Библиотеку угроз;

- Источники угроз;

- Категории, к которым эти угрозы относятся;

- Меры принимаемые для защиты от угроз;

- Актуальность угроз;

- Риски связанные с возникновением описанных угроз, и риски их возникновения на предприятии;

- Потери которые несет организация при возникновении угроз.

Библиотека угроз.

Любая угроза, возникающая в информационной системе предприятия, несёт в себе негативные последствия. Негативные последствия, как правило, рассматриваются как некий ущерб нанесенный существующему активу.

Ущерб может быть причинён каким-либо субъектом, либо явиться в результате действий не связанных с субъектом. Определяют два вида ущерба: материальный и моральный. Например: Хищение информации с сервера компании с целью ее незаконного тиражирования другим лицам наносит как моральный, так и материальный ущерб. Для более качественного составления библиотеки угроз я предлагаю существующие угрозы разделить на отдельные классы. Классы можно разделить на угрозы, использующие определённые уязвимости, на случайные и преднамеренные, на угрозы воздействующие на операционные системы или прикладные программы и т.д. и т.п.

Подчеркнуть угрозы можно из различных российский и зарубежных стандартов, из компьютерной литературы по информационной безопасности, из документов ФСТЭК и ФСБ России, ну и конечно же из поисковых систем.

Категории угроз.

Мы говорили, что ГОСТ Р51901.1-2002, делит угрозы на несколько классов, давайте на них подробней остановимся.

Стихийное угрозы - это угрозы, возникающие в результате природных катаклизмов:

· Пожаров;

· Наводнений;

· Землетрясений;

· Цунами и т.д.

В модели угроз, природные катаклизмы занимают небольшое пространство, однако о них тоже не стоит забывать. И в обязательном порядке включать в модель угроз. Во внимание необходимо принимать абсолютно все разновидности угроз. В сфере защиты информации большое внимание уделяется угрозам, связанных с деятельностью человека, преднамеренным или случайным.

Человек, это физическое лицо, которое стремиться нанести ущерб вашей организации или попросту злоумышленник. Действия и описание злоумышленника описывает модель нарушителя. Злоумышленник может быть внешним, действующий за пределами контролируемой зоны и внутренний, действующий в пределах контролируемой зоны.

К внешним нарушителям могут быть:

1. Конкуренты;

2. Члены ОПГ;

3. Недобросовестные партнеры

4. Разведывательные службы иностранных государств и т.д.

Ко внутренним нарушителям, как правило, относятся работники организации, использующие легально предоставленные права и полномочия. Ими могут быть:

1. Сотрудники, получившие легальный доступ в информационную систему, а также легальный доступ в КЗ;

2. Сотрудники, имеющие легальный доступ в КЗ, но не имеющие доступ в информационную систему (уборщица, водитель…);

3. Сотрудники, имеющие легальный доступ в информационную систему, но не имеющие доступ в КЗ (удаленные сотрудники).

Риски.

Все риски должны быть учтены и зафиксированы, но для их обработки, организация сама для себя определяет критерии такого выбора. Риски могут быть приняты или не приняты. Для неприятия риска могут быть использованы два параметра:

Низкая стоимость риска или когда внедрение системы защиты экономически не выгодно.

Определение риска может быть как качественным, так и количественным.

Качественное определение риска – это определение, где риск оценивается экспертом или группой экспертов. Качественное определение риска всегда является субъективным, так как чаще всего основывается на мнении и знании эксперта определенной области. «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных», утвержденная заместителем директора ФСТЭК России говорит нам, что оценка проводится качественным путем. В этом же документе не указано, что является экспертной оценкой и кто может ее осуществлять. Но следуя простой человеческой логики, мы приходим к мнению, что эксперт этот тот человек, который прошел необходимые курсы повышения квалификации согласованные со ФСТЭК и\или ФСБ России. Только такой человек может делать оценку рисков и составлять модель угроз. Для оценки рисков существуют отдельные методики и программы, которые можно найти в глобальной сети. Их немного, но они есть. На мой взгляд, выражение риска должно носить определенный финансовый показатель, по которому будет хорошо виден ущерб, нанесённый компании, в результате атаки на активы или в результате не применения мер защиты. Такой показатель можно взять из процентов годового оборота или годовой прибыли, самое главное что бы этот показатель был достаточно четким и имел под собой как математическое, так и логическое обоснование.

Меры защиты:

Постоянный мониторинг событий связанных с нарушением информационной безопасности;

Организационные меры играют большую роль в обеспечении безопасности активов. Организационные меры – это тот единственный рычаг управления, который остается, когда другие методы и средства отсутствуют или не могут обеспечить необходимый уровень защиты.

Технические средства защиты информации, как правило, являются дополнением к организационным мерам и призваны устранить недостатки организационных мер. Для защиты компьютерных систем чаще всего используются технические средства способствующие предотвращению несанкционированного доступа к таким системам. К основным методам защиты информации от НСД как правило относят: Криптографическая защита;

· Резервирование и восстановление;

· Обнаружение и предотвращение атак и т.д.

Информация может быть считана и с предметов находящихся в непосредственной близости от источника информации – это канал утечки информации. Основным признаком такого канала является физическая природа носителя. По этому признаку выделяют акустические, оптические, радиоэлектронные и материально-вещественные носители информации. Такие носители информации также необходимо защищать техническими устройствами.

Не следует также забывать и о правовых нормах защиты информации, но надо помнить, что при использовании законодательных мер, с сотрудниками компании необходимо постоянно проводить разъяснительную работу. Правовые меры эффективны только при постоянном общении с сотрудниками компании. В модели угроз необходимо указывать меры по предотвращению угрозы. На сколько детально вы это будете делать, зависит только от вас. Вы можете просто написать один из вариантов: технические меры или организационные, а можете детально описать выбранный вами метод включая полное описание мер защиты информации.

ПРИЛОЖЕНИЕ № 10

к Положению о мерах по организации защиты

ИСПДн Лёня»

КОММЕРЧЕСКАЯ ТАЙНА

Москва, Ленинский проспект, корпус 6

УТВЕРЖДАЮ

Генеральный директор Лёня»

____________________

«___» _____ 20___ года

ЧАСТНАЯ МОДЕЛЬ УГРОЗ

безопасности персональных данных при их обработке в информационной системе персональных данных «Работники и Клиенты»

Лёня»

город Москва 20__ год

Раздел I. ОПРЕДЕЛЕНИЯ

ОБЩЕСТВО, ТУРАГЕНТСТВО, компания, организация, предприятие

Общество с ограниченной ответственностью Лёня» (Лёня») – оператор персональных данных - юридическое лицо, совместно с другими лицами организующее и осуществляющее обработку персональных данных, а также определяющее цели обработки персональных данных, состав персональных данных, подлежащих обработке, операции, совершаемые с персональными данными.

ПДн - персональные данные, - любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных).

Допуск

Допуск - право (возможность) субъекта доступа на получение информации и её использование. Права допуска (допуск) предоставляются Обществом по определенным правилам с соблюдением определенных процедур. Предоставленные права допуска представляют собой текстовые документы, выполненные по установленным в организации формам и правилам.

ИСПДн

ИСПДн - информационная система персональных данных, представляющая собой совокупность персональных данных, содержащихся в базе данных , а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации или без использования таких средств.

Комплекс ИСПДн

Комплекс ИСПДн - комплекс информационных систем персональных данных - совокупность ИСПДн Общества.

Матрица доступа

Матрица доступа - таблица (совокупность таблиц), отображающая правила разграничения доступа.

НСД - несанкционированный доступ (несанкционированные действия), доступ к информации или действия с информацией, нарушающие правила разграничения доступа с использованием штатных средств, предоставляемых информационными системами персональных данных.

Обработка ПДн

Обработка ПДн - обработка персональных данных, действия (операции) с персональными данными, включая сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение, передачу, копирование, обезличивание, блокирование, уничтожение.

Обработка ПДн с использованием средств автоматизации - это обработка ПДн в пределах ИСПДн с использованием информационных технологий и технических средств ИСПДн.

Обработка ПДн без использования средств автоматизации - это обработка ПДн, содержащихся в ИСПДн, либо извлеченных из неё, если такие действия с ПДн, как использование, уточнение, распространение, уничтожение ПДн в отношении каждого из субъектов ПДн, осуществляются при непосредственном участии работником. При этом обработка ПДн не может быть признана осуществляемой с использованием средств автоматизации только на том основании, что ПДн содержатся в ИСПДн, либо были извлечены из неё

ТС ИСПДн

ТС ИСПДн - технические средства, позволяющие осуществлять обработку персональных данных в ИСПДн.

ТС ИСПДн - это средства вычислительной техники, информационно-вычислительные комплексы и сети, средства и системы передачи, приема и обработки ПДн (средства и системы звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео и буквенно-цифровой информации), программные средства (операционные системы, системы управления базами данных и т. п.), средства защиты информации).

СЗПДн

СЗПДн - система защиты персональных данных, это комплекс технических и(или) программных средств, необходимых и достаточных для обеспечения безопасности защищаемых ПДн, хранящихся и обрабатываемых в Обществе автоматизированным способом.

Персональные данные, выведенные из ИСПДн на бумажные и/или физические носители информации средствами СЗПДн не защищаются.

ПРД - правила разграничения доступа, совокупность правил, регламентирующих права доступа субъектов доступа к объектам доступа.

В ИСПДн, использующих средства автоматизации, ПРД реализуются техническими средствами информационной системы персональных данных. ТС ИСПДн обеспечивают автоматическую и(или) автоматизированную реализацию правил доступа субъектов доступа к объектам доступа, а также автоматический контроль за соблюдением этих правил с автоматической регистрацией в электронной форме событий, происходящих при этом событий.

ПРД устанавливаются при проектировании СЗПДн и представляют собой таблицу(ы), именуемую как «Матрица доступа».

Объект внедрения

Под объектом внедрения понимается совокупность:

– ТС ИСПДн;

– помещений, в ТС ИСПДн расположены;

– технологическое оборудование этих помещений (системы электропитания, кондиционирования, пожаротушения и пр.);

– сетевая инфраструктура, обеспечивающая функционирование технических средств.

Объект доступа

Объект доступа - единица информационного ресурса автоматизированной системы , доступ к которой регламентируется правилами разграничения доступа. Для СЗПДн такими объектами являются защищаемые ПДн, технические и программные средства ИСПДн и СЗПДн.

Субъект доступа

Субъект доступа - это лицо или процесс, действия которого регламентируются правилами разграничения доступа.

Частная модель угроз

Частная модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных» (далее также – Модель угроз) содержит систематизированный перечень угроз безопасности персональных данных при их обработке в информационных системах персональных данных.

Раздел II. ТЕРМИНЫ И СОКРАЩЕНИЯ

|

Антивирусная защита | |

|

Автоматизированное рабочее место | |

|

Автоматизированная система | |

|

База данных | |

|

Вредоносная программа | |

|

Вспомогательные системы и средства | |

|

Демилитаризованная зона | |

|

Информационная безопасность | |

|

Информационная система | |

|

Информационная система персональных данных | |

|

Контролируемая зона | |

|

Корпоративная информационная система | |

|

Локальная вычислительная сеть | |

|

Межсетевой экран | |

|

Операционная система | |

|

Персональные данные | |

|

Программно-математическое воздействие | |

|

Программное обеспечение | |

|

Побочные электромагнитные излучения и наводки | |

|

Средства вычислительной техники | |

|

Система контроля и управления доступом | |

|

Сеть передачи данных | |

|

Система управления базами данных | |

|

Федеральный закон | |

|

Федеральная служба безопасности |

ФСБ России |

|

Федеральная служба по техническому и экспортному контролю |

ФСТЭК России |

|

Центр обработки данных | |

|

Электронно-цифровая подпись | |

|

Service Level Agreement (Соглашение об уровне предоставления услуг |

Раздел III. ОБЩИЕ ПОЛОЖЕНИЯ

1. Настоящий документ подготовлен в рамках реализации мероприятий, утвержденных Положением о мерах по организации защиты информационных систем персональных данных Общества с ограниченной ответственностью «Дядя Лёня», утвержденного приказом Генерального директора № __ «___» _____ 20__ года.

2. Частная модель угроз безопасности (далее по тексту – Модель угроз) персональных данных при их обработке в информационных системах персональных данных утверждается Генеральным директором и является внутренним локальным нормативным актом Общества.

3. Модель угроз определяет перечень угроз для ИСПДн Общества и их актуальность. Модель угроз разрабатывается на основании Отчета о результатах проведения внутренней проверки, утвержденного Генеральным директором № __ «___» _____ 20__ года.

4. Данная Модель угроз учитывается при классификации ИСПДн и используется при разработке Плана мероприятий по обеспечению защиты персональных данных в Лёня».

5. Модель угроз может быть пересмотрена:

По решению Комиссии по персональным данным Общества на основе периодически проводимых анализа и оценки угроз безопасности персональных данных с учетом особенностей и (или) изменений данной информационной системы;

В случае изменения в составе и территориальном расположении ТС ИСПДн;

По результатам мероприятий по контролю за выполнением требований к обеспечению безопасности персональных данных при их обработке в информационной системе.

6. Настоящая Модель угроз разработана в соответствии с требованием п.12. «Положения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных», утвержденного Постановлением Правительства Российской Федерации от 01.01.01 года № 000.

7. Определение актуальных угроз безопасности персональных данных при их обработке в информационных системах ПДн, является одним из необходимых мероприятий по обеспечению безопасности ПДн в информационных системах и проектирования системы защиты ПДн.

8. На основе Модели угроз безопасности персональных данных, обрабатываемых в ИСПДн, и в зависимости от класса ИСПДн осуществляется выбор и реализация методов и способов защиты информации в информационной системе, которые должны обеспечивать нейтрализацию предполагаемых угроз безопасности персональных данных, в составе создаваемой системы защиты персональных данных.

9. Частная модель угроз безопасности персональных данных, обрабатываемых в ИСПДн «Работники Клиенты» разработана с учетом требований следующих законодательных актов и нормативно-методических документов:

Федеральный закон от 01.01.2001 года «О персональных данных».

Положение об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных, утвержденное Постановлением Правительства Российской Федерации от 01.01.01 года № 000.

Порядок проведения классификации информационных систем персональных данных, утвержденный совместным приказом ФСТЭК России, ФСБ России, Мининформсвязи России от 01.01.2001 года № 55/86/20 (далее – «Порядок проведения классификации ИСПДн»).

Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных, утвержденная приказом ФСТЭК России 15.02.2008 года.

Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных, утверждена приказом ФСТЭК России 14.02.2008 года.

Положение о методах и способах защиты информации в информационных системах персональных данных, утвержденное приказом ФСТЭК России №58 от 5 февраля 2010 года.

Раздел IV. МОДЕЛЬ УГРОЗ БЕЗОПАСНОСТИ ПДн, ОБРАБАТЫВАЕМЫХ

В ИСПДн «РАБОТНИКИ и КЛИЕНТЫ»

Статья 1. ИСХОДНЫЕ ДАННЫЕ ОБ ИСПДн «РАБОТНИКИ и КЛИЕНТЫ»

ИСПДн предназначена для решения задач управления персоналом, реализации уставных целей Общества, исполнения Обществом налоговых, фискальных, кредитных и иных финансовых обязательств, как перед государством, так и перед Работниками, Клиентами и контрагентами Общества.

ИСПДн представляет собой комплексную автоматизированную систему ведения на основе программного обеспечения «1С: Предприятие» бухгалтерской и хозяйственной деятельности Общества, а также кадрового учета и расчета заработной платы Работникам Общества.

Основными целями функционирования ИСПДн и обработки ПДн в частности являются:

ведение кадрового учета Работников;

маловероятная

маловероятная

маловероятная

маловероятная

маловероятная

2.3.6. Стихийное бедствие

маловероятная

2.4.1. Доступ к информации, копирование, модификация, уничтожение, лицами, не допущенными к ее обработке

маловероятная

маловероятная

маловероятная

маловероятная

маловероятная

маловероятная

* - Числовой коэффициент (Y2) для оценки вероятности возникновения угрозы определяется по 4 вербальным градациям этого показателя:

маловероятно - отсутствуют объективные предпосылки для осуществления угрозы (Y2 = 0);

низкая вероятность - объективные предпосылки для реализации угрозы существуют, но принятые меры существенно затрудняют ее реализацию (Y2 = 2);

средняя вероятность - объективные предпосылки для реализации угрозы существуют, но принятые меры обеспечения безопасности ПДн недостаточны (Y2 = 5);

высокая вероятность - объективные предпосылки для реализации угрозы существуют и меры по обеспечению безопасности ПДн не приняты (Y2 = 10).

** - Оценка опасности угрозы определяется на основе опроса специалистов по вербальным показателям опасности с тремя значениями:

низкая опасность – если реализация угрозы может привести к незначительным негативным последствиям для субъектов персональных данных;

средняя опасность – если реализация угрозы может привести к негативным последствиям для субъектов персональных данных;

высокая опасность – если реализация угрозы может привести к значительным негативным последствиям для субъектов персональных данных.

Статья 6. ОЦЕНКА ВОЗМОЖНОСТИ РЕАЛИЗАЦИИ И ОПАСНОСТИ УГРОЗ

6.1. По итогам оценки уровня защищенности (Y1) и вероятности реализации угрозы (Y2), рассчитывается коэффициент реализуемости угрозы (Y) и определяется возможность реализации угрозы. Коэффициент реализуемости угрозы Y будет определяться соотношением Y = (Y1 + Y2)/20.*

6.2. В таблице №3 приведено описание угрозы, дан расчетный коэффициент реализуемости угрозы (Y) и определяется возможность реализации угрозы.

Таблица №3

|

Тип угроз безопасности ПДн |

Коэффициент реализуемости угрозы (Y) |

Возможность реализации |

|

2.1.1. Кража ПЭВМ | ||

|

2.2.3. Установка ПО, не связанного с исполнением служебных обязанностей | ||

|

2.3. Угрозы не преднамеренных действий пользователей и нарушений безопасности функционирования ИСПДн и систем защиты ПДн в ее составе из-за сбоев в программном обеспечении, а также от сбоев аппаратуры, из-за ненадежности элементов, сбоев электропитания и стихийного (ударов молний, пожаров, наводнений и т. п.) характера |

||

|

2.3.1. Утрата ключей и атрибутов доступа | ||

|

2.3.2. Непреднамеренная модификация (уничтожение) информации сотрудниками | ||

|

2.3.3. Непреднамеренное отключение средств защиты | ||

|

2.3.4. Выход из строя аппаратно-программных средств | ||

|

2.3.5. Сбой системы электроснабжения | ||

|

2.3.6. Стихийное бедствие | ||

|

2.4. Угрозы преднамеренных действий внутренних нарушителей |

||

|

2.4.2. Разглашение информации, копирование, модификация, уничтожение сотрудниками, допущенными к ее обработке | ||

|

2.5.Угрозы несанкционированного доступа по каналам связи |

||

|

2.5.1.Угроза «Анализ сетевого трафика» с перехватом передаваемой из ИСПДн и принимаемой из внешних сетей информации: | ||

|

2.5.1.1. Перехват за переделами с контролируемой зоны | ||

|

2.5.1.2. Перехват в пределах контролируемой зоны внешними нарушителями | ||

|

2.5.1.3.Перехват в пределах контролируемой зоны внутренними нарушителями. | ||

|

2.5.2.Угрозы сканирования, направленные на выявление типа или типов используемых операционных систем, сетевых адресов рабочих станций ИСПДн, топологии сети, открытых портов и служб, открытых соединений и др. | ||

|

2.5.3.Угрозы выявления паролей по сети | ||

|

2.5.4.Угрозы навязывание ложного маршрута сети | ||

|

2.5.5.Угрозы подмены доверенного объекта в сети | ||

|

2.5.6.Угрозы внедрения ложного объекта как в ИСПДн, так и во внешних сетях | ||

|

2.5.7.Угрозы типа «Отказ в обслуживании» | ||

|

2.5.8.Угрозы удаленного запуска приложений | ||

|

2.5.9.Угрозы внедрения по сети вредоносных программ |

* - Рассчитанный по формуле Y=(Y1+Y2)/20 коэффициент реализуемости угрозы определяется по следующим диапазонам: 0>Y>0,3 – низкая; 0,3>Y>0,6 – средняя; 0,6>Y>0,8 – высокая; Y>0,8 – очень высокая

Статья 7. ОПРЕДЕЛЕНИЕ АКТУАЛЬНОСТИ УГРОЗ В ИСПДН

7.1. Классификация угроз на актуальные и неактуальные производится по правилам, разработанным в Методике определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных, которая утверждена ФСТЭК России 14.02.2008 года. Определение угроз осуществляется на основе ниже приведенной таблицы:

7.2. Обобщенный список актуальных угроз в ИСПДн представлен в таблице №4.

Таблица №4

|

Тип угроз безопасности ПДн |

Опасность угрозы |

|

1. Угрозы от утечки по техническим каналам |

|

|

1.1. Угрозы утечки акустической информации |

неактуальная |

|

1.2. Угрозы утечки видовой информации |

неактуальная |

|

1.3. Угрозы утечки информации по каналам ПЭМИН |

неактуальная |

|

2. Угрозы несанкционированного доступа к информации |

|

|

2.1. Угрозы уничтожения, хищения аппаратных средств ИСПДн носителей информации путем физического доступа к элементам ИСПДн |

|

|

2.1.1. Кража ПЭВМ |

неактуальная |

|

2.1.2. Кража носителей информации |

неактуальная |

|

2.1.3. Кража ключей и атрибутов доступа |

неактуальная |

|

2.1.4. Кражи, модификации, уничтожения информации |

неактуальная |

|

2.1.5. Вывод из строя узлов ПЭВМ, каналов связи |

неактуальная |

|

2.1.6. Несанкционированный доступ к информации при техническом обслуживании (ремонте, уничтожении) узлов ПЭВМ |

неактуальная |

|

2.1.7. Несанкционированное отключение средств защиты |

неактуальная |

|

2.2. Угрозы хищения, несанкционированной модификации или блокирования информации за счет несанкционированного доступа (НСД) с применением программно-аппаратных и программных средств (в том числе программно-математических воздействий) |

|

|

2.2.1. Действия вредоносных программ (вирусов) |

актуальная |

|

неактуальная |

|

|

2.2.3. Установка ПО, не связанного с исполнением служебных обязанностей |

неактуальная |

|

2.3. Угрозы не преднамеренных действий пользователей и нарушений безопасности функционирования ИСПДн и систем защиты ПДн в ее составе из-за сбоев в программном обеспечении, а также от сбоев аппаратуры, из-за ненадежности элементов, сбоев электропитания и стихийного (ударов молний, пожаров, наводнений и т. п.) характера |

|

|

2.3.1. Утрата ключей и атрибутов доступа |

актуальная |

|

2.3.2. Непреднамеренная модификация (уничтожение) информации сотрудниками |

неактуальная |

|

2.3.3. Непреднамеренное отключение средств защиты |

неактуальная |

|

2.3.4. Выход из строя аппаратно-программных средств |

неактуальная |

|

2.3.5. Сбой системы электроснабжения |

неактуальная |

|

2.3.6. Стихийное бедствие |

неактуальная |

|

2.4. Угрозы преднамеренных действий внутренних нарушителей |

|

|

2.4.1. Доступ к информации, копирование, модификация, уничтожение, лицами не допущенными к ее обработке |

актуальная |

|

2.4.2. Разглашение информации, копирование, модификация, уничтожение сотрудниками, допущенными к ее обработке |

актуальная |

|