Защита персональных данных со стороны ит службы. Сертифицированный продукт: нужен или нет. Автоматическая регистрация в эл.журнале доступа

Аннотация

В настоящее время при реализации корпоративной политики информационной безопасности каждая компания сталкивается с вопросами о необходимости выбора способа решения задач по защите персональных данных при реализации IT проектов. Чаще всего эти задачи откладываются «до лучших времен». Причинами этого служат и противоречивость существующих нормативных документов и недостаточный практический опыт IT сообщества в реализации подобных программ. В настоящей аттестационной работе будет рассмотрен алгоритм реализации защиты персональных данных, возможные риски и способы их минимизации.

"Перечень сведений конфиденциального характера", утвержден указом Президента РФ № 188 от 6 марта 1997 г.:

К конфиденциальной информации относятся: сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность (персональные данные ), за исключением сведений, подлежащих распространению в средствах массовой информации в установленных федеральными законами случаях.

ФЗ-152 , персональные данные это -

любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация.

Прежде всего необходимо ответить на ряд вопросов определяющих выбор дальнейшего плана действий по защите персональных данных. Для этого требуется провести предварительный анализ информационных ресурсов предприятия.

1. Классификация

1.1. Установка перечня обрабатываемых персональных данных

Перечень персональных данных . В первую очередь, необходимо установить перечень персональных данных (ПДн) физических лиц, которые обрабатываются на предприятии. Если кадровый учет и бухгалтерия есть на любом предприятии, то другие направления деятельности, где используются персональные данные, требуется установить: это могут быть данные клиентов, заказчиков, посетителей, партнеров, контрагентов и т.п.

Цели обработки персональных данных . Также нужно определить цели обработки персональных данных: трудовые отношения с работниками; оформление пропусков для входа на территорию предприятия; договор оказания услуг и т.п.

Сроки обработки и хранения . Хранение ПДн должно быть не дольше, чем этого требуют цели их обработки, по достижению которых ПДн подлежат уничтожению. Установить перечень ПДн, по которым цели обработки достигнуты.

1.2. Способы обработки персональных данных

Обработка персональных данных может осуществляться с использованием средств автоматизации или без использования таких средств.

Обработка ПДн без использования средств автоматизации (неавтоматизированная обработка). Понятие неавтоматизированной обработки персональных данных определено в Постановлении Правительства РФ № 687 от 15.09.2008 года «Об утверждении Положения об особенностях обработки персональных данных, осуществляемой без использования средств автоматизации». На основании данного положения нужно определить перечень персональных данных, обрабатываемых без использования средств автоматизации.

Обработка ПДн с использованием средств автоматизации. В этом случае на предприятии требуется выявить информационные системы, в которых осуществляется обработка персональных данных (ИСПДн), например, система бухгалтерского учета, система взаимоотношений с клиентами, биллинговая система и т.п.

1.3. Определить состав и объем обрабатываемых ПДн

Идентифицировать субъекта персональных данных. Персональные данные позволяют получить о субъекте персональных данных дополнительную информацию: доходы, дата и место рождения, место проживания, проф. деятельность, образование, пр. дополнительные данные. Так же персональные данные касаются следующих тематик: расовая, национальная принадлежность, политические взгляды, религиозные и философские убеждения, состояние здоровья, интимная жизнь и пр.

1.4. Провести предварительную квалификацию информационных систем

Классификация ИСПДн. Постановление Правительства РФ от 17.11.2007 №781 возлагает обязанность классификации информационных систем персональных данных и задачу обеспечения их безопасности - на оператора персональных данных, а разработку методов и способов защиты персональных данных в информационных системах - на ФСТЭК России и ФСБ России.

Классификация информационных систем персональных данных определяется в зависимости от категории обрабатываемых данных и их количества.

Установлены следующие категории персональных данных:

Категория 1

- ПД, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных и философских убеждений, состояния здоровья, интимной жизни;

Категория 2

- ПД, позволяющие идентифицировать субъекта ПД и получить о нем дополнительную информацию, за исключением ПД, относящихся к категории 1

Категория 3

- персональные данные, позволяющие идентифицировать субъекта ПД

Категория 4

- обезличенные и (или) общедоступные персональные данные

Классы типовых информационных систем персональных данных.

Информационные системы персональных данных подразделяются на типовые и специальные. К типовым системам относятся системы, в которых требуется обеспечить только конфиденциальность персональных данных.

Все остальные системы относятся к специальным.

В зависимости от последствий нарушений заданной характеристики безопасности персональных данных, типовой информационной системе присваивается один из классов:

класс 1 (К1)

– информационные системы, для которых нарушения могу привести к значительным негативным последствиям для субъектов персональных данных

класс 2 (К2)

- информационные системы, для которых нарушения могут привести к негативным последствиям для субъектов персональных данных;

класс 3 (К3)

- информационные системы, для которых нарушения могут привести к незначительным негативным последствиям для субъектов персональных данных;

класс 4 (К4)

- информационные системы, для которых нарушения не приводят к негативным последствиям для субъектов персональных данных.

Класс типовой информационной системы персональных данных выбирается по таблице:

Оценка соответствия информационных систем требованиям безопасности

Устанавливается следующий порядок оценки соответствия степени защищенности информационных систем требованиям безопасности:

- для информационных систем 1 и 2 класса соответствие степени защищенности требованиям безопасности устанавливается путем обязательной сертификации (аттестации)

- для информационных систем 3 класса соответствие требованиям безопасности подтверждается декларированием соответствия, проводимым оператором персональных данных

- для информационных системы 4 класса оценка проводится по решению оператора персональных данных

1.5. Оценить результаты предварительного обследования

Если в результате предварительной классификации на предприятии оказались информационные системы ПДн 1-го и 2-го классов это значит, что к таким системам предъявляются повышенные требования по обеспечению их безопасности и существенно увеличиваются расходы на проведение работ по созданию системы защиты ПДн.

Способы минимизации затрат . В случае классификации информационной системы ПДн как «специальная» возможно существенное снижение затрат на создание системы защиты ПДн. Классификация «специальной» системы осуществляется на основании разрабатываемой модели угроз безопасности ПДн, что дает возможность в каждом конкретном случае обоснованно выбрать минимальное количество актуальных угроз, от которых требуется защитить персональные данные. Такой подход позволяет минимизировать затраты и выполнить требования Закона «О персональных данных».

Для проведения таких мероприятий целесообразно рассмотреть вопрос о приглашении специализированной организации с опытом работ по данному направлению.

2. Подача уведомления в уполномоченный орган

Обработка персональных данных без уведомления . Закон «О персональных данных» разрешает вести обработку персональных данных без подачи уведомления в уполномоченный орган по защите прав субъектов персональных данных (Россвязькомнадзор) о своем намерении осуществлять обработку персональных данных в следующих случаях:

- если предприятие обрабатывает персональные данные граждан, которых связывают с предприятием трудовые отношения;

- при наличии договора с субъектом персональных данных, на основании которого персональные данные не распространяются и не предоставляются третьим лицам без согласия субъекта персональных данных и используются предприятием исключительно для исполнения указанного договора;

- если персональные данные относятся к членам общественного объединения или религиозной организации, действующими в соответствии с законодательством РФ, при условии, что персональные данные не будут распространяться без письменного согласия субъектов персональных данных;

- если персональные данные являются общедоступными;

- если персональные данные включают в себя только фамилии, имена и отчества субъектов персональных данных;

- если персональные данные необходимы для однократного пропуска на территорию предприятия;

- персональные данные включены в информационные системы персональных данных, имеющих статус федеральных автоматизированных информационных систем, а также государственных информационных систем, созданных в целях защиты безопасности государства и общественного порядка;

- персональные данные обрабатываются без использования средств автоматизации.

Если один или несколько из перечисленных пунктов относится к вашему предприятию, подавать уведомление в Россвязькомнадзор не нужно.

Подача уведомления в Россвязьнадзор . Во всех остальных случаях предприятие обязано подать уведомление в уполномоченный орган по защите прав субъектов персональных данных (Россвязькомнадзор) о своем намерении осуществлять обработку персональных данных. На основании уведомления предприятие регистрируется в реестре операторов, осуществляющих обработку персональных данных.

Уведомление должно быть направлено в письменной форме и подписано уполномоченным лицом или направлено в электронной форме и подписано электронной цифровой подписью в соответствии с законодательством Российской Федерации.

3. Организационные меры защиты ПДн

3.1. Разработка организационно-распрядительных документов

Документы регламентируют весь процесс получения, обработки, хранения, передачи и защиты персональных данных:

- Положение об обработке персональных данных;

- Положение по защите персональных данных;

- Регламент взаимодействия с субъектами персональных данных;

- Регламент взаимодействия при передаче персональных данных третьим лицам;

- Инструкции администраторов безопасности персональных данных;

- Инструкции пользователей по работе с персональными данными.

3.2. Перечень мероприятий по защите ПДн

- определение круга лиц, допущенного к обработке персональных данных;

- организация доступа в помещения, где осуществляется обработка ПДн;

- разработка должностных инструкций по работе с персональными данными;

- установление персональной ответственности за нарушения правил обработки ПДн;

- определение продолжительности хранения ПДн и т.д.

Меры организационного характера осуществляются на предприятии независимо от того, нужно подавать уведомление в Россвязькомнадзор или нет, обработка ПДн осуществляется с использованием средств автоматизации или без использования таких средств. В каждой организации перечень мероприятий и документов может варьироваться в зависимости от специфики обработки ПДн, организационной структуры и других особенностей конкретного предприятия. Реализация организационных мер защиты информации осуществляется с учетом категорий персональных данных – чем выше категория, тем выше требования их защиты.

4. Техническая защита ПДн

Технические меры защиты информации предполагают использование программно-аппаратных средств защиты информации. При обработке ПДн с использованием средств автоматизации применение технических мер защиты является обязательным условием, а их количество и степень защиты определяется в процессе предпроектного обследования информационных ресурсов предприятия.

Технические средства защиты информации делятся на два основных класса:

- средства защиты информации от несанкционированного доступа (НСД) (системы разграничения доступа к информации; антивирусная защита; межсетевые экраны; средства блокировки устройств ввода-вывода информации, криптографические стредства и т.п.);

- средства защиты информации от утечки по техническим каналам (использование экранированных кабелей; установка высокочастотных фильтров на линии связи; установка активных систем зашумления и т.д.).

В отличие от организационных мер, техническая защита информации является сложным и трудоемким делом, при выполнении которого требуется соблюдать определенные условия, а именно:

- для выполнения работ по технической защите конфиденциальной информации (а персональные данные относятся к сведениям конфиденциального характера) требуются лицензии на выполнение такого вида деятельности;

- требуется тщательное обследование информационных ресурсов предприятия в соответствии с методическими рекомендациями ФСТЭК (определение перечня ПДн, подлежащих защите;

- определение состава и структуры каждой информационной системы ПДн (ИСПДн);

- анализ уязвимых звеньев и возможных угроз безопасности ПДн;

- оценка ущерба от реализации угроз безопасности ПДн;

- анализ имеющихся в распоряжении мер и средств защиты ПДн);

- на основании проведенного обследования осуществляется обоснование требований по обеспечению безопасности ПДн (разработка модели угроз и модели нарушителя безопасности ПДн;

- определение класса информационных систем ПДн;

- при необходимости обосновывается использование средств шифрования);

- далее проводятся работы по проектированию, созданию и вводу в эксплуатацию системы защиты ПДн (разработка перечня мероприятий по защите ПДн в соответствии с выбранным классом ИСПДн; согласование документов с регуляторами;

- разработка технического задания на создание системы защиты ПДн;

- развертывание и ввод в эксплуатацию системы защиты ПДн);

- аттестация (сертификация) информационных систем ПДн по требованиям безопасности информации (для ИСПДн 1-го и 2-го классов требуется аттестация соответствия требованиям информационной безопасности;

- сертификация средств защиты информации. Работы по аттестации (сертификации) выполняются при наличии соответствующих лицензий.

Copyright © 2010 Золотарев О.Г.

Итак, начнем с самого начала. Попробуем понять откуда «растут ноги»?

26 января 2007 г. вступил в силу Федеральный закон № 152-ФЗ «О персональных данных», который определил необходимость защиты персональных данных субъектов (далее ПДн) в целях зашиты прав и свобод человека и гражданина. За невыполнение требований данного закона предусмотрена административная и уголовная ответственность как для юридических, так и физических лиц (сотрудников и руководителей организаций), а деятельность самой организации может быть приостановлена по требованию Роскомнадзора. Таким образом, операторы информационных систем персональных данных (далее ИСПДн) обязаны защищать переданные им ПДн от угроз, реализация которых может повлечь за собой ущерб владельцам этих данных.

Напомним, что такое персональные данные . В соответствии с законом, определение звучит так: «Персональные данные – любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту ПДн), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация». То есть, если идти от обратного, то только та совокупность данных, которая позволяет определить конкретный субъект, является персональной .

1.2. СЭД и ПДн: есть ли взаимосвязь?

Имеет СЭД отношение к проблеме обеспечения защиты ПДн?

Ответ – да. Если СЭД содержит в своем составе справочники сотрудников предприятия и контрагентов, и эти данные хранятся в системе таким образом, что может быть определен конкретный субъект, это означает, что она содержит ПДн. Плюс в СЭД также могут храниться и обрабатываться различные анкеты, характеристики, персональные дела, истории болезней и т.д. – а эти документы в том числе относятся к определенной категории ПДн. Ситуация «усугубляется», если компания ориентирована на работу с физическими лицами и СЭД вовлечена в сферу их обслуживания. Это касается органов государственной власти, где ведется непосредственная работа с населением; медицинские и образовательные учреждения; телекоммуникационные компании; кредитные организации и т.д. – операторы ПДн.

Отметим, что в законе прямо не указываются какими конкретными средствами и методами обеспечения безопасности ПДн должен пользоваться оператор. До 1 июля 2011 года мы руководствовались постановлениями правительства РФ за номерами 781, 512 и 687, так называемых "приказом Трех" и приказом ФСТЭК № 58. После чего был принят 261-ФЗ и "Старая" часть 3 ст. 19 "растеклась" по нескольким частям нового закона, изменившись до неузнаваемости.

|

Ч. 3 ст. 19: «Правительство Российской Федерации, с учетом возможного вреда субъекту персональных данных, объема и содержания обрабатываемых персональных данных, вида деятельности, при осуществлении которого обрабатываются персональные данные, актуальности угроз безопасности персональных данных, устанавливает: ● уровни защищенности персональных данных при их обработке в информационных системах персональных данных в зависимости от угроз безопасности этих данных; ● требования к защите персональных данных при их обработке в информационных системах персональных данных, исполнение которых обеспечивает установленные уровни защищенности персональных данных; ● требования к материальным носителям биометрических персональных данных и технологиям хранения таких данных вне информационных систем персональных данных». |

Вот мы с вами впервые столкнулись с термином «Уровень защищенности ПДн». Что это и с чем его «едят»?

1.3. Определение уровня защищенности ПДн

Уровень защищенности персональных данных - это комплексный показатель, который характеризует выполнение требований, нейтрализующих угрозы безопасности информационных систем персональных данных. Для определения уровня защищенности необходимо установить категории обрабатываемых персональных данных субъектов (физических лиц), вид обработки по форме отношений между субъектами и организацией, количество субъектов, а также тип угроз актуальных для информационной системы.

● 1 группа - специальные категории ПДн , к которым относятся информация о национальной и расовой принадлежности субъекта, о религиозных, философских либо политических убеждениях, информацию о здоровье и интимной жизни субъекта;

● 2 группа - биометрические ПДн , то есть данные, характеризующие биологические или физиологические особенности субъекта, например фотография или отпечатки пальцев;

● 3 группа - общедоступные ПДн , то есть сведения о субъекте, полный и неограниченный доступ к которым предоставлен самим субъектом;

● 4 группа - иные категории ПДн , не представленные в трех предыдущих группах.

По форме отношений между вашей организацией и субъектами обработка подразделяется на 2 вида:

● обработка персональных данных работников (субъектов, с которыми ваша организация связана трудовыми отношениями);

● обработка персональных данных субъектов, не являющихся работниками вашей организации.

По количеству субъектов, ПДн которых обрабатываются, нормативным актом определены лишь 2 категории:

● менее 100 000 субъектов;

● более 100 000 субъектов;

И наконец, типы актуальных угроз:

● угрозы 1-го типа связанны с наличием недекларированных (недокументированных) возможностей в системном ПО, используемом в ИСПДн;

● угрозы 2-го типа связанны с наличием недекларированных возможностей в прикладном ПО, используемом в ИСПДн;

● угрозы 3-го типа не связаны с наличием недекларированных возможностей в программном обеспечении, используемом в ИСПДн.

Как установить тип актуальных угроз не регламентировано, поэтому предприятие может как провести работы по определению уровня защищенности самостоятельно (за исключением аттестации, для которой требуется специальная лицензия), так и привлечь внешних консультантов.

Установив исходные данные, для конкретной ИСПДн определяется уровень защищенности ПДн в соответствии со следующей таблицей:

Таблица 1. Определение уровня защищенности ПДн

1.4. Сертифицированный продукт: нужен или нет.

Подведем итоги в рамках первой части нашего исследования.

Если в СЭД будут храниться ПДн, значит необходима сертификация данной системы. Как правило, в сертификации продукта заинтересован сам разработчик данного софта, а заказчику остается только приобрести сертифицированный экземпляр продукта. Сертификат на конкретную версию или поколение выдает ФСТЭК России на строго определенный срок. Фактически данный сертификат удостоверяет, что система СЭД соответствует требованиям руководящего документа "Защита от несанкционированного доступа к информации". Кстати, чтобы Заказчику провести аттестацию СЭД, помимо приобретения сертифицированного экземпляра продукта, может также потребоваться сертификат на встроенные в него средства защиты информации. На что именно и какого уровня, зависит от необходимого уровня защищенности ИСПДн, к которой отнесена СЭД.

Отмечу один существенный недостаток во всем этом: процедура сертификации продукта процесс длительный . Т.е. к моменту, когда будет сертифицирована одна версия системы, она уже успеет морально устареть. Хотя этот вопрос все же разрешим: разработчик СЭД может сертифицировать сразу целое поколение. Это будет означать, что реальную сертификацию в ФСТЭК проходит первая версия системы из всего поколения, но, если заказчику потребуется поставка более свежей версии, то после ее установки и настройки достаточно будет всего лишь дополнительно провести процедуру инспекционного контроля.

Инспекционный контроль осуществляется с целью установления того, продолжает ли ИСПДн соответствовать требованиям, на соответствие которым она была сертифицирована. Как правило, если настройка не затронула механизм разграничений прав доступа, шифрования, ведения логов и прочее в сравнении с ранее сертифицированной версией продукта, то сертификация системы заказчика пройдет без всяких проблем и в кратчайшие сроки.

2. Виды работ. Перечень ИСПДн

Напоминаю, что в первой части нашего исследования мы разбирались с сертификацией СЭД-системы. В результате мы с вами подходим к очень важному для нас выводу: сама СЭД, как тиражный программный продукт, не является той ИСПДн, о которой идет речь в 152 ФЗ, на который ссылается большинство Заказчиков. На самом деле СЭД – это всего лишь часть комплекса технических средств, а под ИСПДн подразумевается вся автоматизированная система предприятия, в том числе с учетом других автоматизированных систем. Поэтому просто приобретение сертифицированной версии продукта СЭД для заказчика будет недостаточно. Дополнительно потребуется проведение ряда работ, которых мы рассмотрим во второй части нашего исследования.

2.1. Перечень требований к ИСПДн

Прежде всего давайте разберемся, какие требования должны соблюдаться?

Перечень требований, предъявляемый к используемым техническим средствам и программном продукту СЭД на предприятие, выполнение которых необходимо для нейтрализации угроз безопасности ПДн, определяется в зависимости от уровня защищенности ПДн. Данный перечень требований можно представить в следующей таблице:

Таблица 2. Перечень требований, предъявляемый к ИСПДн

|

Требования |

УЗ 3 |

|||

|

Регулярный контроль за выполнением требований Контроль за выполнением требований организуется и проводится оператором самостоятельно и (или) с привлечением на договорной основе юридических лиц и индивидуальных предпринимателей, имеющих лицензию на осуществление деятельности по технической защите конфиденциальной информации. Указанный контроль проводится не реже 1 раза в 3 года в сроки, определяемые сами оператором или его уполномоченным лицом. |

||||

|

Физ.безопасность и контроль доступа Организация режима обеспечения безопасности помещений, в которых размещена ИСПДн, препятствующего возможности неконтролируемого проникновения или пребывания в этих помещениях лиц, не имеющих в них права доступа |

||||

|

Безопасность носителей Обеспечение сохранности носителей персональных данных |

||||

|

Перечень допущенных лиц Утверждение руководителем документа, определяющего перечень лиц, доступ которых к персональным данным, обрабатываемым в информационной системе, необходим для выполнения ими своих должностных обязанностей |

||||

|

Сертифицированные СЗИ Использование СЗИ, прошедших процедуру оценки соответствия требованиям законодательства РФ в области обеспечения безопасности информации, в случае когда применение таких средств необходимо для нейтрализации актуальных угроз |

||||

|

Назначение ответственного за безопасность ПДн Назначение должностного лица, ответственного за обеспечение безопасности ПДн в ИСПДн |

||||

|

Контроль доступа к эл.журналу доступа Обеспечение доступа к содержанию электронного журнала сообщений только для должностных лиц, которым сведения, содержащиеся в указанном журнале, необходимы для выполнения ими своих должностных обязанностей |

||||

|

Автоматическая регистрация в эл.журнале доступа Автоматическая регистрация в электронном журнале безопасности изменения полномочий сотрудника оператора по доступу к ПДн, содержащимся в ИСПДн |

||||

|

Создание структурного подразделения Создание/возложение на одно из структурных подразделений, ответственность за обеспечение безопасности ПДн в ИСПДн. |

Как мы видим, даже при самом минимальном уровне защищенности рекомендуется использование сертифицированного продукта. Но всегда ли Заказчику требуется сертификат на продукт, если в нем планируется хранить ПДн? На самом деле – нет. Нужна ли именно сертифицированная версия или нет зависит от архитектуры автоматизированной системы на стороне Заказчика и его потребностей .

Если Заказчик предполагает, что все ПДн и конфиденциальная информация будет присутствовать только в СЭД, то безусловно, потребуется установка именно сертифицированного продукта. А если у Заказчика предполагается построение целого контура, где в том числе будет интегрирована СЭД, тогда нужна сертификация не на СЭД, а на сами средства защиты, которые будут защищать выделенный контур.

Таким образом, мы снова возвращаемся к нашему выводу, что СЭД – это всего лишь часть комплекса технических средств, а под ИСПДн подразумевается вся автоматизированная система предприятия. Как правило, сертификация всего контура - это целый огромный проект. И Заказчику еще предстоит провести дополнительную подготовку.

2.2. Проекты ИСПДн. Виды работ

Виды работ по ИСПДн можно выделить следующие:

Таблица 3. Возможные виды работ по ИСПДн

Для выполнения подобных работ обычно привлекаются специализированные организации, обладающие необходимыми лицензиями на данные работы.

Любые работы по данному перечню могут быть запрошены Заказчиком в рамках проекта внедрения СЭД и являться его обязательной частью. Хотя, в основном в технических заданиях заказчиков встречается только первый пункт, поскольку, как правило, у заказчика уже есть сертифицированный ИСПДн, а при встраивании нового продукта в ИТ-инфраструктуру, требуется его повторная аттестация ИСПДн .

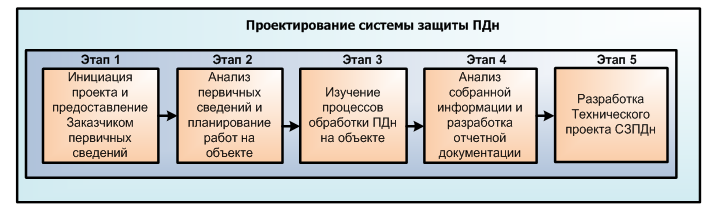

Стадии проектирования СЗПДн можно разделить на следующие 5 этапов, которые рассмотрим подробнее:

Таблица 4. Этапы проектирование СЗПДн

|

№ этапа. Наименование этапа |

Описание этапа |

|

1. Инициация проекта и предоставление заказчиком первичных сведений об объекте обследования |

На данном этапе проводится инициирующая встреча проектных команд, определяется и согласуется схема коммуникаций специалистов в ходе проекта, заказчику передаются опросные формы для заполнения. |

|

2. Анализ первичных сведений и планирование работ на объектах Заказчика |

На данном этапе специалисты Исполнителя анализируют полученные опросные формы и разрабатывают первичный график интервьюирования специалистов Заказчика. На данном этапе важно составить представление о составляющих элементах процессов обработки персональных данных (физические объекты, подразделения, информационные системы, персональные данные, обеспечение безопасности и т. д.) и на основе полученной информации спланировать дальнейшие работы по обследованию процессов обработки ПДн непосредственно на объектах. Теперь все готово к изучению процессов обработки ПДн на объектах непосредственно. |

|

3. Изучение процессов обработки ПДн на объектах Заказчика |

В соответствии с первичным графиком интервьюирования специалистов компании Заказчика на данном этапе проводится: ● интервьюирование сотрудников бизнес-подразделений, участвующих в обработке ПДн; ● интервьюирование сотрудников подразделений компании, занимающихся контролем и обеспечением ИТ-инфраструктуры и информационной безопасности; ● анализ документации, выявленной в ходе проведения интервью. По результатам проведения каждого интервью, в Протоколе фиксируется состояние ключевых элементов процессов обработки ПДн, на момент выполнения работ на объектах: ● ПДн, обрабатываемые в рамках процесса; ● сотрудники, задействованные в рамках процесса; ● бумажные носители ПДн, используемые в рамках процесса; ● места хранения бумажных носителей ПДн, используемые в рамках процесса; ● автоматизированные рабочие места и программное обеспечение, используемые для обработки ПДн в рамках процесса; ● внешние электронные носители ПДн, используемые в рамках процесса; ● внешние организации и физические лица, с которыми осуществляется обмен ПДн в рамках процесса; ● телефонно-факсимильное оборудование, используемое в рамках процесса; ● дополнительная информация, влияющая на заключение о соответствии требованиям законодательства РФ в области обработки и защиты ПДн. |

|

4. Анализ собранной информации и разработка отчетной документации |

На данном этапе Исполнителем разрабатываются отчетные документы. Необходимо документально зафиксировать результаты проведенных мероприятий по обследованию процессов обработки ПДн, включающие заключение о степени выполнения требований законодательства РФ в области ПДн, а также рекомендации по составу необходимых для проведения мероприятий по организации корректной обработки и защиты ПДн. Итоговый отчет «Результаты обследования процессов обработки ПДн в результате должен включать в себя следующие приложения: ● перечень ПДн, обрабатываемых на объектах компании Заказчика; ● перечень подразделений и лиц, допущенных к работе с ПДн; ● модели угроз безопасности ПДн при их обработке в ИСПДн. При этом стоит отметить, что модель угроз для разработки может требоваться только для СЭД, в случае если заказчику требуется только переаттестация ИСПДн в связи с введением нашего СЭД; ● акты классификации ИСПДн; ● протоколы проведения интервью в ходе изучения процессов обработки ПДн. |

|

5. Разработка Технического проекта СЗПДн |

На данном этапе производится разработка и согласование с Заказчиком непосредственно Технического проекта СЗПДн, с подробным описанием. Результатом работы должны стать: структурная схема комплекса технических средств и программа и методика испытаний. |

Заказчиком могут быть запрошены любые виды работ по отдельности или в совокупности. Отмечу, что на различных проектах одно только проектирование системы защиты может занимать от нескольких недель до несколько месяцев. Поэтому поскольку для реализации проектов по защите данных требуется не только наличие необходимых сертификатов, но и соответствующий опыт, рекомендуется все же выделять данные работы в отдельный проект и привлекать к ним сторонние специализированные организации.

(5,00 - оценили 5 чел.)

27 июля 2006 г. был принят Федеральный Закон № 152-ФЗ «О персональных данных» для обеспечения защиты прав и свобод человека и гражданина при обработке его персональных данных, в том числе защиты прав на неприкосновенность частной жизни, личную и семейную тайну. Одной из причин принятия данного закона послужили многочисленные факты краж баз персональных данных в государственных и коммерческих структурах, их повсеместная продажа.

Что означает термин «персональные данные»?

Определение персональных данных (ПДн) встречалось и до принятия закона, например, в «Перечне сведений конфиденциального характера», утвержденном указом Президента РФ № 188 от 6 марта 1997 г.:

К конфиденциальной информации относятся: сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность (персональные данные), за исключением сведений, подлежащих распространению в средствах массовой информации в установленных федеральными законами случаях.

Однако закон дополнил его. Теперь, согласно ФЗ-152 , персональные данные — любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация.

Таким образом, персональные данные — это, прежде всего, паспортные данные, сведения о семейном положении, сведения об образовании, номера ИНН, страхового свидетельства государственного пенсионного страхования, медицинской страховки, сведения о трудовой деятельности, социальное и имущественное положение, сведения о доходах. Такие данные есть практически в каждой организации.

При поступлении на работу — это данные отдела кадров работодателя, которые работник указывает в личной карточке, автобиографии, других документах, заполняемых при заключении трудового договора.

При поступлении ребенка в детский сад, школу, институт, другие образовательные учреждения также заполняется множество анкет и форм, в которых указываются данные как ребенка (например, данные свидетельства о рождении), так и его родителей (вплоть до места работы, занимаемой должности).

При прохождении лечения в медицинских учреждениях необходимо указать не только паспортные данные, но и сведения о льготах, медицинских страховках, сведения о предыдущих лечениях, результаты анализов. Во многих медицинских учреждениях амбулаторные/стационарные карты дублируются в электронном виде.

И все эти данные, согласно нынешнему законодательству, подлежат защите.

С чего начать защиту, и нужна ли она вообще?

Конфиденциальность персональных данных — обязательное для соблюдения оператором или иным получившим доступ к персональным данным лицом требование не допускать их распространение без согласия субъекта персональных данных или наличия иного законного основания (ФЗ-152 ).

Оператор — государственный орган, муниципальный орган, юридическое или физическое лицо, организующие и(или) осуществляющие обработку персональных данных, а также определяющие цели и содержание обработки персональных данных (ФЗ-152 ).

Информационная система персональных данных (ИСПДн) — информационная система, представляющая собой совокупность персональных данных, содержащихся в базе данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации или без использования таких средств (ФЗ-152 ).

Обработка персональных данных — это действия (операции) с ПДн, включая сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование, уничтожение персональных данных (ФЗ-152 ).

Оператор при обработке ПДн должен принимать все необходимые организационные и технические меры для защиты персональных данных от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения персональных данных, а также от иных неправомерных действий.

Что же необходимо сделать, чтобы защитить персональные данные?

Прежде всего, необходимо определить, какие информационные системы ПДн есть и какого типа ПДн в них обрабатываются.

Классификация информационной системы персональных данных

Для того чтобы понять, насколько проблема защиты ПДн существенна, а также для выбора необходимых методов и способов защиты ПДн, оператору нужно провести классификацию ИСПДн. Порядок классификации определен приказом ФСТЭК России, ФСБ России и Мининформсвязи России № 55/86/20 от 13 февраля 2008 г .

Итак, оператор формирует комиссию (приказом руководителя организации), которая после анализа исходных данных принимает решение о присвоении ИСПДн соответствующего класса. В ходе классификации определяются:

- категория обрабатываемых персональных данных;

- объем обрабатываемых персональных данных;

- тип информационной системы;

- структура информационной системы и местоположение ее технических средств;

- режимы обработки персональных данных;

- режимы разграничения прав доступа пользователей;

- наличие подключений к сетям общего пользования и (или) сетям международного информационного обмена.

Согласно приказу № 55/86/20 , все информационные системы (ИС) делятся на типовые и специальные.

Типовые информационные системы — информационные системы, в которых требуется обеспечение только конфиденциальности персональных данных.

Специальные информационные системы — информационные системы, в которых вне зависимости от необходимости обеспечения конфиденциальности персональных данных требуется обеспечить хотя бы одну из характеристик безопасности персональных данных, отличную от конфиденциальности (защищенность от уничтожения, изменения, блокирования, а также иных несанкционированных действий).

На практике выходит, что типовых ИС практически нет, поскольку в большинстве случаев помимо конфиденциальности необходимо обеспечить также целостность и доступность информации. Кроме того, в обязательном порядке к специальным системам должны быть отнесены:

- информационные системы, в которых обрабатываются персональные данные, касающиеся состояния здоровья субъектов персональных данных;

- информационные системы, в которых предусмотрено принятие на основании исключительно автоматизированной обработки персональных данных решений, порождающих юридические последствия в отношении субъекта персональных данных или иным образом затрагивающих его права и законные интересы.

Итак, по результатам анализа исходных данных комиссия присваивает системе персональных данных соответствующий класс:

класс 1 (К1) - информационные системы, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к значительным негативным последствиям для субъектов персональных данных;

класс 2 (К2) - информационные системы, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к негативным последствиям для субъектов персональных данных;

класс 3 (К3) - информационные системы, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к незначительным негативным последствиям для субъектов персональных данных;

класс 4 (К4) - информационные системы, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, не приводит к негативным последствиям для субъектов персональных данных.

Результаты классификации оформляются Актом классификации ИСПДн, в котором указываются тип ИСПДн (типовая, специальная), присвоенный ИСПДн класс и условия, на основании которых было принято решение.

Как уже было сказано, классификация необходима для дальнейшего выбора методов и средств защиты ПДн, обрабатываемых в ИСПДн, поскольку в документах ФСТЭК и ФСБ каждому классу устанавливаются свои требования по защите ИСПДн, о которых поговорим чуть позже.

Согласие субъекта ПДн на обработку

Далее необходимо перейти к обработке этих данных, но перед тем, как их обработка будет законной, необходимо получить согласие субъекта персональных данных на обработку (закон тем самым предотвращает незаконный сбор и использование персональных данных):

Статья 6 ФЗ-152:

Обработка персональных данных может осуществляться оператором с согласия субъектов ПДн, за исключением случаев:

1) обработка персональных данных осуществляется на основании федерального закона, устанавливающего ее цель, условия получения персональных данных и круг субъектов, персональные данные которых подлежат обработке, а также определяющего полномочия оператора;

2) обработка персональных данных осуществляется в целях исполнения договора, одной из сторон которого является субъект персональных данных;

3) обработка персональных данных осуществляется для статистических или иных научных целей при условии обязательного обезличивания персональных данных;

4) обработка персональных данных необходима для защиты жизни, здоровья или иных жизненно важных интересов субъекта персональных данных, если получение согласия субъекта персональных данных невозможно;

5) обработка персональных данных необходима для доставки почтовых отправлений организациями почтовой связи, для осуществления операторами электросвязи расчетов с пользователями услуг связи за оказанные услуги связи, а также для рассмотрения претензий пользователей услугами связи;

6) обработка персональных данных осуществляется в целях профессиональной деятельности журналиста либо в целях научной, литературной или иной творческой деятельности при условии, что при этом не нарушаются права и свободы субъекта персональных данных;

7) осуществляется обработка персональных данных, подлежащих опубликованию в соответствии с федеральными законами, в том числе персональных данных лиц, замещающих государственные должности, должности государственной гражданской службы, персональных данных кандидатов на выборные государственные или муниципальные должности.

Итак, если наш случай обработки ПДн предусмотрен частью 2 статьи 6 ФЗ-152, то получение согласия необязательно.

Также необходимо руководствоваться Трудовым Кодексом, Глава 14 . Например, работодатель вправе получать и обрабатывать данные о частной жизни работника только с его письменного согласия (Статья 86 часть 4 ТК ).

В соответствии со статьей 9 ФЗ-152 получать согласие субъекта персональных данных на обработку его персональных данных необходимо в письменной форме. Письменное согласие субъекта персональных данных должно включать:

Фамилию, имя, отчество, адрес субъекта персональных данных, номер основного документа, удостоверяющего его личность, сведения о дате выдачи указанного документа и выдавшем его органе;

Наименование (фамилию, имя, отчество) и адрес оператора, получающего согласие субъекта персональных данных;

Цель обработки персональных данных;

Перечень персональных данных, на обработку которых дается согласие субъекта персональных данных;

Перечень действий с персональными данными, на совершение которых дается согласие, общее описание используемых оператором способов обработки персональных данных;

Срок, в течение которого действует согласие, а также порядок его отзыва.

Положение, регламентирующее порядок обработки и защиты ПДн

Итак, оператор получил (если это необходимо) согласие на обработку персональных данных — персональные данные можно обрабатывать. Но, согласно Трудовому кодексу и ФЗ-152 необходимо разработать (если есть, доработать в соответствии с ФЗ) положение, регламентирующее порядок хранения, обработки и защиты персональных данных. Давайте условно назовем его Положение по обеспечению безопасности персональных данных. Положение по обеспечению безопасности персональных данных — это внутренний (локальный) документ организации. Строгой формы данного документа нет, но он должен удовлетворять требованиям ТК и ФЗ-152 , а, следовательно, в нем должно быть указано:

Положение по обеспечению безопасности персональных данных утверждается руководителем организации или уполномоченным им лицом, вводится в действие приказом руководителя. Работодатель обязан ознакомить работника с Положением под подпись.

Список лиц, допущенных к обработке ПДн

Кроме того, необходимо оформить список лиц, допущенных к обработке ПДн, т.е. перечень тех (по должностям), кому доступ к ПДн необходим для выполнения служебных обязанностей. В первую очередь это сотрудники кадровой службы, поскольку они собирают и формируют данные о работнике, а также сотрудники бухгалтерии. Помимо того, доступ к этим сведениям могут получить руководители структурных подразделений (например, начальники отделов) — и это также необходимо отразить в списке. Однако все они вправе запрашивать не любые данные, а только те, которые необходимы для выполнения конкретных трудовых функций (например, чтобы рассчитать льготы по налогам, бухгалтерия получит не все сведения о работнике, а только данные о количестве его иждивенцев). Поэтому целесообразно прописать перечень информационных ресурсов, к которым пользователи допущены.

Список лиц, допущенных к обработке ПДн можно оформить в виде приложения к Положению по обеспечению безопасности персональных данных или отдельным документом, утвержденным руководителем.

Уведомление Роскомнадзора

Далее в соответствии со статьей 22 ФЗ-152 оператор до начала обработки персональных данных обязан уведомить уполномоченный орган по защите прав субъектов ПДн (на сегодняшний день это — Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор)) о своем намерении осуществлять обработку ПДн, за исключением случаев, предусмотренных частью 2 статьи 22 ФЗ-152 :

Оператор вправе осуществлять без уведомления уполномоченного органа по защите прав субъектов персональных данных обработку персональных данных:

1) относящихся к субъектам персональных данных, которых связывают с оператором трудовые отношения;

2) полученных оператором в связи с заключением договора, стороной которого является субъект персональных данных, если персональные данные не распространяются, а также не предоставляются третьим лицам без согласия субъекта персональных данных и используются оператором исключительно для исполнения указанного договора и заключения договоров с субъектом персональных данных;

3) относящихся к членам (участникам) общественного объединения или религиозной организации и обрабатываемых соответствующими общественным объединением или религиозной организацией, действующими в соответствии с законодательством Российской Федерации, для достижения законных целей, предусмотренных их учредительными документами, при условии, что персональные данные не будут распространяться без согласия в письменной форме субъектов персональных данных;

4) являющихся общедоступными персональными данными;

5) включающих в себя только фамилии, имена и отчества субъектов персональных данных;

6) необходимых в целях однократного пропуска субъекта персональных данных на территорию, на которой находится оператор, или в иных аналогичных целях;

7) включенных в информационные системы персональных данных, имеющие в соответствии с федеральными законами статус федеральных автоматизированных информационных систем, а также в государственные информационные системы персональных данных, созданные в целях защиты безопасности государства и общественного порядка;

8) обрабатываемых без использования средств автоматизации в соответствии с федеральными законами или иными нормативными правовыми актами Российской Федерации, устанавливающими требования к обеспечению безопасности персональных данных при их обработке и к соблюдению прав субъектов персональных данных

Требования к уведомлению указаны в части 3 статьи 22 ФЗ-152 . Форму уведомления об обработке (о намерении осуществлять обработку) персональных данных можно заполнить в электронном виде на сайте Роскомнадзора: http://rsoc.ru/personal-data/p181/

Теперь можно приступать к обработке персональных данных, параллельно решая самый сложный и проблемный вопрос — обеспечение безопасности персональных данных при их обработке.

Обеспечение безопасности персональных данных при их обработке

Мероприятия по защите информации трудоемки и могут привести к значительным финансовым затратам, что обусловлено необходимостью:

Получать (по необходимости) лицензию на деятельность по технической защите конфиденциальной информации ФСТЭК России;

Привлекать лицензиата ФСТЭК России для осуществления мероприятий по созданию системы защиты ИСПДн и/или ее аттестации по требованиям безопасности информации;

Отправлять сотрудников, ответственных за обеспечение безопасности информации, на курсы повышения квалификации по вопросам защиты информации и/или нанимать специалистов по защите информации;

Устанавливать сертифицированные по требованиям ФСТЭК средства защиты информации (СрЗИ), сертифицированные ФСБ средства криптографической защиты информации (СКЗИ) в зависимости от класса ИСПДн.

Что-то можно сделать самим, а где-то лучше довериться специалистам. Но защитить персональные данные необходимо, так или иначе.

Статья 19, ФЗ-152 :

Оператор при обработке персональных данных обязан принимать необходимые организационные и технические меры для защиты персональных данных от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения персональных данных, а также от иных неправомерных действий.

- «Положение об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных», утверждено постановлением Правительства РФ № 781 от 17 ноябрям2007 г.

- «Положение об особенностях обработки персональных данных, осуществляемой без использования средств автоматизации», утверждено постановлением Правительства РФ № 687 от 15 сентября 2008 г.

- «Требования к материальным носителям биометрических персональных данных и технологиям хранения таких данных вне информационных систем персональных данных», утверждены постановлением Правительства РФ № 512 от 6 июля 2008 г.

- Специальные требования и рекомендации по технической защите конфиденциальной информации (СТР-К), утверждены приказом Гостехкомиссии России № 282 от 30 августа 2002 г. (ДСП)

- Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных от 15 февраля 2008 г. (Выписка, при рассмотрении угроз утечки информации по каналам побочных электромагнитных излучений и наводок (ПЭМИН) необходимо применять полную версию данного документа - ДСП)

- Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных от 15 февраля 2008 г. (Пометка «для служебного пользования» снята Решением ФСТЭК от 16 ноября 2009 г.)

- Рекомендации по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных от 15 февраля 2008 г. (Пометка «для служебного пользования» снята Решением ФСТЭК от 11 ноября 2009 г.)

- Основные мероприятия по организации и техническому обеспечению безопасности персональных данных, обрабатываемых в информационных системах персональных данных от 15 февраля 2008 г. (Пометка «для служебного пользования» снята Решением ФСТЭК от 11 ноября 2009 г.)

- Методические рекомендации по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации. ФСБ, 21 февраля 2008 г.

- Типовые требования по организации и обеспечению функционирования шифровальных (криптографических) средств, предназначенных для защиты информации, не содержащей сведений, составляющих государственную тайну в случае их использования для обеспечения безопасности персональных данных при их обработке в информационных системах персональных данных. ФСБ, 21 февраля 2008 г.

Мы не будем подробно рассматривать все требования, которые необходимо выполнить для обеспечения безопасности ПДн при их обработке в ИСПДн, — их много, и они сильно зависят от конкретной ИСПДн. Остановимся на основных моментах, часто вызывающих затруднения у операторов.

Лицензия — получать или не получать?

Законодательство, а также документы ФСТЭК говорят нам следующее:

Статья 16, часть 6 ФЗ-149 «Об информации, информационных технологиях и о защите информации» от 27 июля 2006 г.:

Федеральными законами могут быть установлены ограничения использования определенных средств защиты информации и осуществления отдельных видов деятельности в области защиты информации.

Статья 17, часть 1, п.11 ФЗ-128 «О лицензировании отдельных видов деятельности» от 8 августа 2001 г.:

В соответствии с настоящим Федеральным законом лицензированию подлежат следующие виды деятельности: деятельность по технической защите конфиденциальной информации.

Постановление Правительства РФ № 504 «О лицензировании деятельности по технической защите конфиденциальной информации» от 15 августа 2006 г.

Под технической защитой конфиденциальной информации понимается комплекс мероприятий и (или) услуг по ее защите от несанкционированного доступа, в том числе и по техническим каналам, а также от специальных воздействий на такую информацию в целях ее уничтожения, искажения или блокирования доступа к ней.

Основные мероприятия ФСТЭК

Пункт 3.14

В соответствии с положениями Федерального закона № 128 «О лицензировании отдельных видов деятельности» и требованиями постановления Правительства № 504 «О лицензировании деятельности по технической защите конфиденциальной информации» операторы ИСПДн при проведении мероприятий по обеспечению безопасности ПДн (конфиденциальной информации) при их обработке в ИСПДн 1, 2 и 3 (распределенные системы) классов должны получить лицензию на осуществление деятельности по технической защите конфиденциальной информации в установленном порядке.

Так же на вопрос о необходимости лицензии отвечал начальник отдела Управления ФСТЭК России НАЗАРОВ Игорь Григорьевич на круглом столе, проведенном журналом «Connect! Мир связи» (http://www.connect.ru/article.asp?id=9406):

Вопрос: Нужно ли операторам, обрабатывающим персональные данные в ИСПДн, получение лицензии на техническую защиту конфиденциальной информации?

Игорь Назаров: В соответствии с документами ФСТЭК лицензия необходима операторам ПДн, которые самостоятельно проводят такие мероприятия по информационным системам 1, 2 класса и территориально распределенным системам 3 класса, как правило, это большие государственные информационные системы. При этом для поликлиник, детских садов, аптек и т.п., имеющих ИСПДн 3 и 4 классов, получение таких лицензий не требуется.

В соответствии с постановлением Правительства Российской Федерации от 17 ноября 2007 г. № 781, если оператор ИСПДн заключает договор на проведение соответствующих мероприятий в части защиты информации (ПДн) с уполномоченным лицом — лицензиатом ФСТЭК России, иметь лицензию ему не обязательно.

Итак, для небольших организаций более экономически-выгодным вместо получения лицензии ФСТЭК по ТЗКИ для проведения мероприятий по обеспечению безопасности ПДн (создание системы защиты ИСПДн, аттестация) будет привлечение лицензиата ФСТЭК, который проведет все необходимые работы.

Для крупных организаций (таких как операторы связи, крупные банки и т.п.) — выгоднее самим получить лицензию и выполнить все необходимые работы.

Порядок предоставления лицензии на осуществление деятельности по технической защите конфиденциальной информации определен «Положением о лицензировании деятельности по технической защите конфиденциальной информации » (утверждено постановлением Правительства РФ от 15 августа 2006 г. № 504). Требования для получения лицензии:

а) наличие в штате соискателя лицензии (лицензиата) специалистов, имеющих высшее профессиональное образование в области технической защиты информации либо высшее или среднее профессиональное (техническое) образование и прошедших переподготовку или повышение квалификации по вопросам технической защиты информации;

б) наличие у соискателя лицензии (лицензиата) помещений для осуществления лицензируемой деятельности, соответствующих техническим нормам и требованиям по технической защите информации, установленным нормативными правовыми актами Российской Федерации, и принадлежащих ему на праве собственности или на ином законном основании;

в) наличие на любом законном основании производственного, испытательного и контрольно-измерительного оборудования, прошедшего в соответствии с законодательством Российской Федерации метрологическую поверку (калибровку), маркирование и сертификацию;

г) использование автоматизированных систем, обрабатывающих конфиденциальную информацию, а также средств защиты такой информации, прошедших процедуру оценки соответствия (аттестованных и (или) сертифицированных по требованиям безопасности информации) в соответствии с законодательством Российской Федерации;

д) использование предназначенных для осуществления лицензируемой деятельности программ для электронно-вычислительных машин и баз данных на основании договора с их правообладателем;

е) наличие нормативных правовых актов, нормативно-методических и методических документов по вопросам технической защиты информации в соответствии с перечнем, установленным Федеральной службой по техническому и экспортному контролю.

Этапы создания СЗПДн

Согласно Основным мероприятиям по организации и техническому обеспечению безопасности персональных данных, обрабатываемых в информационных системах персональных данных, выпущенными ФСТЭК, создание системы защиты персональных данных (СЗПДн) состоит из следующих этапов:

1 Предпроектная стадия

1.1 обследование объекта информатизации:

- установление необходимости обработки ПДн в ИСПДн;

- определение перечня ПДн, подлежащих защите;

- определение условий расположения ИСПДн относительно границ контролируемой зоны (КЗ);

- определение конфигурации и топологии ИСПДн в целом и ее отдельных компонентов; физических, функциональных и технологических связей как внутри ИСПДн, так и с другими системами различного уровня и назначения;

- определение технических средств и систем, используемых в защищаемой ИСПДн, условий их расположения;

- определение общесистемных, специальных и прикладных программных средств, используемых в защищаемой ИСПДн;

- определение режима обработки информации в ИСПДн в целом и в отдельных компонентах;

- проведение классификации ИСПДн;

- определение степени участия персонала в обработке (обсуждении, передаче, хранении) информации, характер их взаимодействия между собой;

- определение и составление перечня уязвимостей и угроз безопасности информации, оценка актуальности угроз безопасности информации;

- разработка частной модели угроз.

1.2 разработка технического задания на создание СЗПДн, которое должно содержать:

- обоснование необходимости разработки СЗПДн;

- исходные данные ИСПДн в техническом, программном, информационном и организационном аспектах;

- класс ИСПДн;

- ссылку на нормативные документы, с учетом которых будет разрабатываться СЗПДн и приниматься в эксплуатацию ИСПДн;

- конкретизацию мероприятий и требований к СЗПДн;

- перечень предполагаемых к использованию сертифицированных средств защиты информации;

- обоснование проведения разработок собственных средств защиты информации при невозможности или нецелесообразности использования имеющихся на рынке сертифицированных средств защиты информации;

- состав, содержание и сроки проведения работ по этапам разработки и внедрения СЗПДн.

2. Стадия проектирования и реализации СЗПДн

2.1 разработка проекта на создание СЗПДн;

2.2 разработка организационно-технических мероприятий по защите информации в соответствии с предъявляемыми требованиями;

2.3 закупка сертифицированных средств защиты информации;

2.4 разработка и реализация разрешительной системы доступа пользователей и персонала к обрабатываемой в ИСПДн информации;

2.5 установка и настройка СрЗИ;

2.6 определение подразделений и лиц, ответственных за эксплуатацию средств защиты информации, обучение назначенных лиц специфике работ по защите ПДн;

2.7 разработка эксплуатационной документации на ИСПДн и средства защиты информации, а также организационно-распорядительной документации по защите информации (положений, приказов, инструкций и других документов);

2.8 выполнение других мероприятий, направленных на защиту информации.

3. Стадия ввода в действие СЗПДн

3.1 опытная эксплуатация средств защиты информации в комплексе с другими техническими и программными средствами в целях проверки их работоспособности в составе ИСПДн;

3.2 приемо-сдаточные испытания средств защиты информации по результатам опытной эксплуатации с оформлением приемо-сдаточного акта;

3.3 оценка соответствия ИСПДн требованиям безопасности информации — аттестация (декларирование) по требованиям безопасности информации.

4. Техническое обслуживание и сопровождение системы защиты информации

Организационно-распорядительная документация по защите ПДн

Помимо технических решений создаваемой системы защиты персональных данных, оператор должен обеспечить разработку организационно-распорядительных документов, которые будут регулировать все возникающие вопросы по обеспечению безопасности ПДн при их обработке в ИСПДн и эксплуатации СЗПДн. Таких документов достаточно много, основные из них:

1. Положение по обеспечению безопасности ПДн — в начале статьи мы уже касались назначения и состава этого документа. На всякий случай повторим — в нем должно быть указано:

Цель и задачи в области защиты персональных данных;

Понятие и состав персональных данных;

В каких структурных подразделениях и на каких носителях (бумажных, электронных) накапливаются и хранятся эти данные;

Как происходит сбор и хранение персональных данных;

Как они обрабатываются и используются;

Кто (по должностям) в пределах фирмы имеет к ним доступ;

Принципы защиты ПДн, в том числе от несанкционированного доступа;

Права работника в целях обеспечения защиты своих персональных данных;

Ответственность за разглашение конфиденциальной информации, связанной с персональными данными работников.

2. Для организации системы допуска и учета лиц, допущенных к работе с ПДн в ИСПДн, — Список лиц, допущенных к обработке ПДн (перечень по должностям тех, кому доступ к ПДн необходим для выполнения служебных обязанностей) и Матрица доступа (должна отражать полномочия пользователей по выполнению конкретных действий в отношении конкретных информационных ресурсов ИСПДн — чтение, запись, корректировка, удаление). Оба документа утверждаются руководителем.

3. Частная модель угроз (если ИСПДн несколько, то модель угроз разрабатывается на каждую из них) — разрабатывается по результатам предварительного обследования. ФСТЭК России предлагает Базовую модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных, согласно которой при создании частной модели должны быть рассмотрены:

Угрозы утечки информации по техническим каналам;

Угрозы несанкционированного доступа, связанные с действиями нарушителей, имеющих доступ к ИСПДн, реализующих угрозы непосредственно в ИСПДн. При этом необходимо в качестве потенциальных нарушителей рассматривать легальных пользователей ИСПДн;

Угрозы несанкционированного доступа, связанные с действиями нарушителей, не имеющих доступа к ИСПДн, реализующих угрозы из внешних сетей связи общего пользования и (или) сетей международного информационного обмена.

Разработанная модель угроз утверждается руководителем.

4. На основании утвержденной модели угроз ИСПДн необходимо разработать требования по обеспечению безопасности ПДн при их обработке в ИСПДн. Требования, как и модель угроз, — это самостоятельный документ, который должен быть утвержден руководителем организации.

Для разработки модели угроз и требований оператору целесообразно привлекать специалистов организаций-лицензиатов ФСТЭК.

5. Инструкции в части обеспечения безопасности ПДн при их обработке в ИСПДн.

Кроме того, до проведения всех мероприятий по защите ПДн оператор должен назначить должностное лицо или (если ИСПДн достаточно велика) структурное подразделение, ответственные за обеспечение безопасности ПДн. Решение о назначении оформляется приказом руководителя. Задачи, функции и полномочия должностного лица (подразделения), ответственного за обеспечение безопасности ПДн, определяются внутренними организационно-распорядительными документами (должностными инструкциями, регламентами).

Что обязательно сертифицировать, а что нет?

Часто возникает заблуждение, что все используемое программное обеспечение (ПО), должно быть сертифицировано, а сертификация стоит дорого и занимает много времени.

Однако ни в одном из документов по регулированию вопросов защиты ПДн не сказано, что должно быть сертифицировано все ПО. Сертифицированы по требованиям ФСТЭК России должны быть средства защиты информации, но никак не системное, прикладное или специальное ПО, не участвующее в защите ИСПДн.

Игорь Назаров: …сертификация по контролю отсутствия НДВ касается функционала безопасности, именно средств защиты, а не всего программного обеспечения, которое используется в информационной системе (http://www.connect.ru/article.asp?id=9406).

Сегодня документы ФСТЭК, которые можно посмотреть на сайте Федеральной службы по техническому и экспортному контролю, говорят нам по этому поводу следующее:

В ИСПДн должны использоваться только сертифицированные по требованиям безопасности информации технические средства и системы защиты.

Основные мероприятия…

Пункт 4.2: …в ИСПДн должен проводиться контроль на наличие недекларированных возможностей в программном и программно-аппаратном обеспечении и анализ защищенности системного и прикладного программного обеспечения.

Пункт 4.3: Для программного обеспечения, используемого при защите информации в ИСПДн (средств защиты информации, в том числе и встроенных в общесистемное и прикладное программное обеспечение), должен быть обеспечен соответствующий уровень контроля отсутствия в нем НДВ.

Таким образом, сертифицировать системное и прикладное ПО, если оно не участвует в процессе защиты информации, не нужно — это можно делать по желанию оператора.

Практика создания систем защиты ПДн показывает, что необходимо использовать лицензионное программное обеспечение (системное, прикладное и специальное ПО) и сертифицированные средства защиты информации и антивирусной защиты (это могут быть СрЗИ от НСД, антивирусные продукты, межсетевые экраны, средства обнаружения вторжений, средства анализа защищенности, соответствующие определенному классу). Если в ИСПДн устанавливаются криптографические средства защиты информации (СКЗИ), то они также должны быть сертифицированы по требованиям ФСБ России.

Следует отметить, что устанавливать сертифицированные СрЗИ имеет право только лицензиат ФСТЭК, а СКЗИ — лицензиат ФСБ.

Аттестация

Финальным этапом создания системы защиты ИСПДн должна стать аттестация (декларирование соответствия) — комплекс организационно-технических мероприятий, в результате которых посредством специального документа — Аттестата соответствия (Заключения) подтверждается, что ИСПДн соответствует требованиям стандартов или иных нормативно-методических документов по безопасности информации. Наличие действующего Аттестата соответствия дает право обработки информации с соответствующим уровнем конфиденциальности на период времени, установленный в Аттестате соответствия.

Вопрос: Кто может аттестовать рабочие места на соответствие требованиям законодательства и нормативных документов в области персональных данных?

Игорь Назаров: Аттестацию ИСПДн на соответствие требованиям по безопасности информации имеют право проводить лицензиаты ФСТЭК, которые имеют лицензию на деятельность по технической защите конфиденциальной информации (http://www.connect.ru/article.asp?id=9406).

Аттестация предусматривает комплексную проверку (аттестационные испытания) ИСПДн в реальных условиях эксплуатации с целью оценки соответствия принятого комплекса мер защиты требуемому уровню безопасности ПДн.

В общем виде аттестация ИСПДн по требованиям безопасности информации включает в себя следующие этапы:

Анализ исходных данных по аттестуемой ИСПДн;

Проведение экспертного обследования ИСПДн и анализ разработанной документации по обеспечению безопасности ПДн на соответствие требованиям нормативных и методических документов;

Проведение комплексных аттестационных испытаний ИСПДн в реальных условиях эксплуатации с использованием специальной аппаратуры контроля и программных средств контроля защищенности от несанкционированного доступа;

Анализ результатов комплексных аттестационных испытаний, оформление и утверждение Заключения и Аттестата соответствия по результатам аттестации.

Важным моментом является то, что в случае изменения условий и технологии обработки ПДн оператор обязан известить об этом организацию-лицензиата, проводившую аттестацию ИСПДн. После чего организация-лицензиат принимает решение о необходимости проведения дополнительной проверки эффективности системы защиты ИСПДн.

Ответственность и риски за неисполнение требований закона

При неисполнении требований по обеспечению безопасности ПДн у оператора могут возникнуть риски гражданско-правовых исков со стороны клиентов или работников.

Что в свою очередь может повлиять на репутацию компании, а также привести к принудительному приостановлению (прекращению) обработки ПДн, привлечению компании и (или) ее руководителя к административной или иным видам ответственности, а при определенных условиях — к приостановлению действия или аннулированию лицензий. Кроме того, согласно ФЗ, лица, виновные в нарушении требований, несут гражданскую, уголовную, административную, дисциплинарную и иную предусмотренную законодательством РФ ответственность (статья 24 ФЗ-152 ):

Дисциплинарная (Трудовой кодекс Российской Федерации, статьи 81, 90, 195, 237, 391);

Административная (Кодекс Российской Федерации об административных правонарушениях, статьи 5.27, 5.39, 13.11-13.14, 13.19, 19.4-19.7, 19.20, 20.25, 32.2);

Уголовная (Уголовный кодекс Российской Федерации, статьи 137, 140, 155, 171, 183, 272, 273, 274, 292, 293).