Описание используемых методов защиты персональных данных пользователей. Практика защиты персональных данных

ЖКХ, ТСЖ и прочие компании обязаны защищать собранные сведения от модификации и разглашения. За соблюдением нормативных требований следит "Роскомнадзор" - Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций, ведущая реестр операторов персональных данных. Подзаконные акты ФСТЭК и ФСБ требуют от операторов построения современной системы защиты с использованием антивирусных решений, межсетевых экранов, систем предотвращения вторжений, управления идентификацией пользователей и контроля доступа, шифрования, защиты от утечек, системы управления событиями безопасности и других защитных механизмов, перечисленных в руководящем документе ФСТЭК "Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных" от 18 февраля 2013 г. N 21. На предприятиях ЖКХ используются информационные системы для работы с населением, предприятиями, различными учреждениями и службами. Так же ведется бухгалтерский, управленческий, налоговый учет, как и на других предприятиях, они практически не отличаются от аналогичных задач на других типах предприятий.

Анализируя построение баз данных, используемых для хранения и обработки информации в системах ЖКХ, выделяются два момента: основа построения и территориальное расположение. Наиболее старая и наиболее широко используемая основа для базы данных - это dbf-файлы. Но для сегодняшних комплексных автоматизированных систем они не подходят по двум основным причинам: ограниченное количество записей в одной таблице и недостаточная надежность.

Современные базы данных построены на основе клиент - серверных технологий. Существуют различные системы управления базами данных, обладающими своими достоинствами и недостатками. Каждая из них используется хотя бы в одной системе, предназначенной для автоматизации ЖКХ. Наиболее распространенной является MS SQL 2000. Так как она предназначена для популярной операционной системы персональных компьютеров - Windows. Далее по популярности идет Interbase. Имеются также реализации базы данных ЖКХ под управлением Oracle, одной из наиболее развитых, но дорогих и громоздких систем управления базами данных.

Следует отметить также тенденцию поставщиков систем управления базами данных, направленную на распространение их программных продуктов - предложение бесплатных версий с определенными ограничениями, в которые вписываются не крупные и не богатые пользователи, к которым относятся ЖЭКи и пункты приема платежей. Примером таких систем являются MSDE 2000, MSDE 2005 корпорации Microsoft.

Наиболее простая топология базы данных - это расположение всей информации на одном сервере. Клиенты подключаются по удаленным линиям и решают свои текущие задачи.

Другой вариант реализации - распределенная база данных по всем или по части участников ЖКХ. Недостаток - необходимость синхронизации данных.

Синхронизация данных ведется различными способами. Наиболее распространенный - экспорт / импорт. Данные на носителе или по электронной почте перемещаются между участниками ЖКХ. В этом существенное влияние на работоспособность системы имеет человеческий фактор - все надо делать вовремя и очень аккуратно.

Второй уровень синхронизации - обмен данных между модулями системы путем связи с удаленными серверами. Этот обмен вызывается либо по команде пользователя, либо по заданному расписанию. Он состоит в том, что некоторая процедура на одном из связанных серверов "считывает к себе" или "записывает к нему" необходимые для синхронизации данные.

И, наконец, наиболее высокий уровень - синхронизация базы данных путем репликаций. Эти средства позволяют менять данные как на одной стороне линии связи, так и на другой. По заданному расписанию или по команде пользователя сервера соединяются и выполняют синхронизацию баз данных.

Защиту персональных данных можно обеспечить только в той информационной системе, где злоумышленник не может вмешаться в работу ее базовых элементов - сетевых устройств, операционных систем, приложений и СУБД.

Основные угрозы безопасности персональных данных, а именно уничтожение, изменение, блокирование, копирование, распространение персональных данных, а также иных несанкционированных действий при их обработке в информационной системе. Утечка информации может быть из-за вирусов, вредоносных программ, сетевых атак. Для защиты используют антивирусы, межсетевые экраны, системы предотвращения вторжений (Intrusion Prevention System, IPS) (Они служат для выявления в проходящем трафике признаков нападения и для блокировки обнаруженной наиболее популярной атаки. В отличие от шлюзовых антивирусов, IPS анализируют не только содержимое IP-пакетов, но и используемые протоколы и корректность их использования.), сканеры уязвимостей (Они проверяют информационную систему на наличие различных "брешей" в операционных системах и программном обеспечении. Как правило, это отдельные программы или устройства, тестирующие систему путем посылки специальных запросов, имитирующих атаку на протокол или приложение.). Набор средств для защиты конфиденциальных данных от утечек состоит из трех продуктов: системы контроля над периферийными устройствами, системы защиты от утечек (Data Leak Prevention, DLP) и средства шифрования для полной безопасности имеет смысл сочетать все три типа продуктов. С помощью этих средств ЖКХ и другие управляющие компании могут удовлетворить требования ФСТЭК по защите персональных данных.

Контроль над устройствами. Нередко утечка данных происходит через съемные носители информации и несанкционированные каналы связи: флэш-память, USB-диски, Bluetooth или Wi-Fi, поэтому контроль за использованием USB-портов и другого периферийного оборудования также является одним из способов контроля утечек.

DLP. Системы защиты от утечек позволяют с помощью специальных алгоритмов выделить из потока данных конфиденциальные и заблокировать их несанкционированную передачу. В DLP-системах предусмотрены механизмы контроля разнообразных каналов передачи информации: электронной почты, мгновенных сообщений, Web-почты, печати на принтере, сохранения на съемном диске и др. Причем модули DLP блокируют утечку только конфиденциальных данных, поскольку имеют встроенные механизмы для определения того, насколько та или иная информация является секретной.

Шифрование. Защита данных от утечек так или иначе использует механизмы шифрования, а эта отрасль всегда контролировалась ФСБ, и все требования по сертификации систем шифрования публикуются и проверяются этим ведомством. Следует отметить, что шифровать нужно не только сами базы персональных данных, но и их передачу по сети, а также резервные копии баз данных. Шифрование используется и при передаче персональных данных по сети в распределенной системе. С этой целью можно применять предлагаемые различными разработчиками продукты класса VPN, которые, как правило, базируются на шифровании, однако подобные системы должны быть сертифицированы и тесно интегрированы с базами данных, в которых хранятся персональные данные.

Следует отметить, что в подзаконных актах ФСТЭК имеется разделение на небольшие, средние и распределенные базы данных, требования к защите которых сильно различаются. Так, для защиты распределенных баз, как правило, нужны дополнительные инструменты защиты, что и понятно - распределенная база должна иметь каналы связи между своими частями, которые также необходимо защищать

В информационной системе ЖКХ главной проблемой для руководителя является правильная организация доступа сотрудников к различным ресурсам - от корректной настройки прав доступа часто зависит сохранность конфиденциальных данных, поэтому система управления правами доступа должна быть включена в систему защиты крупной информационной системы. Система блокирует попытки изменить права доступа без разрешения оператора безопасности, что обеспечивает защиту от локальных операторов.

Крупная система защиты может генерировать множество сообщений о потенциальных нападениях, которые лишь потенциально способны привести к реализации той или иной угрозы. Часто такие сообщения являются лишь предупреждениями, однако у операторов безопасности большой системы должен быть инструмент, который позволил бы им разобраться в сущности происходящего. Таким инструментом анализа может стать система корреляции событий, позволяющая связать несколько сообщений от устройств защиты в единую цепь событий и комплексно оценить опасность всей цепочки. Это позволяет привлечь внимание операторов безопасности к наиболее опасным событиям.

Системы централизованного управления защитными механизмами позволяют полностью контролировать все события, связанные с безопасностью информационной системы. Продукты этого уровня могут обнаруживать защитные механизмы, установленные на предприятии, управлять ими и получать от них отчеты о происходящих событиях. Эти же продукты могут автоматизировать решение наиболее простых проблем или помогать администраторам быстро разобраться в сложных атаках.

Все три выше перечисленных продукта не являются обязательными для защиты крупных информационных систем, однако они позволяют автоматизировать большинство задач, решаемых операторами безопасности, и минимизировать количество сотрудников, необходимых для защиты большой системы, как информационная система ЖКХ.

> Ответственность за нарушение требований по защите персональных данных

Лица, виновные в нарушении требований Закона о персональных данных, несут предусмотренную законодательством Российской Федерации ответственность (например, гражданскую, уголовную, административную, дисциплинарную). На это указывает пункт 1 статьи 24 Закона о персональных данных.

На настоящий момент административная ответственность для операторов (за исключением лиц, для которых обработка персональных данных является профессиональной деятельностью и подлежит лицензированию) предусмотрена:

· за неправомерный отказ в предоставлении гражданину и (или) организации информации, предоставление которой предусмотрено федеральными законами, несвоевременное ее предоставление либо предоставление заведомо недостоверной информации (статья 5.39 КоАП РФ). Исключением из данной нормы являются случаи, предусмотренные статьей 7.23.1 КоАП РФ;

· за нарушение требований законодательства о раскрытии информации организациями, осуществляющими деятельность в сфере управления многоквартирными домами (статья 7.23.1 КоАП РФ);

· за нарушение установленного законом порядка сбора, хранения, использования или распространения персональных данных (статья 13.11 КоАП РФ);

· за разглашение информации, доступ к которой ограничен федеральным законом (за исключением случаев, когда ее разглашение влечет за собой уголовную ответственность), лицом, получившим к ней доступ в связи с исполнением служебных или профессиональных обязанностей (статья 13.14 КоАП РФ).

Преступлениями, влекущими за собой уголовную ответственность, являются:

· незаконные сбор или распространение сведений о частной жизни лица, составляющих его личную или семейную тайну, без его согласия либо распространение этих сведений в публичном выступлении, публично демонстрирующийся произведении или средствах массовой информации (статья 137 УК РФ);

· неправомерный отказ должностного лица в предоставлении собранных в установленном порядке документов и материалов, непосредственно затрагивающих права и свободы гражданина, либо предоставление гражданину неполной или заведомо ложной информации, если эти деяния причинили вред правам и законным интересам граждан (статья 140 УК РФ);

· неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации (статья 272 УКРФ)

19.12.2008 Ростислав Сергеев

Согласно статье 25 закона «О персональных данных», информационные системы предприятий и организаций должны быть приведены в соответствие с его требованиями не позднее 1 января 2010 г. С одной стороны, времени еще вполне достаточно, но, с другой, перечень необходимых действий не так уж мал и требует организационных и финансовых затрат.

Федеральный закон «О персональных данных» (№152-ФЗ), подписанный Президентом РФ в июле 2006 г., вступил в силу в январе 2007 г., однако основные нормативные документы, детализирующие его применение, и орган, контролирующий выполнение закона, появились только в 2007-8 гг. Кроме того, в 2008 г. в Федеральной службе по надзору в сфере связи и массовых коммуникаций (Россвязькомнадзор) было создано Управление по защите прав субъектов персональных данных в Российской Федерации. В его состав включено три отдела: отдел организации ведения реестра операторов, осуществляющих обработку персональных данных (ПД), отдел организации контроля и надзора за соответствием обработки ПД и отдел анализа и методологического обеспечения в области ПД. Дополнительно организованы специальные отделы в 78 территориальных органах Россвязькомнадзора.

Ранее принятые законы «Об информации, информационных технологиях и защите информации» (№149-ФЗ от 27 июля 2006 г.), «О коммерческой тайне» (№98-ФЗ от 29 июля 2004 г.), а также Постановление Правительства РФ «Об утверждении положения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных» (№781 от 17 ноября 2007 г.) и совместный Приказ ФСТЭК, ФСБ и Мининформсвязи «Об утверждении порядка проведения классификации информационных систем персональных данных» (№55/86/20 от 13.02.2008) образуют нормативную базу для построения систем защиты ПД.

Различным аспектам защиты информационных систем персональных данных (ИСПДн) были посвящены семинары и круглые столы на проходившей в октябре в Москве выставке «Инфосекьюрити-2008», по материалам которых и написана в основном настоящая статья.

ОСНОВНЫЕ ОПРЕДЕЛЕНИЯ И ЗАДАЧИ

Определение персональных данных дано в Законе №152-ФЗ: «любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту ПД), в том числе фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация». Кроме этого, введено определение оператора персональных данных: «государственный или муниципальный орган, юридическое или физическое лицо, организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели

и содержание обработки персональных данных».

Согласно статье 19 ФЗ-№152, «оператор при обработке персональных данных обязан принимать необходимые организационные и техничес-кие меры, в том числе использовать шифровальные (криптографичес-кие) средства, для защиты персональных данных от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения персональных данных, а также от иных неправомерных действий». С 1 января 2008 г. деятельность операторов ПД считается законной при наличии регистрации этих операторов в реестре. Но только 28 марта 2008 г. Управление по защите прав субъектов ПД Россвязькомнадзора выпус-тит приказ №154 «Об утверждении Положения о ведении реестра операторов, осуществляющих обработку персональных данных».

В октябре зарегистрировано около 30 тыс. операторов ПД, но потенциально таким оператором может быть каждое юридическое и даже физическое лицо, работающее с ПД, а таковых в России около 7 млн. Зарегистрировать миллионы операторов в одном госреестре чрезвычайно сложно, поэтому Россвязькомнадзор принял решение о проведении регистрации по территориальному признаку - в каждом субъекте федерации.

Прежде чем приступить к обработке ПД, оператор обязан уведомить Уполномоченный орган по защите прав субъектов ПД (Управление Россвязькомнадзора) о своем намерении. В свою очередь Управление ведет реестр операторов ПД и имеет право на контроль их деятельности, вплоть до приостановления или прекращения работ, если они производятся с нарушением требований, установленных

Правительством РФ.

Субъект ПД самостоятельно решает вопрос передачи кому-либо своих ПД, документально оформляя свое намерение. В соответствии со статьей 9 ФЗ-№152 обработка персональных данных осуществляется только при условии согласия в письменной форме с указанием следующих данных:

Фамилия, имя, отчество, адрес субъекта персональных данных, номер основного документа, удостоверяющего его личность, сведения о дате выдачи указанного документа и выдавшем его органе;

Наименование (фамилия, имя, отчество) и адрес оператора, получающего согласие субъекта персональных данных;

Цель обработки персональных данных;

Перечень персональных данных, на обработку которых дается согласие субъекта персональных данных;

Перечень действий с персональными данными, на совершение которых дается согласие, общее описание используемых оператором способов обработки персональных данных;

Срок, в течение которого действует согласие, а также порядок его отзыва.

Лица, виновные в нарушении требований обработки и хранения ПД, несут гражданскую, уголовную, дисциплинарную и иную, предусмотренную законодательством РФ, ответственность.

Субъект ПД имеет право на получение сведений об операторе и информации, касающейся обработки его ПД, на доступ к своим ПД, а также на обжалование действий или бездействия оператора. Кроме того, субъект ПД может обратиться за защитой своих прав и законных интересов,

в том числе за возмещением убытков и (или) компенсацией морального вреда в судебном порядке.

В Постановлении Правительства №781 содержится определение информационной системы персональных данных (ИСПДн): «информационная система, представляющая собой совокупность персональных данных, содержащихся в базе данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации или без использования таких средств».

Это же постановление №781 возлагает на ФСТЭК и ФСБ России разработку методов и способов защиты ПД в информационных системах, а на оператора ПД - задачу обес-печения безопасности ПД и обязанность классификации ИС. Оно устанавливает, что работы по обес-печению безопасности ПД являются неотъемлемой частью работ по созданию ИСПДн, а средства защиты ПД должны пройти оценку соответствия (во ФСТЭК России и ФСБ России). Достаточность принятых мер по обес-печению безопасности ПД оценивается при проведении государственного контроля и надзора.

Для создания и внедрения системы защиты персональных данных необходима реализация комплекса мероприятий. Как правило, проект по созданию такой системы включает следующие этапы: предпроектная стадия (разработка технического задания на ИСПДн), стадия проектирования и реализации (разработка системы защиты ИСПДн), стадия ввода в эксплуатацию системы защиты (в том числе этап опытной эксплуатации ИСПДн), приемо-сдаточные испытания, а также оценка соответствия ИСПДн нормативным требованиям.

КЛАССИФИКАЦИЯ ТИПОВЫХ ИСПДн

Один из основных этапов - классификация создаваемых ИСПДн по категориям, которая выполняется в процессе создания ИС или в ходе их эксплуатации (для ранее реализованных и/или модернизируемых ИС) с целью установления методов и способов защиты информации, необходимых для обеспечения безопасности ПД.

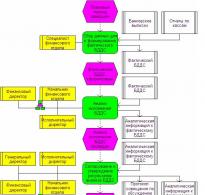

При проведении классификации информационной системы учитываются следующие исходные данные: категория обрабатываемых в информационной системе персональных данных, их объем (количество субъектов ПД, данные которых обрабатываются в информационной системе), заданные оператором характеристики безопасности ПД, структура информационной системы, наличие подключений информационной системы к сетям связи общего пользования и (или) сетям международного информационного обмена, режим обработки ПД, режим разграничения прав доступа пользователей информационной системы, местонахождение технических средств информационной системы.

Установлены четыре основные категории ПД:

Информационные системы, обрабатывающие ПД, делятся на типовые и специальные. В типовых ИС требуется обеспечить только конфиденциальность ПД, а в специальных - хотя бы одну из дополнительных функций безопасности ПД (защищенность от уничтожения, изменения, блокирования, а также иных несанкционированных действий).

По мнению экспертов, сегодня большинство ИСПДн можно отнес-ти к категории специальных, и только некоторые из них можно считать типовыми. Для специальных ИСПДн требуется провести работу по моделированию возможных угроз и отработки способов защиты. В зависимос-ти от объема ИСПДн делятся на три группы: предназначенные для обработки ПД менее чем о 1000 субъектах ПД; от 1000 до 100 000 субъектах ПД; о 100 000 субъектах ПД и более.

В соответствии с категорией и количеством обрабатываемых данных класс типовой ИСПДн выбирается по Таблице 1. В зависимости от последствий нарушений заданной характеристики безопасности ПД, типовой ИС присваивается один из классов:

Класс 1 (К1) - ИС, для которых нарушения могут привести к значительным негативным последствиям для субъектов ПД;

Класс 2 (К2) - ИС, для которых нарушения могут привести к негативным последствиям для субъектов ПД;

Класс 3 (К3) - ИС, для которых нарушения могут привести к незначительным негативным последствиям для субъектов ПД;

Класс 4 (К4) - ИС, для которых нарушения не приводят к негативным последствиям для субъектов ПД.

Для ИСПДн класса 1 и 2 обязательна сертификация (аттестация), для 3 класса – декларирование соответствия и, наконец, для 4 класса оценка проводится по решению оператора ПД. Для ИСПДн класса 1 и 2 операторы ПД должны получить лицензию на деятельность по технической защите конфиденциальной информации.

СПЕЦИАЛЬНЫЕ ИСПДн

Класс специальной ИСПДн определяется на основе модели угроз. Утвержденная ФСТЭК базовая модель угроз безопасности ПД при их обработке в ИСПДн содержит единые исходные данные по угрозам безопасности ПД, связанным, во-первых, «с перехватом (съемом) ПД по техническим каналам с целью их копирования или неправомерного распространения» и, во-вторых - «с несанкционированным, в том числе случайным доступом в ИСПДн с целью изменения, копирования, неправомерного распространения ПД или деструктивных воздействий на элементы ИСПДн и обрабатываемых ПД с использованием программных и программно-аппаратных средств с целью уничтожения или блокирования ПД».

Исходные данные для определения актуальных угроз формируются на основе перечней источников угроз (опрос), уязвимых звеньев ИС (опрос и сканирование сети) и, наконец, перечня технических каналов утечки (обследование ИС). Порядок определения актуальных угроз безопаснос-ти ПД в ИСПДн предусматривает следующие этапы:

Оценка (на основе опроса и анализа) уровня исходной защищенности ИСПДн (высокий, средний, низкий);

Экспертная оценка частоты (вероятности) реализации угрозы (маловероятная, низкая, средняя, высокая);

Определение актуальных угроз (путем исключения неактуальных угроз по определенному алгоритму).

Инструментальный анализ защищенности ИСПДн включает анализ средств защиты информации: шлюзов VPN, антивирусных средств защиты, средств обнаружения атак IDP/IPS, межсетевых экранов и систем защиты от утечки конфиденциальной информации. Дополнительно проводится анализ безопасности сетевой инфраструктуры: коммутаторов, маршрутизаторов, сетей SAN и WLAN. Тест на проникновение позволяет получить независимую оценку безопасности ИСПДн по отношению к внешнему нарушителю.

Таким образом, основные мероприятия по обеспечению безопаснос-ти специальных ИСПДн включают:

Определение угроз безопаснос-ти ПД и формирование модели угроз;

Разработка на основе модели угроз системы защиты ПД;

Проверка готовности системы защиты информации (СЗИ) к использованию;

Обучение персонала правилам работы с СЗИ;

Учет применяемых СЗИ и носителей ПД;

Учет лиц, допущенных к работе с ПД;

Контроль за соблюдением условий использования СЗИ;

Реагирование на нарушение режима защиты ПД;

Описание системы защиты персональных данных.

Все перечисленное, за исключением первого пункта, необходимо выполнить и при внедрении типовой ИСПДн.

С ЧЕГО НАЧАТЬ?

Оператор ПД может действовать самостоятельно или воспользоваться комплексными услугами компаний, работающих в сфере защиты конфиденциальной информации, таких как «ДиалогНаука», «Информзащита», «Элвис-Плюс» и другие. В качестве ориентира приведем перечень услуг, которые предлагает «Информзащита»:

Инвентаризация информационных систем и выявление среди них тех, что обрабатывают персональные данные;

Формирование перечней ПД, актуализированных моделей угроз

и нарушителей для каждой системы, подготовка рекомендаций по их классификации;

Аудит соответствия существующих мер защиты требованиям государственных регуляторов и подготовка рекомендаций по приведению ИСПДн в соответствие с законодательными требованиями;

Проектирование подсистем безопасности ИСПДн, пуско-наладочные работы, включая поставку сертифицированных средств защиты;

Разработка полного пакета внутренних нормативных документов по безопасности персональных данных, в том числе типовые договоры с персоналом и контрагентами;

Техническая поддержка и сопровождение подсистем безопасности (в том числе аутсорсинг) собственным сервисным центром в режиме 365х24х7;

При необходимости в кооперации с партнером (российской юридической фирмой) «Информзащита» готова помочь и в решении правовых проблем, связанных с обработкой ПД, таких как определение и формирование законных оснований для их обработки, методы и формы получения согласия субъектов на обработку, детальная проработка условий договоров на передачу персональных данных третьим лицам и т.п. В зависимости от готовности оператора этот процесс может занимать от нескольких месяцев до полутора лет.

Компания Aladdin также придерживается комплексного подхода к работе с заказчиком. Проект всегда начинается с оценки рисков для конкретного предприятия. К одной из категорий рисков могут быть отнесены, в том числе, и государственные инициативы, так как они оказывают значительное влияние на бизнес-процессы. На этапе консалтинга прорабатываются возможные подходы к решению существующей проблемы, при этом оценивается уровень защищенности существующей ИТ-инфраструктуры заказчика, зрелости используемых на предприятии технологий информационной безопасности, наличие/отсутствие политики ИБ и внутренних регламентов по работе с информационными ресурсами и т.п. И только после проведения подобной оценки можно говорить о технологической стороне проекта и, непосредственно, об интеграции.

По мере приближения дня «Ч» (1 января 2010 г.) количество таких компаний и предложений подобных услуг будет, несомненно,

расширяться.

КОГДА НЕОБХОДИМО ШИФРОВАНИЕ?

Правила разработки, производства, реализации и эксплуатации шифровальных (криптографических) средств защиты информации и предоставления услуг по шифрованию ПД при их обработке в ИС устанавливает ФСБ РФ. Целесообразность их применения выясняется на этапе определения модели угроз. Если они признаются необходимыми, то применяемые средства криптографичес-кой защиты информации (СКЗИ) должны соответствовать требованиям российского законодательства. Типовые требования в отношении информации, не содержащей секретных сведений и государственной тайны, разработаны ФСБ и предоставляются по запросу оператора ПД. По данным Perimetrix, шифрование ПД и других конфиденциальных данных в местах хранения внедрено только в 36% российских компаний.

По словам Михаила Емельянни-кова, директора по развитию бизнеса компании «Информзащита», ни Федеральный закон, ни Постановление Правительства № 791-2007, ни нормативные документы ФСБ и ФСТЭК, к сожалению, однозначного ответа о необходимости применения СКЗИ не дают. Чтобы его получить, придется построить модель угроз безопаснос-ти персональным данным, выявить угрозы, актуальные для конкретной информационной системы с учетом класса ее защищенности, и внедрить криптографические средства защиты информации для нейтрализации угроз, против которых они оказываются действенными. Применение СКЗИ представляется очевидным в следующих ситуациях:

Наличие территориально распределенных систем, где в качестве транспорта для передачи персональных данных служат глобальные информационные сети (Internet) и сети связи общего пользования, в которых невозможно обеспечить контроль оператора персональных данных за доступом к передаваемой информации (на транзитных узлах Internet, телефонных станциях при использовании коммутируемого доступа и т.п.);

Вынос за пределы контролируемой территории мобильных устройств обработки персональных данных, в том числе используемых для удаленного доступа к ИСПДн (ноутбуки, КПК и т.п.). В этом случае необходимо шифровать как информацию, передаваемую по незащищенным каналам связи, так и персональные данные, хранящиеся на жестких дисках мобильных устройств, поскольку возможен несанкционированный доступ к устройствам в результате их хищения, изъятия правоохранительными органами и органами пограничного контроля, в том числе зарубежных государств, и т.п.;

Применение многопользовательских систем персональных данных первого класса, где разграничение доступа обеспечивается исключительно шифрованием информации на дисках и управлением криптографическими ключами.

СТАТУС КВО

Компания Perimetrix совместно с порталом Bankir.Ru, проектом «Information Security» и сообщест-вом ABISS провела исследование «Персональные данные в России 2008». В период с 7 июля по 7 сентября было опрошено 389 респондентов, представляющих компании разного размера и из разных отраслей. Больше всего ответов (35,6%) поступило из средних (по российским меркам) компаний (от 100 до 500 сотрудников). Почти три четверти респондентов (72,5%) представляли два вертикальных рын-

ка – финансовый и телекоммуникационный. В отчете делаются следующие выводы.

Защита ПД является актуальной задачей для российских организаций. 52% компаний-респондентов обрабатывают более 10 тыс. записей о ПД, а 15,3% – более 1 млн записей (см.Рисунок 1).

Наибольшую угрозу конфиденциальности персональных данных представляет ИТ-персонал, топ-менеджмент и аналитические службы. Доступ к массивам ПД имеют, соответственно, 57,6%, 21,9% и 18,5% этих подразделений. Для сравнения, согласно мировой статистике, более 90% утечек так или иначе связаны с действиями сотрудников предприятий (см. Рисунок 2).

Защита ПД – системная задача, требующая разработки единого подхода и формализации взаимодействий между операторами. Только 64,3% компаний имеют монопольный доступ к ПД, остальные допускают к информации дочерние и материнские структуры либо партнеров (для 13,1% операторов это зарубежные компании).

Основное препятствие на пути реализации ФЗ «О персональных данных» заключается в неясном характере его положений (34,7%), бюджетных ограничениях (20,6%) и отсутствии квалифицированных кадров (19%). Большинство респондентов (65,3%) считают, что государство должно законодательно закрепить требование о публикации сведений об утечках ПД.

Аналитический центр Perimetrix выделяет пять наиболее распространенных сценариев утечек ПД:

Кража или потеря носителей (ноутбуков) с ПД;

Утечка через Web в результате случайной публикации ПД в общедоступных местах (Internet или Intranet);

Спланированный инсайд - умышленная кража информации сотрудником, имеющим легальный доступ к ней;

Бумажная утечка - печать и распространение ПД на бумажных носителях;

Внешний взлом корпоративной сети.

Исследование «Персональные данные в России 2008» показало чрезвычайную важность и растущую актуальность защиты ПД. Российские компании обрабатывают огромный объем данных, доступ к которым имеют корпоративные подразделения и департаменты. В большинстве случаев отсутствие контроля приводит к высоким рискам утечки ПД. Примерно половина отечественных специалистов работает в компаниях, которые уязвимы в связи с возможностью утечек. В идеале доступ к ПД должны иметь только сотрудники службы безопасности, но такое встречается только в 5,1% случаев.

Требования «Закона о защите ПД» до сих пор не выполняются, и правоприменительная практика в отношении ФЗ отсутствует, контроль над его исполнением де-факто не производится. Тем не менее, сотрудники российских компаний неплохо осведомлены об основных положениях закона и считают его наиболее важным документом в деле обеспечения безопасности ПД (см. Рисунки 3 и 4).

ДВА ОСНОВНЫХ МЕТОДА ЗАЩИТЫ

Как отмечает Николай Ионов, руководитель экспертной группы ГК «Антивирусный Центр», на ранних этапах из-за недостатка понимания проблемы обеспечение информационной безопасности сводилось к запрету нежелательных действий. Казалось, что для надежной защиты корпоративных данных достаточно запретить копирование файлов и применение флэш-накопителей, ограничить доступ пользователей к информации. Однако почти всегда это чувство уверенности оказывалось ложным - серьезную защиту могут обеспечить только специализированные решения.

Как правило, с технической точки зрения методы защиты можно разделить на две группы. К первой относится шифрование данных, когда конфиденциальная информация хранится в защищенной области, а доступ к ней жестко контролируется самими пользователями. Практика показывает, что в большинстве случаев этот метод себя оправдывает. Однако утечки данных могут происходить по вполне «легальным» каналам – например, при участии пользователей, имеющих права доступа к такой информации. В связи с этим получил распространение второй метод защиты – решения для предотвращения потери данных (Data Loss Prevention, DLP), которые позволяют осуществлять контроль за каналами передачи данных и информировать службу безопасности или блокировать передачу в случае обнаружения нарушений политики безопасности. Естественно, наиболее эффективно сочетание обоих методов.

Информационная безопасность опирается на технические средства, и именно поэтому многие не видят ее второй составляющей - организации управления. Как следствие, вопросы защиты корпоративных данных зачастую пытаются переложить исключительно на плечи службы ИТ. В результате качество работы систем обеспечения информационной безопасности нередко оказывается весьма далеко от идеала, так как сотрудники отдела ИТ в силу специфики своей деятельности не относятся к сложному внедрению таких систем как к приоритетному направлению. Более того, нередко они даже не выполняют возложенных на них функций. Однако даже если внедрение систем безопасности проведено по всем правилам и информацию нельзя ни скопировать, ни переслать по почте, ее можно просто запомнить и при случае передать «куда не надо», но это уже проблема морально-этического характера, нежели технического.

Ни в коем случае нельзя смешивать функции отдела ИТ и отдела безопасности, более того, эти отделы не должны находится в дружественных отношениях. У них изначально должны быть разные задачи и подходы к организации информационной безопасности. «В службе безопасности могут работать специалис-ты по ИТ, но руководство отделом должно быть сосредоточено в руках управленцев», - заключает Николай Ионов.

ПРОГНОЗЫ ЭКСПЕРТОВ

Эксперты пессимистично оценивают перспективы повсеместного внедрения закона и регистрации всех операторов ПД в установленный срок. Так, Михаил Емельянников считает абсолютно невероятным, что к 1 января 2010 г. будут зарегистрированы все операторы персональных данных. К тому же различные органы государственной власти, законодательные и исполнительные, расходятся в вопросе определения обязательной регистрации. В первую очередь сомнения возникают в отношении обработки персональных данных работодателями и операторами, имеющими договоры с физическими лицами и предоставляющими (передающими) ПД третьим лицам. Поэтому с 1 января закон «не заработает» в полную силу и повсеместно.

Главными препятствиями являются следующие:

Высокая стоимость реализации технической защиты;

Нежелание оказаться под контролем со стороны еще нескольких органов исполнительной власти;

Неясные последствия отказа от выполнения требований закона для органов власти, бизнеса и руководителей. Иногда дешевле будет заплатить штраф, но не усложнять информационную систему и не вкладывать деньги в ее защиту;

Отсутствие в нашей стране примеров реальной потери репутации компании в результате утечки персональных данных;

Отсутствие четкого понимания процедуры государственного контроля и надзора за безопасностью ПД, влияние этого контроля на деятельность предприятий и организаций.

По мнению Алексея Сабанова, заместителя генерального директора компании Aladdin, есть несколько «но», в значительной мере влияющих на перспективу внедрения требований закона. Исходя из принципов классификации ИСПДн, приведенной в методических документах, большинство ИСПДн будут отнесены к специальным, поэтому зачас-тую, кроме обеспечения конфиденциальности, они должны гарантировать и целостность обрабатываемых ПД. В этой ситуации большинство операторов ПД будут вынуждены, как минимум, взять на себя труд по описанию и определению класса ИСПДн, рассмотрению актуальных угроз, формированию модели этих угроз, обоснованию требований по ИБ, описанию существующей системы защиты, а также разработке технического задания на создание

СЗИ ИСПДн.

Он приводит следующий, весьма любопытный приблизительный подсчет времени, за которое оператор сможет выполнить подобную работу. Допустим, регистрация оператора ПД занимает 1-2 месяца, а на лицензирование, сертификацию и аттестацию уходит по полгода, т.е. всего надо без малого два года. Между тем, до 1 января 2010 г. осталось чуть более года. Далее, в России не более 100 центров по проведению работ по подготовке операторов к лицензированию, согласованию модели угроз, сертификации и аттестации ИСПДн, а минимальное количество ИСПДн, для которых необходимо выполнить весь рассмотренный цикл работ по приведению информационной системы в соответствие с ФЗ-№152, примерно 100 тыс. штук.

Как нетрудно подсчитать, на проведение такой работы в масштабах страны понадобится 1 тыс. лет. Поскольку каждая уполномоченная организация может выполнять одновременно до 10 подобных работ, то период сокращается до 100 лет. Конечно, приведенные подсчеты весьма приблизительны, однако даже они показывают, что установленный государством срок, мягко говоря, весьма оптимистичный.

Кроме того, препятствием на пути к повсеместному внедрению закона «О персональных данных» служит и отсутствие баланса интересов всех участников информационных отношений (общества, субъектов и операторов ПД, разработчиков ИСПДн, законодательных органов, органов государственной власти, прежде всего регуляторов - ФСТЭК, ФСБ, Минсвязи). Вдобавок существуют две системы сертификации (аттестации) средств и систем защиты информации, причем в том, что касается безопасности ПД, регуляторы ориентируются на формирование требований к механизмам защиты в рамках собственных систем сертификации (аттестации).

В разработанных ими документах учтены лишь некоторые критерии оценки эффективности различных средств защиты информации, а их положения основаны лишь на практике применения сформировавшихся ранее подходов. Так, методические документы по защите ПД не содержат методики и результатов оценки всех видов рисков нарушения безопасности ПД для субъектов и операторов ПД, из-за чего невозможно оценить формируемые на их основе требования к защите ПД по критерию стоимость/эффективность.

Как уже было сказано, используемая в документах регуляторов классификация ИСПДн не обеспечивает дифференцированный подход

к защите ПД и баланс между потенциальным ущербом и затратами на защиту ПД. Требования по защите ПД сравнимы с уровнем требований по защите сведений, составляющих государственную тайну, поэтому зачастую избыточны. Как отмечает Алексей Сабанов, немало вопросов вызывает и тот факт, что документы по защите ПД пока закрыты для опубликования – это осложняет их обсуждение профессиональным сообществом и не способствует выработке рекомендации по их доработке.

Как напоминает Михаил Грун-тович, руководитель обособленного подразделения ОКБ САПР в г. Пенза, о необходимости защиты ПД упоминалось еще в «Перечне сведений конфиденциального характера», утвержденном Указом Президента Российской Федерации (№188 от 6 марта 1997 г.), где в первых строках фигурируют «сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность (персональные данные)». Иначе говоря, российское законодательство по защите информации ограниченного доступа (кстати, достаточно хорошо проработанное) требовало обеспечения защиты и этого вида конфиденциальной информации. Но практика была слишком далека от законодательства. После принятия перечисленных в начале статьи нормативных актов о защите ПД ситуация изменилась.

При ближайшем рассмотрении требований ФСТЭК к системам обработки персональных данных с использованием средств автоматизации выясняется, что фактически произошла перелицовка и перекомпоновка его традиционных документов, посвященных технической защите информации ограниченного доступа. Специалисты ФСБ поступили еще проще - они предполагают переиздать действующие в настоящее время требования к СКЗИ и порядок эксплуатации СКЗИ под другим наименованием (в контексте защиты персональных данных). С учетом того, что персональные данные являются одним из видов информации ограниченного доступа, их защита должна обеспечиваться исходя из общих требований, а стало быть, такое повторение вполне правомочно и ничему не противоречит. Мало того, поступить по-другому было бы нелогично.

Крупные компании, для которых безопасность их информации не пустой звук, уже давно обеспечили реализацию необходимых мер. Тем же, кто ранее оставлял под угрозой персональные данные граждан, придется приложить немалые усилия, а кому-то и раскошелиться. И тут возникает серьезная проблема: откуда взять средства на реализацию достаточно серьезных мер защиты персональных данных? Например, в разряд специальных ИСПДн попадают информационные системы медицинских учреждений, а значит, в этих системах требуется использовать криптографические средства защиты. А их внедрение предполагает серьезные материальные затраты на аппаратную поддержку, содержание персонала, инфраструктуру ключей и управления.

В сложной ситуации могут оказаться самые обычные учреждения. Например, в детских садах имеют обыкновение записывать информацию о национальной принадлежности детей. Если, согласно веяниям современной моды, для этого используются автоматизированные методы обработки информации о клиентах, то информационная система такого детсада должна классифицироваться как ИСПДн класса 1, поскольку в ней обрабатываются персональные данные первой категории. Последствия те же: применение средств криптографической защиты становится обязательным.

С точки зрения обычного гражданина, отмечает Михаил Грунтович, такие меры защиты ПД необходимы, но они могут привести или к профанации, или к отказу от применения. Разговоры о трудностях их реализации, в том числе по финансовым причинам, возникают постоянно. Требование обеспечения безопасности ПД законодательно закреплено давно, но время потрачено впустую. И вот теперь, когда наконец государство стало вплотную заниматься этим вопросом, многие оказались застигнутыми врасплох. Подобная ситуация уже случалась, причем не так давно и в еще больших масштабах, а именно - применительно к нелицензионному ПО. Тогда тоже санкции последовали не сразу и назначался срок, в течение которого покупатели должны были приобрес-ти лицензионные продукты, дабы избежать санкций. И точно так же неожиданной оказалась необходимость выделить значительные средства на их приобретение. Причина, скорее всего, в отсутствии культуры. В данном случае еще и культуры безопасности.

Поскольку ФЗ уже давно вступил в силу, российские компании должны быть готовы к ужесточению контроля за исполнением закона. Конечно, это не станет одномоментным событием, однако и реализация комплекса защитных мер требует времени. Задумываться о безопасности персональных данных необходимо уже сегодня, внедрять защиту – завтра, а послезавтра – спокойно наблюдать за схваткой государства и менее дальновидных организаций.

Ростислав Сергеев - заместитель главного редактора «Журнала сетевых решений/LAN». С ним можно связаться по адресу: [email protected]

Компетенция уполномоченных федеральных органов власти в области защиты персональных данных СТЭК России определяет требования и порядок защиты ПД некриптографическими средствами. ФСБ России определяет требования и порядок защиты ПД криптографическими средствами.

Россвязькомнадзор осуществляет контроль и надзор за соответствием обработки ПД требованиям законодательства (Управление по защите прав субъектов персональных данных). Документы ФСТЭК России по защите ПД.

«Порядок проведения классификации информационных систем ПД»(Приказ ФСТЭК России, ФСБ России и Мининформсвязи России от 13.02.2008 г., № 55/86/20);

«Базовая модель угроз безопасности ПД при их обработке в ИСПДн»;

«Методика определения угроз безопасности ПД при их обработке в ИСПДн»;

«Основные мероприятия по организации и техническому обеспечению безопасности ПД, обрабатываемых в ИСПДн»;

Локальные СЗИ НСД

СЗИ НСД - это аббревиатура от средства защиты информации от несанкционированного доступа. Используются для предотвращения несанкционированных действий пользователей, имеющих доступ к рабочим станциям ИСПДн. Включают в себя такие механизмы, как контроль загрузки со сменных носителей (CD/DVD-диски, флешки), контроль устройств (что бы нельзя было подключить левую флешку и слить информацию), реализация мандатного разграничения доступа (для ИСПДн не требуется). Приведу только те средства, с которыми я работал лично:1) Secret Net. Может поставляться как с платой контроля загрузки, так и без оной. Работает через secpol.msc, так что на Home-версиях может и не заработать (на Windows XP Home не работает точно, да Vista и Windows 7 еще не проверял). Довольно прост в эксплуатации, имеет наилучший, из виденного, механизм контроля устройств. Есть сетевая версия, предназначенная для интеграции в доменную структуру.

2) Страж NT. Наилучший механизм мандатного разграничения доступа. В эксплуатации сложнее (из-за того, что часть защитных механизмов нельзя отключить). Сетевой версии нет.

3) Dallas Lock. Проигрывает по всем параметрам рассмотренным ранее, кроме возможности нормального развертывания сетевого варианта в бездоменной сети.

Как ясно из названия, данные средства используются на локальных машинах. Добавить тут нечего.

Межсетевые экраны

Назначение, я думаю, ясно. Кроме того, если одну ИСПДн разделить межсетевым экраном на две части, то можно с полным право назвать их двумя разными ИСПДн. Для чего? Если вы попадаете в первый класс именно по количеству обрабатываемых субъектов персональных данных, то, разделив ИСПДн на две части, вы уменьшите количество обрабатываемых в каждой ИСПДн субъектов и получите уже не К1, а К2. Сейчас на рынке представлено несколько сертифицированных межсетевых экранов:1) VipNet Personal Firewall. Просто персональных межсетевой экран, без особых изысков. Управляется только локально. Механизма централизованного управления нет. Для запуска требует пароль, если его не ввести - не запускается.

2) VipNet Office Firewall. То же самое, но поддерживает несколько сетевых карт, что позволяет устанавливать его на шлюзе, и использовать для сегментирования ИСПДн.

3) ССПТ-2. Программно-аппаратный комплекс, работает на FreeBSD, однако добраться до самой ОС вам никто не даст. Работает быстро, поддерживает фильтрацию по многим параметрам. Имеет неприятную особенность - правила применяются по списку сверху-вниз, и правила, расположенные вверху, имеют больший приоритет. В документации это не отражено, было выявлено опытным путем. Управляется как с локальной консоли, так и через веб-интерфейс.

4) АПКШ «Континент». Вообще, это не межсетевой экран, а криптомаршрутизатор, но с функциями МСЭ. Архитектурно похож на ССПТ-2, но управления с локальной консоли нет - только через специальную консоль администратора. При чем, при начальной настройке необходимо указать интерфейс, к которому будет подключен компьютер администратора.

Кроме того, «Код безопасности» выпустил еще два продукта - МСЭ+ HIPS «Security Studio Endpoint Protection» и систему распределенных межсетевых экранов Trust Access, объединяющую межсетевое экранирование и сегментацию с использованием аутентификации по протоколу Kerberos. По скольку работать с данными продуктами мне не приходилось, предоставлю только ссылки на их описание:

TrustAccess

SSEP

Кроме того, было сертифицировано производство еще одного продукта - Stonegate Firewall/VPN. Продукт финской компании Stonesoft. Так же он поставляется к прикрученным к нему модулем шифрования КриптоПРО, что позволяет использовать его в качестве сертифицированного VPN-решения.

СКЗИ

Они же средства криптографической защиты. Помимо уже указанного Stonegate Firewall/VPN, есть еще два VPN-решения:1) VipNet Custom. Представляет из себя комплекс из VipNet Administrator - программа управления, VipNet Coordinator - VPN-сервер, с функциями МСЭ, и VipNet Client - VPN-клиент и МСЭ. Программа управления используется только для генерации ключей и сертификатов, управление настройками межсетевых экранов возможно только локально. Помочь в администрировании может только встроенный RDP. Так включает в себя внутренний мессенджер и внутреннюю почту. К достоинствам можно отнести только то, что это чисто программное решение, которое легко встраивается в уже существующую инфраструктуру.

2) АПКШ «Континент». Про него я, в принципе, уже говорил. Добавлю только то, что в последней версии клиента («Континент-АП») появились функции межсетевого экрана, и даже есть клиент под Linux. Управление самими криптошлюзами производится только с консоли администратора, но удаленно. К особенностям так же стоит отнести то, что стартовая настройка (то есть передача криптошлюзу конфигурации сети и ключей) производится локально, путем скармливания ему флешки со всей необходимой информацией. Если вы ошиблись при создании конфигурации и уже отправили криптошлюз на удаленную точку - то удаленно подцепиться на него и что-то исправить вы не сможете, придется генерировать конфигурацию заново и каким-то образом передавать на удаленную точку.

В принципе, вот краткое описание всех известных мне сертифицированных средств защиты. Надеюсь, данная информация будет полезна сообществу.

19 января 2009 г. 15:59Андрей Щербаков

После выхода в свет постановления Правительства РФ № 781 «Об утверждении Положения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных» от 17 ноября 2007 г. и совместного приказа Федеральной службы по техническому и экспортному контролю, ФСБ РФ и Министерства информационных технологий и связи РФ от 13 февраля 2008 г. № 55/86/20 «Об утверждении порядка проведения классификации информационных систем персональных данных» (далее «Порядок…») перед службами разработки и эксплуатации информационных систем (ИС), обрабатывающих персональные данные, возникло два почти гамлетовских вопроса:

● как классифицировать ИС, предназначенные для защиты персональных данных;

● как выбрать средства защиты информации для защиты персональных данных в этих системах.

«Порядок…» утверждает, что «классификация информационных систем проводится государственными органами, муниципальными органами, юридическими и физическими лицами, организующими и (или) осуществляющими обработку персональных данных, а также определяющими цели и содержание обработки персональных данных». Это означает, что персональные данные (ПД) классифицирует их владелец , что является серьезным подспорьем для объективного выбора методов и средств защиты ПД и создает объективную базу для диалога с проверяющими органами о достаточности принятых в организации мер защиты персональных данных.

При проведении классификации ИС, предназначенной для обработки персональных данных, учитываются следующие исходные данные:

● объём обрабатываемых ПД (количество субъектов, персональные данные которых обрабатываются в ИС);

● заданные владельцем информационной системы характеристики безопасности персональных данных, обрабатываемых в ИС;

● структура информационной системы;

● наличие подключений ИС к сетям связи общего пользования и (или) сетям международного информационного обмена;

● режим обработки ПД;

● режим разграничения прав доступа пользователей информационной системы;

● местонахождение технических средств ИС.

В первую очередь определим, что относится к персональным данным. Это сведения различного характера о конкретных физических лицах. Заметим, что мы говорим только о сведениях в электронной форме, вводимых, хранящихся, обрабатываемых и передаваемых в информационной системе. Данные сведения разделяются на четыре основные категории:

Например, отдельно фамилия является данными 4-й категории, сочетание фамилии и адреса - третьей, фамилия, адрес, номера страховок и карт - второй, а если к этим данным добавлена электронная медкарта, то получившиеся персональные данные относятся исключительно к первой категории.

Исходя из этой классификации можно констатировать, что любые медицинские данные, а также кадровый учет, содержащий графу «национальность» (а таковы почти все действующие анкеты и личные листки по учету кадров, используемые в настоящее время), необходимо относить к первой категории. Понятно также, что фрагменты персональных данных почти всегда имеют меньшую категорию, чем их совокупность. Даже подробные сведения о здоровье физического лица могут быть бессмысленны, если неизвестна его фамилия или другие данные, однозначно привязывающие эти сведения к пациенту.

Объем обрабатываемых ПД может принимать следующие значения:

1 - в ИС одновременно обрабатываются персональные данные более чем 100 000 субъектов или персональные данные субъектов в пределах региона Российской Федерации или Российской Федерации в целом; ·

2 - в ИС одновременно обрабатываются персональные данные от 1000 до 100 000 субъектов или персональные данные субъектов, работающих в отрасли экономики Российской Федерации, в органе государственной власти, проживающих в пределах муниципального образования;

3 - в ИС одновременно обрабатываются данные менее чем 1000 субъектов или персональные данные субъектов конкретной организации.

По характеристикам безопасности ПД, обрабатываемых в информационной системе, ИС подразделяются на типовые и специальные. Первые - информационные системы, в которых требуется обеспечение только конфиденциальности персональных данных.

Характеристика «конфиденциальность» означает, что обращаться (вводить, хранить, обрабатывать и передавать) с ПД в электронной форме может только тот, для кого они предназначены. Для обеспечения конфиденциальности при передаче персональных данных в сетях, включая Интернет, необходимо использовать шифрование данных.

Специальные информационные системы - это такие ИС, в которых вне зависимости от необходимости обеспечения конфиденциальности ПД требуется обеспечить хотя бы одну из характеристик безопасности персональных данных, отличную от конфиденциальности (например, целостность или доступность). Характеристика «целостность» означает, что персональные данные должны меняться только регламентированным образом, например изменения в файл электронной медкарты может вносить только уполномоченный врач, а в любых других случаях информация в медкарте не должна меняться. При передаче по сетям целостность обеспечивается применением электронной цифровой подписи.

Характеристика «доступность» означает, что работа с ПД должна обеспечиваться для заданного количества данных и пользователей с соблюдением установленных временных регламентов. Иначе говоря, «доступность» - другая формулировка надежности системы. Заметим также, что говорить о доступности в открытых сетях практически бессмысленно - ни один провайдер не обеспечит гарантированного доступа к данным или их бесперебойной передачи.

К специальным информационным системам относятся: ·

● ИС, в которых обрабатываются персональные данные, касающиеся состояния здоровья субъектов; ·

● ИС, в которых предусмотрено принятие на основании исключительно автоматизированной обработки персональных данных решений, порождающих юридические последствия в отношении субъекта или иным образом затрагивающих его права и законные интересы.

По структуре информационные системы для обработки ПД подразделяются: ·

● на автономные (не подключенные к иным ИС), предназначенные для обработки персональных данных (автоматизированные рабочие места); ·

● на комплексы автоматизированных рабочих мест, объединенных в единую ИС средствами связи без использования технологии удаленного доступа (локальные информационные системы); ·

● на комплексы автоматизированных рабочих мест и (или) локальных ИС, объединенных в единую информационную систему средствами связи с использованием технологии удаленного доступа (распределённые информационные системы).

По наличию подключений к сетям связи общего пользования и (или) международного информационного обмена ИС подразделяются на системы, имеющие подключения не имеющие подключений.

Исходя из того, что в обязательном порядке требуется обеспечение конфиденциальности данных, можно выделить необходимые элементы информационной системы для обработки персональных данных.

В первую очередь информационная система обязана идентифицировать пользователей и иметь возможность устанавливать индивидуальные полномочия по доступу пользователей к ПД, т. е. обладать системами идентификации и аутентификации и разграничения доступа.

Во-вторых, необходимо обеспечивать защиту персональных данных, которые могут отчуждаться из системы. Например, следует контролировать перенос информации на съёмные носители. Весьма вероятно, что в ряде случаев надо учитывать возможность хищения и утраты (потери) компьютерной техники с персональными данными. В этом случае также обязательно шифрование хранимых на носителях компьютера ПД.

Если система имеет подключения к открытым сетям или предусматривает обмен данными, обязательно применение шифрования данных и электронной цифровой подписи, а также обеспечение защиты от атак из внешних сетей, включая антивирусную защиту.

Для шифрования и электронной подписи используются ключи и сертификаты, которые генерируются самими пользователями и регистрируются в так называемых удостоверяющих центрах.

Весьма важный момент - регистрация действий с ПД, которая, с одной стороны, позволяет выявить виновных в их утечке, а с другой - создает психологическую мотивацию для корректной работы с ними.

Информационной системе для обработки ПД может быть присвоен один из следующих классов: ·

● класс 1 (К1) - ИС, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к значительным негативным последствиям для субъектов персональных данных;

● класс 2 (К2) - ИС, для которых нарушение заданной характеристики безопасности ПД, обрабатываемых в них, может привести к негативным последствиям для субъектов персональных данных;

● класс 3 (К3) - ИС, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к незначительным негативным последствиям для субъектов персональных данных;

● класс 4 (К4) - ИС, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, не приводит к негативным последствиям для субъектов персональных данных.

Таблица 1.

|

Класс ИС в зависимости от объема обрабатываемых ПД |

|||

Во-первых, из «Порядка…» следует существование категорий персональных данных. Логично осуществить агрегирование базы данных в ИС, содержащей ПД, на непересекающиеся части, содержащие данные различных категорий. Также ИС для обработки ПД должна быть разделена на контуры , содержащие данные только одной категории. Это вполне возможно сделать, поскольку физические лица однозначно идентифицируются номером паспорта или ИНН либо номером полиса медицинского страхования, который позволяет индексировать базы медицинских данных и другие массивы однозначно. Таким образом, необходимо следовать принципу, что в каждом контуре ИС для обработки персональных данных необходимо использовать сертифицированные средства одного класса , а контуры должны быть изолированы друг от друга.

Можно констатировать, что большинство информационных систем для обработки ПД (особенно медицинского назначения) будут специальными , т. е. в них необходимо обеспечивать не только конфиденциальность, но и целостность в обязательном порядке и другие характеристики безопасности и надежности.

В случае распределённой ИС для обработки персональных данных даже при необходимости обеспечения только конфиденциальности в соответствии с «Порядком…» в обязательном порядке потребуется защита передаваемых и хранимых ПД . Это полностью соответствует действующим требованиям ФСБ РФ к автоматизированным ИС, предназначенным для защиты конфиденциальной информации, не составляющей государственной тайны, а именно - положению, что «должна осуществляться защита всей конфиденциальной информации, передаваемой по каналам связи; информация, передаваемая по каналам связи, должна быть зашифрована с использованием средств криптографической защиты информации (СКЗИ), или для ее передачи должны использоваться защищенные каналы связи. Должна осуществляться защита информации, записываемой на отчуждаемые носители».

Последнее требование безусловно применимо для изолированных ИС ПД, не имеющих каналов для передачи ПД, т. е. для отдельных рабочих мест, обрабатывающих персональные данные.

Это означает, что для обработки персональных данных ИС должны быть аттестованы по классу не ниже АК2 в классификации ФСБ РФ. Например, такому классу соответствует защищенная Windows XP c пакетом обновления Secure Pack Rus. В состав средств защиты должны входить средства криптографической защиты информации (СКЗИ) класса не ниже КС2.

Исходя из этого для любой ИС ПД, обрабатывающей ПД категорий выше 4-й (к которой безусловно будут отнесены все системы обработки медицинских ПД), потребуется выполнение всех требований класса АК2 в классификации ФСБ РФ.

Из архитектуры ИС ПД при достаточно большом количестве обрабатываемых ПД (показатель 1 или 2) однозначно будет выделяться серверный компонент, который также потребует защиты. В этом случае должна осуществляться защита всей конфиденциальной информации хранимой на магнитных носителях рабочих станций и серверов, что соответствует требованиям класса АК3.

Таким образом, можно предложить вполне обоснованную стратегию защиты ПД, состоящую в том, что табл. 1 заполняется в следующей редакции (см. табл. 2).

Таблица 2.

|

Класс ИС в зависимости от объема обрабатываемых ПД |

|||

|

Не ниже АК3 |

Не ниже АК3 |

Не ниже АК3 |

|

Примечание. «-» - означает, что требования не предъявляются.

Таким образом, для защиты ПД первой категории, к которой относятся все медицинские данные, необходимо использовать средства защиты классов не ниже АК3 и средств криптографической защиты классов не ниже КС3.

Для практического оснащения ИС средствами защиты можно рекомендовать продукты, специально адаптированные для защиты персональных данных и имеющие необходимые разрешительные документы (сертификаты и заключения). Это в первую очередь Secure Pack Rus и средства криптографической защиты семейства CryptoPro.

Попробуем теперь оценить затраты на оснащение одного рабочего места для обработки ПД. Без учета скидок цена пакета Secure Pack Rus составляет приблизительно 2000 руб., при этом средства криптографической защиты семейства CryptoPro уже включены в этот пакет. Далее, для защиты хранимой на компьютере персональной информации целесообразно докупить один из пакетов защиты данных CryptoPro EFS, Secure Pack Explorer либо «Криптопроводник». Цена каждого из этих продуктов составляет от 600 до 1000 руб. Итого защита одного рабочего места без учета установки и настройки обойдется примерно в 3000 руб., а установка и адаптация программ традиционно добавит 10--15% к стоимости

Условно можно выделить «мистические десять шагов на пути» к защищенной системе для обработки ПД.

1. Определите те элементы вашей ИС, которые необходимо защитить в первую очередь. Сначала выясните, какие именно персональные данные нуждаются в защите и где в вашей системе они находятся в настоящее время. Затем проверьте, действительно ли нуждаются в защите данных рабочие места всех без исключения сотрудников. Может быть, проще выделить отдельные компьютеры для работы с персональной информацией, которую необходимо защищать особенно надежно? Помните, что компьютер, подключенный к Интернету, - не самое удачное место для хранения ПД!

2. Оцените текущее состояние информационной безопасности. Насколько оно удовлетворительно? Если есть возможность, проведите внешний аудит защищенности вашей системы. Классифицируйте вашу ИС в соответствии с приведенными выше рекомендациями. Сравните ваши выводы с выводами внешнего аудита.

3. Определите, кто в данное время отвечает за обеспечение защиты ИС. Нельзя ли сузить круг лиц, от которых зависит надежность этой защиты? В то же время помните - безопасность не может зависеть от одного человека! Обязательно назначьте аудиторов, например, главный врач может контролировать работу специалистов по заполнению и перемещению ПД.

4. Критически относитесь к требованиям специалистов, если они настаивают на установке аппаратных средств обеспечения безопасности. Учтите также, что применение криптографических средств - довольно серьезная работа. Важно понять: не помешает ли обслуживание средств шифрования и использование цифровой подписи основной деятельности вашей компании? Учтите также, что далеко не каждый сотрудник может и должен заниматься шифрованием данных.

5. Наведите порядок в сфере безопасности вашей клиники. Установите режим, который позволит обеспечить требуемый уровень информационной безопасности, однако не перегните палку. Например, нельзя лишать людей возможности пользоваться мобильными телефонами. Нецелесообразно также запрещать сотрудникам обращаться к электронной почте и Интернету в личных целях. В то же время вполне целесообразно регламентровать порядок внесения на территорию компании флэш-носителей и собственных ноутбуков, либо использовать имеющуюся в Secure Pack Rus функцию отключения не разрешенных к использованию администратором USB-накопителей

6. Потребуйте от ИТ-специалистов составить чёткий план работы по созданию и настройке системы безопасности. Попросите обосновать необходимость закупок дополнительных средств обеспечения безопасности. Настаивайте на гарантиях того, что настройка системы безопасности не скажется на основной работе системы.

7. Контролируйте выполнение плана по созданию системы безопасности.

8. Выслушайте мнения врачей и сотрудников - не мешают ли меры безопасности их работе и основной деятельности?

9. Поддерживайте и проверяйте состояние защищенности ПД, а также укрепляйте лояльность сотрудников, занимающихся безопасностью.

10. Спокойно относитесь к инновациям в области безопасности - здоровый консерватизм позволить сэкономить ваши деньги.