Перечислить основные технические способы защиты гостайны. Методы защиты государственной тайны

Понятие «информация» сегодня употребляется весьма широко и разносторонне. Трудно найти такую область знаний, где бы оно не использовалось. Огромные информационные потоки буквально захлестывают людей. Как и всякий продукт, информация имеет потребителей, нуждающихся в ней, и потому обладает определенными потребительскими качествами, а также имеет и своих обладателей или производителей.

В настоящее время положение о секретности предоставляет лицу, которое уполномочено подписывать документ или подписывать его, кроме материального документа. В качестве квалифицированной формы этого преступления ему было разрешено раскрывать секрет лицу, действующему от имени или в интересах иностранного юридического лица. Привилегированной формой раскрытия тайны является непреднамеренное раскрытие лицом, которое познакомилось с этой тайной в результате его или ее государственной должности или предоставленного разрешения.

Иными словами, речь идет об этой сфере, которая, согласно ст. 4 сек. 2 пр.пр. Это обычно называлось еще одним секретным, защищенным законом. Ответственность за нарушение этого положения несет каждый, кто нарушил одно из так называемых. Профессиональные секреты. Конкретные законы, защищающие такие секреты, определяют как сферу защиты, так и защищенные интересы и интересы, в силу которых была введена дискреционная свобода. Это также ответственность любого, кто обнаруживает или использует такую информацию в нарушение его или ее обязанности по усмотрению.

С точки зрения потребителя, качество используемой информации позволяет получать дополнительный экономический или моральный эффект.

С точки зрения обладателя – сохранение в тайне коммерчески важной информации позволяет успешно конкурировать на рынке производства и сбыта товаров и услуг. Это, естественно, требует определенных действий, направленных на защиту конфиденциальной информации. При этом под безопасностью понимается состояние защищенности жизненно важных интересов личности, предприятия, государства от внутренних и внешних угроз.

Это может быть физическое или юридическое лицо, государственное или местное самоуправление или государственный орган, юридическая заинтересованность которого была непосредственно нарушена или под угрозой преступления. Обратите внимание, что журналист может нести ответственность за поддержку государственной, профессиональной или общественной тайны в раскрытии секретности. В некоторых случаях они также могут нести ответственность за полномочного представителя при условии, что такое поведение будет способствовать совершению таких преступлений путем предоставления инструментов путем предоставления консультаций.

При хранении, поддержании и предоставлении доступа к любому информационному объекту его владелец либо уполномоченное им лицо накладывает явно либо самоочевидно набор правил по работе с ней. Умышленное их нарушение классифицируется как атака на информацию.

Каковы возможные последствия атак на информацию? В первую очередь, конечно, это экономические потери.

Следует подчеркнуть, что ответственность за раскрытие государственной тайны несет любой, кто раскрывает такую тайну, чтобы как журналист, совершивший преступления, был привлечен к ответственности, воровал из сейфа, воровал офис или принуждение к доставке, приобретут тайну и того, кто случайно попал в ее владение, например, нахождение документов на полигоне. Раскрытие информации, составляющей государственную тайну, заключается в том, чтобы приписать сообщение сообщению, которое ранее не было таким, а не только в юридическом смысле, но на самом деле.

Раскрытие коммерческой информации может привести к серьезным прямым убыткам на рынке.

Известие о краже большого объема информации обычно серьезно влияет на репутацию фирмы, приводя косвенно к потерям в объемов торговых операций.

Фирмы-конкуренты могут воспользоваться кражей информации, если та осталась незамеченной, для того чтобы полностью разорить фирму, навязывая ей фиктивные либо заведомо убыточные сделки.

Это не раскрытие повторения, передачи или распространения государственной тайны, которое ранее было раскрыто кем-то другим. Раскрытие информации может осуществляться в форме распространения, когда публикуется информация, составляющая государственную тайну. Использование государственной тайны заключается не только в том, чтобы использовать ее в торговых переговорах, продавать разведку военным или военным, но и передавать в прессу. Публикация самого современного сообщения в прессе в результате того, что лицо несет ответственность за такие сообщения, является нарушением закона об использовании сообщений.

Подмена информации, как на этапе передачи, так и на этапе хранения в фирме может привести к огромным убыткам.

Многократные успешные атаки на фирму, предоставляющую какой-либо вид информационных услуг, снижают доверие к фирме у клиентов, что сказывается на объеме доходов.

Как свидетельствует отечественная и зарубежная печать, злоумышленные действия над информацией не только не уменьшаются, но и имеют достаточно устойчивую тенденцию к росту.

Ответственность лица, раскрывающего несанкционированную информацию, которая является секретом услуги, несет ответственность, или даже если информация, полученная с помощью службы, но те, чье раскрытие может поставить под угрозу юридически защищенный бизнес, могут обрабатываться только государственным должностным лицом. Однако вы можете нести ответственность за поддержку этого преступления. Таким образом, Кодекс труда не определял понятия государственной и коммерческой тайны, оставляя положения Уголовного кодекса неконституционными.

Защита информации – комплекс мероприятий, направленных на обеспечение важнейших аспектов информационной безопасности (целостность, доступность и, если нужно, конфиденциальность информации и ресурсов, используемых для ввода, хранения, обработки и передачи данных).

Система называется безопасной, если она, используя соответствующие аппаратные и программные средства, управляет доступом к информации так, что только должным образом авторизованные лица или же действующие от их имени процессы получают право читать, писать, создавать и удалять информацию.

Нынешний уголовный кодекс не определяет термин «государственная тайна» и «коммерческая тайна». В доктрине это была критика, в которой указывалось, что технология - это наука, которая включает в себя определенную технику, заставляя сферу вышеупомянутых терминов перекрываться. Бизнес-информация, являющаяся деловой тайной, - это все сообщения, которые полезны для ведения бизнеса, а не напрямую связанные с производством, такие как: маркетинговые данные, рынки сбыта, списки клиентов, реестры, отзывы, отчеты о продажах.

Он также подчеркнул необходимость отличать секретные сообщения компании от информации, которая является частью общих знаний, полученных сотрудником, в результате его собственной профессиональной деятельности. Однако это правило не применяется в тех случаях, когда это явно предусмотрено другими законами, если медицинское обследование было проведено по запросу, сделанному по этому поводу отдельными уставами властей и учреждений, где секретность может представлять опасность для жизни или здоровья пациента или другого Лицо, если пациент или его законный представитель соглашается раскрыть секрет, после предварительного уведомления о неблагоприятных последствиях раскрытия для пациента.

Абсолютно безопасных систем нет, поэтому говорят о надежной системе в смысле «система, которой можно доверять» (как можно доверять человеку). Система считается надежной, если она с использованием достаточных аппаратных и программных средств обеспечивает одновременную обработку информации разной степени секретности группой пользователей без нарушения прав доступа.

Это приглашение торговать по смыслу ст. 71 Гражданского кодекса. Представленные данные не представляют собой коммерческое предложение по смыслу положений Гражданского кодекса. В последнее время наблюдается рост интереса к информационной безопасности. Его важным элементом является защита секретной информации, а именно ограничение доступа к определенной информации, имеющей отношение к безопасности государства и его важным интересам. Легко представить себе, насколько серьезной может быть угроза, например, путем получения враждебного знания деталей системы обороны Польши.

Основными критериями оценки надежности являются политика безопасности и гарантированность.

Политика безопасности, являясь активным компонентом защиты (включает в себя анализ возможных угроз и выбор соответствующих мер противодействия), отображает тот набор законов, правил и норм поведения, которым пользуется конкретная организация при обработке, защите и распространении информации.

Информация, которая сегодня называется секретной, была защищена на польских землях уже властями разделительных сил. Он определяет преступление государственной измены, которое включает передачу информации, важной для безопасности государства, и преступление раскрытия официальной тайны.

После того, как Польша восстановила свою независимость, вначале вступили в силу законы секционирующих государств. Он предоставил гражданам тайну переписки и свободы слова и прессы. Он ввел тюремный срок на срок до пяти лет для тех, кто сознательно раскрыл «послание другого лица, документы или другие предметы, которые из-за пользы польского государства должны храниться в тайне от правительства иностранного государства». Если информация касалась «военной обороны государства или его вооруженных сил», то преступнику грозило до 10 лет «строгого тюремного заключения».

Выбор конкретных механизмов обеспечения безопасности системы производится в соответствии со сформулированной политикой безопасности.

Гарантированность, являясь пассивным элементом защиты, отображает меру доверия, которое может быть оказано архитектуре и реализации системы (другими словами, показывает, насколько корректно выбраны механизмы, обеспечивающие безопасность системы).

Важно, чтобы впервые были определены определения государственной тайны и военной тайны. Статья 9 § 1 гласит, что государственная тайна - это сообщения, документы или другие объекты, которые из-за их содержания или качества принадлежат пользе польского государства, чтобы хранить тайну от правительства иностранного государства, даже если постановления, регулирующие официальные пошлины Их считали секретными, или даже хранить их в тайне от определенной группы людей было невозможно.

Он ввел разделение на государственные секреты, которые были любыми новостями, документами или другими объектами, которые из-за обороны, безопасности или важных экономических или политических интересов польского государства или дружественных стран могут быть доступны только лицам, имеющим на это право; «Сообщения, документы или другие предметы, которые из-за пользы услуги могут быть доступны только лицам, имеющим на это право». В нем были пересмотрены государственная и деловая тайны. В главе 34, озаглавленной «Преступления государственных и государственных правонарушений», содержится ряд уголовных положений, касающихся раскрытия вышеупомянутых секретов, как преднамеренных, так и непреднамеренных.

В надежной системе должны регистрироваться все происходящие события, касающиеся безопасности (должен использоваться механизм подотчетности протоколирования, дополняющийся анализом запомненной информации, то есть аудитом).

11.2. Основные направления защиты информации

Основные направления защиты информации – охрана государственной, коммерческой, служебной, банковской тайн, персональных данных и интеллектуальной собственности.

Впервые понятие государственной тайны было определено таким образом. Было признано ей сообщение, «раскрытие которого неправомочным лицам» могло поставить под угрозу «защиту, безопасность или другие важные интересы государства». Был создан всеобъемлющий список рассылки, который покрывается законодательной защитой. Они касаются, в частности, состояние системы государственной обороны, организация правоохранительной деятельности и общественной безопасности, важной с точки зрения безопасности государства научно-исследовательской деятельностью банков, содержания международных соглашений и детали подготовки и переговоров по их заключению.

Государственная тайна – защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации.

Соответствуют перечню сведений, составляющих государственную тайну, не входят в перечень сведений, не подлежащих засекречиванию, и отвечают законодательству РФ о государственной тайне (принцип законности);

Классификация государственной тайны и коммерческой тайны также классифицирована. В Приложении № 1 к Закону включен список трех категорий информации, составляющих государственную тайну. «Секретные» и «секретные» положения касались информации, касающейся обороны, государственной безопасности и общественного порядка, а также важных интересов государства. Они были защищены в течение 50 лет. Существуют также две статьи для коммерческой тайны - «конфиденциальные», когда их несанкционированное разглашение будет наносить ущерб интересам государства, общественным интересам или законным интересам граждан и «зарезервировано», несанкционированное раскрытие которых может нанести ущерб законным интересам граждан или организационной единицы.

Целесообразность засекречивания конкретных сведений установлена путем экспертной оценки вероятных экономических и иных последствий, возможности нанесения ущерба безопасности РФ, исходя из баланса жизненно важных интересов государства, общества и личности (принцип обоснованности);

Ограничения на распространение этих сведений и на доступ к ним установлены с момента их получения (разработки) или заблаговременно (принцип своевременности);

Были определены следующие состояния обороноспособности. Состояние готовности государства к защите; состояние готовности к защите от кризиса; состояние защиты времен войны. Состояние резервной обороны государства поддерживается во время мира, когда нет серьезных угроз внешней безопасности государства. В состоянии готовности государства выполняются задачи планирования, организации, обучения и контроля для поддержания системы обороны в государстве.

Состояние готовности к защите времен кризиса вводится в случае внешней угрозы безопасности государства, требующей активации выбранных элементов системы обороны или выполнения задач, установленных для этого государства. Готовность к чрезвычайным ситуациям в состоянии кризиса осуществляется в целях подготовки к противодействию внешним угрозам государственной безопасности и устранения последствий их возникновения.

Компетентные органы и их должностные лица приняли в отношении конкретных сведений решение об отнесении их к государственной тайне и засекречивании и установили в отношении их соответствующий режим правовой охраны и защиты (принцип обязательной защиты).

Коммерческая тайна охраняется при содействии государства. Примером этого утверждения могут служить многочисленные факты ограничения доступа иностранцев в страну (в Китае – для защиты секретов производства фарфора), в отдельные отрасли экономики или на конкретные производства. В России к коммерческой тайне относили промысловую тайну, но затем она была ликвидирована как правовой институт в начале 30-х годов и в связи с огосударствлением отраслей экономики защищалась как государственная и служебная тайна. Сейчас начался обратный процесс.

Государство готовности к защите военного времени вводится с целью отразить прямое вооруженное нападение на территорию Республики Польша или когда возникает международное обязательство по совместной защите от агрессии. В состоянии готовности к защите времен войны реализуются задачи всеобщей мобилизации, введения военного положения и полного развития системы обороны государства.

Для реализации упомянутых выше проектов создаются следующие комплекты задач. Комплекс подготовительных задач, включающий организационную, планировочную и правительственную и национальную готовность правительства к непрерывной и оперативной деятельности. Реализация обязательств, включенных в этот набор задач, не мешает осуществлению текущих экономических планов и бюджета.

Информация может составлять коммерческую тайну, если она отвечает следующим требованиям (критерии правовой охраны):

Имеет действительную или потенциальную коммерческую ценность в силу ее неизвестности третьим лицам;

Не подпадает под перечень сведений, доступ к которым не может быть ограничен, и перечень сведений, отнесенных к государственной тайне;

К ней нет свободного доступа на законном основании;

Обладатель информации принимает меры к охране ее конфиденциальности.

К коммерческой тайне не может быть отнесена информация:

Подлежащая раскрытию эмитентом ценных бумаг, профессиональным участником рынка ценных бумаг и владельцем ценных бумаг в соответствии с законодательством Российской Федерации о ценных бумагах;

Связанная с соблюдением экологического и антимонопольного законодательства, обеспечением безопасных условий труда, реализацией продукции, причиняющей вред здоровью населения, другими нарушениями законодательства Российской Федерации, законодательства субъектов Российской Федерации, а также содержащая данные о размерах причиненных при этом убытков;

О деятельности благотворительных организаций и иных некоммерческих организаций, не связанной с предпринимательской деятельностью;

О наличии свободных рабочих мест;

О хранении, использовании или перемещении материалов и использовании технологий, представляющих опасность для жизни и здоровья граждан или окружающей среды;

О реализации государственной программы приватизации и об условиях приватизации конкретных объектов;

О размерах имущества и вложенных средствах при приватизации;

О ликвидации юридического лица и о порядке и сроке подачи заявлений или требований его кредиторами;

Для которой определены ограничения по установлению режима коммерческой тайны в соответствии с федеральными законами и принятыми в целях их реализации подзаконными актами.

Основными субъектами права на коммерческую тайну являются обладатели коммерческой тайны, их правопреемники.

Обладатели коммерческой тайны – физические (независимо от гражданства) и юридические (коммерческие и некоммерческие организации) лица, занимающиеся предпринимательской деятельностью и имеющие монопольное право на информацию, составляющую для них коммерческую тайну.

Уровни доступа к информации с точки зрения законодательстваВся информация с точки зрения права делится на несколько основных сегментов:

1) Информация без ограничения права доступа. К такому рода информации, например, относится:

Информация общего пользования, предоставляемая пользователям бесплатно;

Информация о состоянии окружающей природной среды, ее загрязнении – сведения (данные), полученные в результате мониторинга окружающей природной среды, ее загрязнения (Федеральный закон от 2 мая 1997 г. № 76-ФЗ «Об уничтожении химического оружия»);

Информация в области работ по хранению, перевозке, уничтожению химического оружия – сведения о состоянии здоровья граждан и объектов окружающей среды в районах размещения объектов по хранению химического оружия и объектов по уничтожению химического оружия, мероприятиях по обеспечению химической, санитарно-гигиенической, экологической и пожарной безопасности при проведении работ по хранению, перевозке и уничтожению химического оружия, а также о мерах по предотвращению возникновения чрезвычайных ситуаций и ликвидации их последствий при выполнении указанных работ, предоставляемая по запросам граждан и юридических лиц, в том числе общественных объединений (Федеральный закон от 2 мая 1997 г. № 76-ФЗ «Об уничтожении химического оружия», статья 1.2).

Информация, содержащая сведения об обстоятельствах и фактах, представляющих угрозу жизни, здоровью граждан, не подлежит засекречиванию, не может быть отнесена к тайне.

2) Информация с ограниченным доступом – государственная тайна, служебная тайна, коммерческая тайна, банковская тайна, профессиональная тайна и персональные данные как институт охраны права неприкосновенности частной жизни.

3) Информация, распространение которой наносит вред интересам общества, законным интересам и правам граждан, – порнография; информация, разжигающая национальную, расовую и другую рознь; пропаганда и призывы к войне, ложная реклама, реклама со скрытыми вставками и т. п. – так называемая «вредная» информация.

4) Объекты интеллектуальной собственности (то, что не может быть отнесено к информации с ограниченным доступом, но охраняется особым порядком через институты интеллектуальной собственности – авторское право, патентное право, средства индивидуализации и т. п. Исключение составляют ноу-хау, которые охраняются в режиме коммерческой тайны).

11.3. Методы и средства защиты информации в компьютерных системах

Компьютерные преступления чрезвычайно многогранные и сложные явления. Объектами таких преступных посягательств могут быть сами технические средства (компьютеры и периферия) как материальные объекты или программное обеспечение и базы данных, для которых технические средства являются окружением; компьютер может выступать как предмет посягательств или как инструмент.

Виды компьютерных преступлений чрезвычайно многообразны. Это и несанкционированный доступ к информации, хранящейся в компьютере, и ввод в программное обеспечение «логических бомб», которые срабатывают при выполнении определенных условий и частично или полностью выводят из строя компьютерную систему, и разработка и распространение компьютерных вирусов, и хищение компьютерной информации. Компьютерное преступление может произойти также из-за небрежности в разработке, изготовлении и эксплуатации программно-вычислительных комплексов или из-за подделки компьютерной информации.

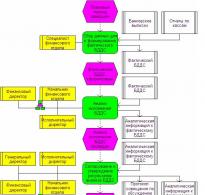

Среди всего набора методов защиты информации выделяют следующие:

Рисунок 11.1. Классификация методов защиты информации в компьютерных системах

Методы и средства организационно-правовой защиты информацииК методам и средствам организационной защиты информации относятся организационно-технические и организационно-правовые мероприятия, проводимые в процессе создания и эксплуатации КС для обеспечения защиты информации. Эти мероприятия должны проводиться при строительстве или ремонте помещений, в которых будут размещаться компьютеры; проектировании системы, монтаже и наладке ее технических и программных средств; испытаниях и проверке работоспособности компьютерной системы.

Основой проведения организационных мероприятий является использование и подготовка законодательных и нормативных документов в области информационной безопасности, которые на правовом уровне должны регулировать доступ к информации со стороны потребителей. В российском законодательстве позже, чем в законодательстве других развитых стран, появились необходимые правовые акты (хотя далеко не все).

Методы и средства инженерно-технической защиты информацииИнженерно-техническая защита (ИТЗ) – это совокупность специальных органов, технических средств и мероприятий по их использованию в интересах защиты конфиденциальной информации.

Многообразие целей, задач, объектов защиты и проводимых мероприятий предполагает рассмотрение некоторой системы классификации средств по виду, ориентации и другим характеристикам.

Например, средства инженерно-технической защиты можно рассматривать по объектам их воздействия. В этом плане они могут применяться для защиты людей, материальных средств, финансов, информации.

Многообразие классификационных характеристик позволяет рассматривать инженерно-технические средства по объектам воздействия, характеру мероприятий, способам реализации, масштабу охвата, классу средств злоумышленников, которым оказывается противодействие со стороны службы безопасности.

По функциональному назначению средства инженерно-технической защиты делятся на следующие группы:

1. физические средства, включающие различные средства и сооружения, препятствующие физическому проникновению (или доступу) злоумышленников на объекты защиты и к материальным носителям конфиденциальной информации (рис. 16) и осуществляющие защиту персонала, материальных средств, финансов и информации от противоправных воздействий;

2. аппаратные средства – приборы, устройства, приспособления и другие технические решения, используемые в интересах защиты информации. В практике деятельности предприятия находит широкое применение самая различная аппаратура, начиная с телефонного аппарата до совершенных автоматизированных систем, обеспечивающих производственную деятельность. Основная задача аппаратных средств – обеспечение стойкой защиты информации от разглашения, утечки и несанкционированного доступа через технические средства обеспечения производственной деятельности;

3. программные средства, охватывающие специальные программы, программные комплексы и системы защиты информации в информационных системах различного назначения и средствах обработки (сбор, накопление, хранение, обработка и передача) данных;

4. криптографические средства – это специальные математические и алгоритмические средства защиты информации, передаваемой по системам и сетям связи, хранимой и обрабатываемой на ЭВМ с использованием разнообразных методов шифрования.

Физические методы и средства защиты информацииФизические средства защиты – это разнообразные устройства, приспособления, конструкции, аппараты, изделия, предназначенные для создания препятствий на пути движения злоумышленников.

К физическим средствам относятся механические, электромеханические, электронные, электронно-оптические, радио– и радиотехнические и другие устройства для воспрещения несанкционированного доступа (входа, выхода), проноса (выноса) средств и материалов и других возможных видов преступных действий.

Эти средства применяются для решения следующих задач:

1) охрана территории предприятия и наблюдение за ней;

2) охрана зданий, внутренних помещений и контроль за ними;

3) охрана оборудования, продукции, финансов и информации;

4) осуществление контролируемого доступа в здания и помещения.

Все физические средства защиты объектов можно разделить на три категории: средства предупреждения, средства обнаружения и системы ликвидации угроз. Охранная сигнализация и охранное телевидение, например, относятся к средствам обнаружения угроз; заборы вокруг объектов – это средства предупреждения несанкционированного проникновения на территорию, а усиленные двери, стены, потолки, решетки на окнах и другие меры служат защитой и от проникновения, и от других преступных действий (подслушивание, обстрел, бросание гранат и взрывпакетов и т. д.). Средства пожаротушения относятся к системам ликвидации угроз.

Аппаратные методы и средства защиты информацииК аппаратным средствам защиты информации относятся самые различные по принципу действия, устройству и возможностям технические конструкции, обеспечивающие пресечение разглашения, защиту от утечки и противодействие несанкционированному доступу к источникам конфиденциальной информации.

Аппаратные средства защиты информации применяются для решения следующих задач:

1) проведение специальных исследований технических средств обеспечения производственной деятельности на наличие возможных каналов утечки информации;

2) выявление каналов утечки информации на разных объектах и в помещениях;

3) локализация каналов утечки информации;

4) поиск и обнаружение средств промышленного шпионажа;

5) противодействие несанкционированному доступу к источникам конфиденциальной информации и другим действиям.

Программные методы и средства защиты информацииСистемы защиты компьютера от чужого вторжения весьма разнообразны и классифицируются, как:

1) средства собственной защиты, предусмотренные общим программным обеспечением;

2) средства защиты в составе вычислительной системы;

3) средства защиты с запросом информации;

4) средства активной защиты;

5) средства пассивной защиты и другие.

Основные направления использования программной защиты информацииМожно выделить следующие направления использования программ для обеспечения безопасности конфиденциальной информации, в частности такие:

1) защита информации от несанкционированной доступа;

2) защита информации от копирования;

3) защита программ от копирования;

4) защита программ от вирусов;

5) защита информации от вирусов;

6) программная защита каналов связи.

По каждому из указанных направлений имеется достаточное количество качественных, разработанных профессиональными организациями и распространяемых на рынках программных продуктов.

Программные средства защиты имеют следующие разновидности специальных программ:

1) идентификации технических средств, файлов и аутентификации пользователей;

2) регистрации и контроля работы технических средств и пользователей;

3) обслуживания режимов обработки информации ограниченного пользования;

4) защиты операционных средств ЭВМ и прикладных программ пользователей;

5) уничтожения информации в защитные устройства после использования;

6) сигнализирующих нарушения использования ресурсов;

7) вспомогательных программ защиты различного назначения.

Защита информации от несанкционированного доступаДля защиты от чужого вторжения обязательно предусматриваются определенные меры безопасности. Основные функции, которые должны осуществляться программными средствами, это:

1) идентификация субъектов и объектов;

2) разграничение (иногда и полная изоляция) доступа к вычислительным ресурсам и информации;

3) контроль и регистрация действий с информацией и программами.

Наиболее распространенным методом идентификации является парольная идентификация. Однако практика показывает, что парольная защита данных является слабым звеном, так как пароль можно подслушать или подсмотреть, перехватить или просто разгадать.

Защита от копированияСредства защиты от копирования предотвращают использование ворованных копий программного обеспечения и являются в настоящее время единственно надежным средством – как защищающим авторское право программистов-разработчиков, так и стимулирующих развитие рынка. Под средствами защиты от копирования понимаются средства, обеспечивающие выполнение программой своих функций только при опознании некоторого уникального некопируемого элемента. Таким элементом (называемым ключевым) может быть дискета, определенная часть компьютера или специальное устройство, подключаемое к персональному компьютеру. Защита от копирования реализуется выполнением ряда функций, являющихся общими для всех систем защиты:

1. Идентификация среды, из которой будет запускаться программа (дискета или ПК);

2. Аутентификация среды, из которой запущена программа;

3. Реакция на запуск из несанкционированной среды;

4. Регистрация санкционированного копирования;

5. Противодействие изучению алгоритмов работы системы.

Защита программ и данных от компьютерных вирусовВредительские программы и, прежде всего, вирусы представляют очень серьезную опасность при хранении на ПЭВМ конфиденциальной информации. Недооценка этой опасности может иметь серьезные последствия для информации пользователей. Знание механизмов действия вирусов, методов и средств борьбы с ними позволяет эффективно организовать противодействие вирусам, свести к минимуму вероятность заражения и потерь от их воздействия.

«Компьютерные вирусы» – это небольшие исполняемые или интерпретируемые программы, обладающие свойством распространения и самовоспроизведения (репликации) в компьютерной системе. Вирусы могут выполнять изменение или уничтожение программного обеспечения или данных, хранящихся в ПЭВМ. В процессе распространения вирусы могут себя модифицировать.

Классификация компьютерных вирусовВ настоящее время в мире насчитывается более 40 тысяч только зарегистрированных компьютерных вирусов. Так как подавляющее большинство современных вредительских программ обладают способностью к саморазмножению, то часто их относят к компьютерным вирусам. Все компьютерные вирусы могут быть классифицированы по следующим признакам:

– по среде обитания вируса,

– по способу заражения среды обитания,

– по деструктивным возможностям,

– по особенностям алгоритма вируса.

Массовое распространение вирусов, серьезность последствий их воздействия на ресурсы компьютеров вызвали необходимость разработки и использования специальных антивирусных средств и методов их применения. Антивирусные средства применяются для решения следующих задач:

– обнаружение вирусов в КС,

– блокирование работы программ-вирусов,

– устранение последствий воздействия вирусов.

Обнаружение вирусов желательно осуществлять на стадии их внедрения или, по крайней мере, до начала осуществления деструктивных функций вирусов. Необходимо отметить, что не существует антивирусных средств, гарантирующих обнаружение всех возможных вирусов.

При обнаружении вируса необходимо сразу же прекратить работу программы-вируса, чтобы минимизировать ущерб от его воздействия на систему.

Устранение последствий воздействия вирусов ведется в двух направлениях:

– удаление вирусов,

– восстановление (при необходимости) файлов, областей памяти.

Для борьбы с вирусами используются программные и аппаратно-программные средства, которые применяются в определенной последовательности и комбинации, образуя методы борьбы с вирусами.

Самым надежным методом защиты от вирусов является использование аппаратно-программных антивирусных средств. В настоящее время для защиты ПЭВМ используются специальные контроллеры и их программное обеспечение. Контроллер устанавливается в разъем расширения и имеет доступ к общей шине. Это позволяет ему контролировать все обращения к дисковой системе. В программном обеспечении контроллера запоминаются области на дисках, изменение которых в обычных режимах работы не допускается. Таким образом, можно установить защиту на изменение главной загрузочной записи, загрузочных секторов, файлов конфигурации, исполняемых файлов и др.

При выполнении запретных действий любой программой контроллер выдает соответствующее сообщение пользователю и блокирует работу ПЭВМ.

Аппаратно-программные антивирусные средства обладают рядом достоинств перед программными:

– работают постоянно;

– обнаруживают все вирусы, независимо от механизма их действия;

– блокируют неразрешенные действия, являющиеся результатом работы вируса или неквалифицированного пользователя.

Недостаток у этих средств один – зависимость от аппаратных средств ПЭВМ. Изменение последних ведет к необходимости замены контроллера.

Современные программные антивирусные средства могут осуществлять комплексную проверку компьютера на предмет выявления компьютерных вирусов. Для этого используются такие антивирусные программы как – Kaspersky Anti-Virus (AVP), Norton Antivirus, Dr. Web, Symantec Antivirus. Все они имеют антивирусные базы, которые периодически обновляются.

Криптографические методы и средства защиты информацииКриптография как средство защиты (закрытия) информации приобретает все более важное значение в мире коммерческой деятельности.

Криптография имеет достаточно давнюю историю. Вначале она применялась главным образом в области военной и дипломатической связи. Теперь она необходима в производственной и коммерческой деятельности. Если учесть, что сегодня по каналам шифрованной связи только у нас в стране передаются сотни миллионов сообщений, телефонных переговоров, огромные объемы компьютерных и телеметрических данных, и все это не для чужих глаз и ушей, становится ясным: сохранение тайны этой здесь крайне необходимо.

Криптография включает в себя несколько разделов современной математики, а также специальные отрасли физики, радиоэлектроники, связи и некоторых других смежных отраслей. Ее задачей является преобразование математическими методами передаваемого по каналам связи секретного сообщения, телефонного разговора или компьютерных данных таким образом, что они становятся совершенно непонятными для посторонних лиц. То есть криптография должна обеспечить такую защиту секретной (или любой другой) информации, что даже в случае ее перехвата посторонними лицами и обработки любыми способами с использованием самых быстродействующих ЭВМ и последних достижений науки и техники, она не должна быть дешифрована в течение нескольких десятков лет. Для такого преобразования информации используются различные шифровальные средства – такие, как средства шифрования документов, в том числе и портативного исполнения, средства шифрования речи (телефонных и радиопереговоров), телеграфных сообщений и передачи данных.

Общая технология шифрованияИсходная информация, которая передается по каналам связи, может представлять собой речь, данные, видеосигналы, называется незашифрованными сообщениями Р.

В устройстве шифрования сообщение Р шифруется (преобразуется в сообщение С) и передается по «незакрытому» каналу связи. На приемной стороне сообщение С дешифруется для восстановления исходного значения сообщения Р.

Параметр, который может быть применен для извлечения отдельной информации, называется ключом.

Если в процессе обмена информацией для шифрования и чтения использовать один тот же ключ, то такой криптографический процесс называется симметричным. Его основным недостатком является то, что прежде, чем начать обмен информацией, нужно выполнить передачу ключа, а для этого необходима защищенная связь.

В настоящее время при обмене данными по каналам связи используется несимметричное криптографическое шифрование, основанное на использовании двух ключей. Это новые криптографические алгоритмы с открытым ключом, основанные на использовании ключей двух типов: секретного (закрытого) и открытого.

В криптографии с открытым ключом имеются, по крайней мере, два ключа, один из которых невозможно вычислить из другого. Если ключ расшифрования вычислительными методами невозможно получить из ключа зашифрования, то секретность информации, зашифрованной с помощью несекретного (открытого) ключа, будет обеспечена. Однако этот ключ должен быть защищен от подмены или модификации. Ключ расшифрования также должен быть секретным и защищен от подмены или модификации.

Если, наоборот, вычислительными методами невозможно получить ключ зашифрования из ключа расшифрования, то ключ расшифрования может быть не секретным.

Ключи устроены таким образом, что сообщение, зашифрованное одной половинкой, можно расшифровать только другой половинкой. Создав пару ключей, компания широко распространяет открытый (публичный) ключ и надежно охраняет закрытый (личный) ключ.

Защита публичным ключом не является абсолютно надежной. Изучив алгоритм ее построения можно реконструировать закрытый ключ. Однако знание алгоритма еще не означает возможность провести реконструкцию ключа в разумно приемлемые сроки. Исходя из этого, формируется принцип достаточности защиты информации: защиту информации принято считать достаточной, если затраты на ее преодоление превышают ожидаемую стоимость самой информации. Этим принципом руководствуются при несимметричном шифровании данных.

Разделение функций зашифрования и расшифрования посредством разделения на две части дополнительной информации, требуемой для выполнения операций, является той ценной идеей, которая лежит в основе криптографии с открытым ключом.

Криптографической защите специалисты уделяют особое внимание, считая ее наиболее надежной, а для информации, передаваемой по линии связи большой протяженности, – единственным средством защиты от хищений.

11.4. Информационная безопасность и ее основные компоненты

Под информационной безопасностью понимают состояние информационной защищенности среды общества от внутренних и внешних угроз, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государств (Закон РФ «Об участии в международном информационном обмене»).

К системе безопасности информации предъявляются определенные требования:

– четкость определения полномочий и прав пользователей на доступ к определенным видам информации;

– предоставление пользователю минимальных полномочий, необходимых ему для выполнения порученной работы;

– сведение к минимуму числа общих для нескольких пользователей средств защиты;

– учет случаев и попыток несанкционированного доступа к конфиденциальной информации;

– обеспечение оценки степени конфиденциальной информации;

– обеспечение контроля целостности средств защиты и немедленное реагирование на их выход из строя.

Под системой безопасности понимают организованную совокупность специальных органов, служб, средств, методов и мероприятий, обеспечивающих защиту жизненно важных интересов личности, предприятия и государства от внутренних и внешних угроз.

Как и любая система, система информационной безопасности имеет свои цели, задачи, методы и средства деятельности, которые согласовываются по месту и времени в зависимости от условий.

Категории информационной безопасностиС точки зрения информационной безопасности информация обладает следующими категориями:

1. Конфиденциальность – гарантия того, что конкретная информация доступна только тому кругу лиц, для которого она предназначена; нарушение этой категории называется хищением либо раскрытием информации.

2. Целостность – гарантия того, что информация сейчас существует в ее исходном виде, то есть при ее хранении или передаче не было произведено несанкционированных изменений; нарушение этой категории называется фальсификацией сообщения.

3. Ааутентичность – гарантия того, что источником информации является именно то лицо, которое заявлено как ее автор; нарушение этой категории также называется фальсификацией, но уже автора сообщения.

4. Апеллируемость – довольно сложная категория, но часто применяемая в электронной коммерции – гарантия того, что при необходимости можно будет доказать, что автором сообщения является именно заявленный человек, и не может являться никто другой; отличие этой категории от предыдущей в том, что при подмене автора, кто-то другой пытается заявить, что он автор сообщения, а при нарушении апеллируемости – сам автор пытается «откреститься» от своих слов, подписанных им однажды.

Угрозы конфиденциальной информацииПод угрозами конфиденциальной информации принято понимать потенциальные или реально возможные действия по отношению к информационным ресурсам, приводящие к неправомерному овладению охраняемыми сведениями.

Такими действиями являются:

Ознакомление с конфиденциальной информацией различными путями и способами без нарушения ее целостности;

Модификация информации в криминальных целях как частичное или значительное изменение состава и содержания сведений;

Разрушение (уничтожение) информации как акт вандализма с целью прямого нанесения материального ущерба.

Действия, приводящие к неправомерному овладению конфиденциальной информацией:

1. Разглашение – это умышленные или неосторожные действия с конфиденциальными сведениями, приведшие к ознакомлению с ними лиц, не допущенных к ним.

2. Утечка – это бесконтрольный выход конфиденциальной информации за пределы организации или круга лиц, которым она была доверена.

3. Несанкционированный доступ – это противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим права доступа к охраняемым секретам.

Контрольные вопросы

1. Почему необходимо защищать информацию?

2. Что понимается под защитой информации?

3. Какую систему можно назвать безопасной?

4. Что такое государственная тайна?

5. Какие сведения можно отнести к государственной тайне?

6. Что такое коммерческая тайна?

7. Какая информация составляет коммерческую тайну?

8. Что не относится к коммерческой тайне?

9. Какие уровни доступа к информации регламентированы российским законодательством?

10. Как подразделяются методы защиты информации?

11. Чем характеризуются организационно-правовые методы и средства защиты информации?

12. Какие инженерно-технические методы и средства используются при защите информации?

13. Как защитить информацию от несанкционированного доступа?

14. Что такое «компьютерный вирус»?

15. Как классифицируются компьютерные вирусы?

16. Какие средства используются для антивирусной защиты?

17. С помощью чего вирус может попасть в компьютер?

18. Как защищают информацию от копирования?

19. На чем основаны криптографические методы и средства защиты информации?

20. Как осуществляется несимметричное шифрование данных?

21. Что понимается под информационной безопасностью?

23. Что такое угрозы информационной безопасности?

24. Какие действия приводят к неправомерному овладению информацией?

С технологической точки зрения информация является продукцией информационных систем. Как и для всякого продукта, для информации большое значение имеет ее качество, то есть способность удовлетворять определенные информационные потребности.

Качество информации является сложным понятием, его основу составляет базовая система показателей, включающая показатели трех классов:

класс выдачи (своевременность, актуальность, полнота, доступность и другие);

класс обработки (достоверность, адекватность и другие);

класс защищенности (физическая целостность, логическая

целостность, безопасность).

Своевременность информации оценивается временем выдачи (получения), в течение которого информация не потеряла свою актуальность.

Актуальность информации – это степень ее соответствия текущему моменту времени. Нередко с актуальностью связывают коммерческую ценность информации. Устаревшая и потерявшая свою актуальность информация может приводить к ошибочным решениям и тем самым теряет свою практическую ценность.

Полнота информации определяет достаточность данных для принятия решений или для создания новых данных на основе имеющихся. Чем полнее данные, тем проще подобрать метод, вносящий минимум погрешностей в ход информационного процесса.

Достоверность информации – это степень соответствия между получаемой и исходящей информацией.

Адекватность информации – это степень соответствия реальному объективному состоянию дела. Неадекватная информация может образовываться при создании новой информации на основе неполных или недостаточных данных. Однако и полные, и достоверные данные могут приводить к созданию неадекватной информации в случае применения к ним неадекватных методов.

Доступность информации – мера возможности получить ту или иную информацию. Отсутствие доступа к данным или отсутст-

вие адекватных методов обработки данных приводят к одинаковому результату: информация оказывается недоступной.

Одним из наиболее существенных показателей качества информации является ее безопасность . В качестве предмета защиты рассматривается информация, хранящаяся, обрабатываемая и передаваемая в компьютерных системах. Особенностями этой информации являются:

двоичное ее представление внутри системы, независимо от физической сущности носителей исходной информации;

высокая степень автоматизации обработки и передачи информации;

концентрация большого количества информации в компью-

терных системах (КС).

Понятие КС охватывает следующие системы:

ЭВМ всех классов и назначений;

вычислительные комплексы и системы;

вычислительные сети (локальные, глобальные). Информация доступна человеку, если она содержится на мате-

риальном носителе. Поэтому необходимо защищать материальные носители информации, так как с помощью материальных средств можно защищать только материальные объекты.

Информация имеет ценность, которая определяется степенью ее полезности для владельца. В свою очередь степень полезности информации зависит от ее истинности или достоверности. Истинной информацией является та, которая с достаточной точностью отражает объекты и процессы окружающего мира в определенных временных и пространственных рамках. Если информация искажена, то она является дезинформацией. Если к информации ограничен доступ, то такая информация является конфиденциальной. Такая информация может содержать государственную или коммерческую тайну.

Государственную тайну могут содержать сведения, принадлежащие государству. Сведениям, представляющим ценность для государства, могут быть присвоены следующие степени секретности (гриф):

особой важности;

совершенно секретно;

секретно.

Коммерческую тайну могут содержать сведения, принадлежащие частному лицу, фирме, корпорации и тому подобное. Сведениям, представляющим коммерческую тайну, могут быть присвоены следующие категории:

коммерческая тайна – строго конфиденциально или строгий учет;

коммерческая тайна – конфиденциально или строго конфиденциально;

коммерческая тайна или конфиденциально.

Безопасность (защищенность ) информации в КС – это со-

стояние всех компонент компьютерной системы, обеспечивающее на требуемом уровне защиту информации от возможных угроз. Безопасность информации в КС (информационная безопасность) является одним из основных направлений обеспечения безопасности государства, отрасли, ведомства, государственной организации или частной структуры.

Информационная безопасность достигается проведением руководством соответствующего уровня политики информационной безопасности. Определяющим документом, на основе которого проводится политика информационной безопасности, является

программа информационной безопасности. Этот документ разраба-

тывается и принимается как официальный руководящий документ высшими органами управления государством, ведомством, организацией. На основе этого документа создается комплексная система защиты информации на уровне соответствующей структуры (государства, отрасли, ведомства, учреждения).

Под системой защиты информации в КС понимается единый комплекс правовых норм, организационных мер, технических, программных и криптографических средств, обеспечивающий защищенность информации в КС в соответствии с принятой политикой безопасности.

7.2. Угрозы безопасности информации в компьютерных системах

Под угрозой безопасности информациипонимается возможное событие, процесс или явление, которое может привести к уничтожению, утрате целостности, конфиденциальности или доступности информации. Все множество потенциальных угроз безопасности

информации в автоматизированных информационных системах (АИС) или в КС может быть разделено на два класса: случайные угрозы и преднамеренные угрозы.

Угрозы, которые не связаны с преднамеренными действиями злоумышленников и реализуются в случайные моменты времени,

называются случайными илинепреднамеренными . К случайным уг-

розам относятся: стихийные бедствия и аварии, сбои и отказы технических средств, ошибки при разработке АИС или КС, алгоритмические и программные ошибки, ошибки пользователей и обслуживающего персонала. Реализация угроз этого класса приводит к наибольшим потерям информации (по статистическим данным – до 80 % от ущерба, наносимого информационным ресурсам КС любыми угрозами). При этом может происходить уничтожение, нарушение целостности и доступности информации. Реже нарушается конфиденциальность информации, однако при этом создаются предпосылки для злоумышленного воздействия на информацию. Согласно тем же статистическим данным только в результате ошибок пользователей и обслуживающего персонала происходит до 65 % случаев нарушения безопасности информации.

Следует отметить, что механизм реализации случайных угроз изучен достаточно хорошо и накоплен значительный опыт противодействия этим угрозам. Современная технология разработки технических и программных средств, эффективная система эксплуатации автоматизированных информационных систем, включающая обязательное резервирование информации, позволяют значительно снизить потери от реализации угроз этого класса.

Угрозы, которые связаны со злоумышленными действиями людей, а эти действия носят не просто случайный характер, а как правило, являются непредсказуемыми, называются преднамеренными . К преднамеренным угрозам относятся традиционный или универсальный шпионаж и диверсии, несанкционированный доступ к информации, электромагнитные излучения и наводки, несанкционированная модификация структур, вредительские программы.

В качестве источников нежелательного воздействия на информационные ресурсы по-прежнему актуальны методы и средства шпионажа и диверсий. К методам шпионажа и диверсий относятся подслушивание, визуальное наблюдение, хищение документов и машинных носителей информации, хищение программ и атрибутов

систем защиты, подкуп и шантаж сотрудников, сбор и анализ отходов машинных носителей информации, поджоги, взрывы, вооруженные нападения диверсионных или террористических групп.

Несанкционированный доступ к информации – это нарушение правил разграничения доступа с использованием штатных средств вычислительной техники или автоматизированных систем. Несанкционированный доступ возможен:

при отсутствии системы разграничения доступа;

при сбое или отказе в компьютерных системах;

при ошибочных действиях пользователей или обслуживающего персонала компьютерных систем;

при ошибках в системе распределения доступа;

при фальсификации полномочий.

Процесс обработки и передачи информации техническими средствами компьютерных систем сопровождается электромагнитными излучениями в окружающее пространство и наведением электрических сигналов в линиях связи, сигнализации, заземлении и других проводниках. Все это получило название «побочные электромагнитные излучения и наводки» (ПЭМИН). Электромагнитные излучения и наводки могут быть использованы злоумышленниками как для получения информации, так и для ее уничтожения.

Большую угрозу безопасности информации в компьютерных системах представляет несанкционированная модификация алгоритмической, программной и технической структуры системы.

Одним из основных источников угроз безопасности информации в КС является использование специальных программ, получивших название «вредительские программы». В зависимости от механизма действия вредительские программы делятся на четыре класса:

логические бомбы;

черви;

троянские кони;

компьютерные вирусы.

Логические бомбы – это программы или их части, постоянно находящиеся в ЭВМ или вычислительных системах и выполняемые только при соблюдении определенных условий. Примерами таких условий могут быть наступление заданной даты, переход КС в оп-

ределенный режим работы, наступление некоторых событий заданное число раз и тому подобное.

Черви – это программы, которые выполняются каждый раз при загрузке системы, обладают способностью перемещаться в вычислительных системах или в сети и самовоспроизводить копии. Лавинообразное размножение программ приводит к перегрузке каналов связи, памяти и блокировке системы.

Троянские кони – это программы, полученные путем явного изменения или добавления команд в пользовательские программы. При последующем выполнении пользовательских программ наряду с заданными функциями выполняются несанкционированные, измененные или какие-то новые функции.

Компьютерный вирус – это достаточно сложная и своеобразная программа, выполняющая несанкционированные пользователем действия, которая пытается тайно записать себя на компьютерные диски. Большинство компьютерных вирусов распространяются одним из двух методов:

записываются в файлы (записываются в каждый исполняемый или объектный файл, размещенный на компьютере);

записываются на загрузочные секторы жесткого или флоп- пи-диска, помещенного в дисковод зараженного

компьютера.

Способ функционирования компьютерных вирусов – это такое изменение системных файлов компьютера пользователя, в результате которого компьютерный вирус начинает свою деятельность либо при каждой загрузке, либо в момент, когда происходит некоторое «событие вызова».

Компьютерные вирусы – это одна из наиболее широко известных опасностей для сетей. В настоящее время имеется около тысячи видов вирусов. Учитывая тот факт, что каждый из них существует в нескольких модификациях, это число следует увеличить в 5 ÷ 10 раз. Однако только 5 % всех компьютерных вирусов могут вызвать серьезные неполадки в аппаратном обеспечении или разрушение операционной системы.

По типу поведения вирусы можно классифицировать следующим образом:

вирусы, поражающие загрузочный сектор, пытаются заменить или инфицировать часть диска, зарезервированную

только для операционной системы и хранения файлов запуска;

вирусы, инфицирующие файлы, обычно EXE- и COMисполняемые файлы;

многофункциональные вирусы, использующие для заражения компьютерной системы как загрузочный сектор, так и метод заражения файлов;

вирусы-невидимки, использующие ряд методов для маскировки своего присутствия – они фальсифицируют фактические значения контрольных сумм. Контрольная сумма – это результат выполнения математического алго-

ритма, проверяющего соответствие длины полученного файла длине его первоначальной копии. Проверка контрольных сумм – один из способов выявления

и идентификации вируса антивирусными программами;

системные вирусы, поражающие операционные системы. Основные жертвы этих вирусов – это таблица размещения файлов (оглавление диска), таблицы разделов, драйверы устройств и системные файлы.

Существует несколько различных классов (типов) вирусов. Вирусы каждого из классов используют различные методы воспроизведения. К наиболее известным классам относятся следующие.

Троянские кони – это компьютерные вирусы, скрытые в файлах данных и в исполняемых файлах, то есть эта программа может располагаться и в программных файлах, и в файлах библиотек, пришедших в сжатом виде. Троянский конь – это небезопасная программа, скрывающаяся под видом безобидного приложения типа архиватора, игры или программы обнаружения и уничтожения вирусов.

Полиморфные вирусы – это компьютерные вирусы, которые зашифровывают свое тело. Прежде чем приступить к рабо-

те, такой компьютерный вирус расшифровывает себя с помощью специальной процедуры расшифровки, которая превращает зашифрованную информацию в обычную. В процессе расшифровки названная процедура захватывает управление компьютером, которое затем передается расшифрованному компьютерному вирусу. Полиморфные вирусы обнаружить очень трудно, поскольку они генериру-

ют абсолютно новые процедуры расшифровки при каждом новом инфицировании.

Стелс-вирусы – это вирусы, которые скрывают изменения, созданные в инфицированном файле. Эти вирусы либо обладают невидимым размером, либо невидимы для чтения.

Медленные вирусы – это вирусы, инфицирующие только те файлы, которые изменяются или копируются операционной системой. Медленный вирус инфицирует любой исполняемый файл в тот момент, когда выполняются некоторые операции с этим файлом.

Ретро-вирус – это компьютерный вирус, пытающийся обойти или помешать действиям антивирусных программ. Эти вирусы атакуют антивирусное программное обеспечение.

Составные вирусы – это вирусы, инфицирующие как исполняемые файлы, так и загрузочные секторы дисков, то есть инфицируют компьютер различными путями.

Вооруженные вирусы – это вирусы, защищающие себя с помощью специального кода, благодаря которому сильно усложняется отслеживание и обезвреживание компьютерного вируса.

Вирусы-компаньоны – это вирусы, создающие параллельно

с инфицированным файлом файл с таким же именем, но

с другим расширением имени.

Вирус-фаг – это программа, которая изменяет другие программы или базы данных. Вирусы-фаги обычно замещают текст программ своим собственным кодом. Чаще всего они являются генераторами вирусов-компаньонов. Вирусы-фаги

– это наиболее опасный вид компьютерных вирусов. Они не только размножаются и заражают другие программы, но и стремятся уничтожить все инфицированные программы.

Вирус-червь (репликатор) стремится вывести из строя инфицированный компьютер. Эти вирусы копируют себя на другие компьютеры с помощью протоколов и иных подобных систем. Для нормальной работы вирусам-червям необходимы операционные системы, обеспечивающие возможность удаленного выполнения и позволяющие приходящим программам выполняться на компьютере. Современные операционные системы обладают такими

возможностями и поэтому могут поддерживать работу ви- русов-червей.

Файловые вирусы и макровирусы – это наиболее опасные типы компьютерных вирусов. Файловым вирусом может быть троянский конь, вооруженный вирус, стелс-вирус и некоторые другие. Файловые вирусы опасны для данных, хранящихся на сервере, одноранговых сетей и, в какой-то степени, для сети Интернет. Известны следующие способы инфицирования сетевого сервера.

Копирование инфицированных файлов прямо на сервер. После этого компьютерный вирус, расположившийся в файле, начнет инфицировать все остальные файлы.

Наличие файлового вируса на рабочей станции может инфицировать всю сеть. После своего запуска вирус сможет инфицировать любое приложение, хранимое на сервере. Если же вирус сумеет проникнуть в какой-либо файл, расположенный на сервере, то он сможет инфицировать и все компьютерные системы в сети.

Наличие резидентного вируса на рабочей станции может вызвать инфицирование всей сети. После своего запуска ре-

не обладая при этом прямым доступом к расположенной на сервере информации.

Файловые вирусы не могут размножаться в интернете и инфицировать удаленные компьютеры, поэтому интернет является не «инкубатором» для компьютерных вирусов, а их носителем. Чтобы произошло инфицирование, компьютер должен загрузить зараженный файл из сети и запустить его.

В последнее время возросло количество компьютерных вирусов, распространяемых с помощью интернета. Обычные текстовые сообщения электронной почты не могут содержать компьютерные вирусы. Текстовые сообщения относятся к файлам данных, которые не являются программами и не могут выполняться в компьютерной системе. Компьютерные вирусы могут заражать только исполняемые программы (не считая макровирусов). Однако существуют ситуации, когда файл с данными оказывается исполняемым файлом. Некоторые веб-браузеры и диалоговые служебные утилиты выполняют программы сразу после их запуска.